Компания Fortinet выпустила отчет о ландшафте киберугроз, сложившемся к середине

Отчет подготовлен по результатам исследований, проведенных специалистами FortiGuard Labs на основе информации от миллионов сетевых устройств, средств защиты сети и специализированных датчиков, к которым они имеют доступ в сетевой инфраструктуре по всему миру. В отчете использованы также данные организации Cyber Threat Alliance, соучредителем которой является компания Fortinet. Следует отметить, что согласно IDC на апрель 2017 года компания Fortinet располагала самыми обширными в мире данными о киберугрозах.

Представить ландшафт сканированных исследователями приложений, применяемых в различных отраслевых вертикалях корпоративных пользователей, позволяет табл. 1. Нужно учесть, что в ней приведены усредненные (медианные) количества используемых приложений для каждой из исследованных отраслей.

В представленном отчете основное внимание исследователей было сосредоточено на таких аспектах кибератак, как использование эксплойтов, вредоносных программ и ботнетов.Эксплойты. В области этого вида атак исследователи FortiGuard Labs сосредоточились на анализе их критичности и надежности обнаружения.

Краткая статистика:

- обнаружено 7230 уникальных эксплойтов; в среднем на одну компанию приходилось 811 эксплойтов;

- 96% обнаруженных эксплойтов было отнесено к мощным;

- главной целью оказалось ПО компании Microsoft;

- из систем контроля для промышленности (ICS) чаще других были атакованы системы Schneider Electric;

- за второй квартал FortiGuard Labs обнаружила 30 уязвимостей «нулевого дня».

Присутствие среди лидеров давно известных эксплойтов Apache Struts и Heartbleed, как считают в FortiGuard Labs, заставляет думать о том, что злоумышленники продолжают рассчитывать на невнимательность атакуемых и собственное везение.

Относящийся к семейству CVE-2017-3506 эксплойт для ПО Oracle эксплуатирует уязвимость компонента Oracle WebLogic Server из Oracle Fusion Middleware, что позволяет неавторизованно через протокол HTTP получить доступ в сеть, скомпрометировать сервер и затем похитить или изменить критические данные. В последнее время связанные с этим эксплойтом атаки стали встречаться чаще из-за использования программ нелегитимного криптомайнинга (cryptojacking).

После разработки рабочего кода эксплойта для платформы Drupal исследователи зарегистрировали в начале мая в течение 24 часов тысячекратное увеличение числа атак с его использованием. Многие из них предназначались для устройств IoT и служили базой для криптомайнинга.

Список наиболее атакуемых с использованием эксплойтов SCADA-вендоров с заметным отрывом возглавляет Schneider Electric. Наиболее распространенной атакой против оборудования этой компании за второй квартал была попытка получить доступ через бэкдор в Quantum Ethernet Module с использованием установленных по умолчанию заводских логина/пароля.

Далее следуют попытки использовать уязвимость переполнения буфера в программном обеспечении Advantech WebAccess и Siemens Automation License Manager. Они связаны с неправильным обезличиванием данных на входе, что позволяет злоумышленникам выполнять произвольные коды.

Исследователи обратили внимание на то, что для cryptojacking злоумышленники стали использовать вычислительные мощности устройств, подключенных к Интернету (IoT), ориентируясь на производительные графические процессоры, которые предназначены для кодирования и транскодирования графического контента в формате высокого разрешения.

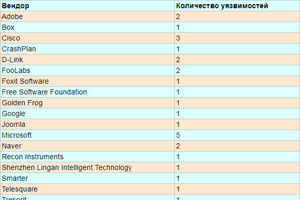

В табл. 2 приведен список поставщиков программного обеспечения (в алфавитном порядке) и количество обнаруженных в нем уязвимостей «нулевого дня».

Вредоносные программы. Тренды именно этого направления, по мнению специалистов FortiGuard Labs, определяют главные намерения и возможности атакующих.Краткая статистика:

- обнаружено 23 945 уникальных вариантов вредоносов;

- зарегистрировано 4856 семейств вредоносов;

- в среднем у каждой компании ежедневно обнаруживалось 13 уникальных вредоносов;

- шесть вариантов вредоносов атаковали более 10% компаний;

- 23,3% компаний были атакованы вредоносами cryptojacking.

После серьезной атаки Gold Rush, случившейся в конце 2017 — начале 2018 года и нацеленной на cryptojacking, ландшафт вредоносов выглядит как более обычный, несмотря на постоянно и повсеместно растущую активность cryptojacking, которая хорошо коррелирует с колебаниями стоимости криптовалют.

С большим отрывом от остальных вредоносов по количеству вариантов шли трояны семейства W32/StartPage. Самым примечательным в их детектировании оказалось обнаружение троянов с большим спектром вредоносных действий. Основная часть из них детектировалась как

Наиболее сложным для блокирования семейством вредоносов на середину 2018 года специалисты FortiGuard Labs признали семейство W32/Injector. Его представители заняли ведущую позицию на шкале распространенности. Большая часть из них относилась к классам Loki и Fareit, троянам — похитителям информации, способным собирать учетные данные из браузеров, FTP-клиентов, клиентов электронной почты и кошельков биткоинов.

Вместе с семейством W32/Injector эксперты выделяют по тем же признакам семейства W32/Agent, VBA/Agent и JS/Agent. Как активный отмечен их член PowerShell/Agent.

Вредонос ELF/Агент оказался интересен тем, что включает в себя образцы, связанные с ботнетом VPNFilter.

В целом же семейство «агентов», детектируемое устройствами FortiGuard, охватывает широкий спектр угроз, а как наиболее опасный из них отмечен PowerShell/Agent.

Многие образцы из семейства W32/Kryptik, отмеченного как активное, относятся к программе-вымогателю GandCrab. С учётом полученных за несколько последних месяцев с ее помощью выкупов она стала одной из самых (если не самой, по мнению FortiGuard Labs) серьезных угроз этого типа. Главная причина успеха GandCrab — в инновационных методах ее разработки, сбора и распространения.

Так, создатели GandCrab первыми стали принимать криптовалюту Dash; в разработке, искоренении ошибок в кодах и борьбе с конкурентами они используют подход Agile; предлагаемая ими услуга Ransomeware as-a-Service (RaaS) основана на модели распределения прибыли (в отношении 60/40) между разработчиками и преступниками, желающими ею воспользоваться; GandCrab применяет .BIT, не признанный ICANN домен верхнего уровня, который обслуживается через инфраструктуру Namecoin cryptocurrency и использует различные серверы имен, чтобы разрешить функционирование DNS и перенаправлять трафик на нее.

Ботнеты. Лидеры по активности по сравнению с прошлым кварталом практически не изменились: Andromeda, Zeroaccess, H-worm, Conficker, Necurs, Sality, Pushdo, Gh0st... Отмечается, что наиболее эффективные ботнеты были построены на заказ.

Заметным дополнением в списке лидеров исследователи считают ботнет Smominru, активизировавшийся в феврале за счет использования эксплойта EternalBlue (CVE-20170144). Smominru нацелен на добычу криптовалюты Monero на компьютерах, работающих на платформе Windows.

Отмечена активность ботнета Anubis, нового члена семейства BankBot, появившегося во второй половине 2016 года и атакующего Android-устройства с помощью троянов. Наряду с кражами учетных данных Anubis способен выполнять функции RAT, вымогательства, кейлоггеры, перехват SMS, блокировку экрана и переадресацию вызовов.

Краткая статистика:

- обнаружено 265 новых ботнетов;

- в среднем каждая компания была атакована ботнетами 7,6 дня;

- в среднем на каждую компанию приходилось по 1,8 активного ботнета;

- 10% ботнетов атаковали более 1,1% компаний;

- 57% атак ботнетами длились один день;

- 5% атак длились более недели.

Внимание исследователей заслужил нацеленный на кражу информации ботнет Loki, имеющий отношение к всплеску активности вредоносов — похитителей данных.

С повышенной регулярностью на радаре FortiGuard Labs обнаруживался ботнет Mirai, распространяющий варианты одноименного вредоноса. Некоторые из этих вариантов претерпели существенные изменения. Например, одни из них могут теперь превращать зараженные устройства во множество вредоносных прокси-серверов и криптомайнеров, другие интегрировали код Mirai с несколькими эксплойтами, нацеленными на известные и неизвестные уязвимости, а вариант, открытый специалистами FortiGuard Labs, который они назвали WICKED, использует по крайней мере три дополнительных эксплойта для атак непропатченных устройств IoT.

Ботнет VPNFilter представляет собой угрозу, заслуживающую, по мнению специалистов FortiGuard Labs, внимания всего партнерства Cyber Threat Alliance. Это спонсируемый неким государством инструмент для APT-атак, нацеленных на среду SCADA/ICS путем мониторинга протоколов Modbus SCADA.

Особенно опасным VPNFilter делает то, что с его помощью не только выполняется фильтрация данных, но могут полностью отключаться атакуемые устройства — как индивидуально, так и целыми группами. Изначально активность VPNFilter была обнаружена на Украине, однако полученные данные указывают на его активность более чем в сотне стран.

Выводы и рекомендации. Cryptojacking с помощью устройств IoT стал растущей тенденцией, поэтому FortiGuard Labs советует убедиться, что используемые персоналом в домашних условиях компьютеры, которые подключаются к корпоративной сети через VPN, находятся в отдельных сегментах домашних сетей.

Большая часть обнаруженных уязвимостей никогда не используются. Это, однако, не означает, что их можно игнорировать. Отчеты об угрозах, подобные приведённому в статье, помогут определить приоритеты для актуализации защиты.

При защите от cryptojacking следует ориентироваться на стоимость криптовалют: с ее ростом возрастает количество cryptojacking-атак.

PowerShell, конечно, хороший инструмент, однако злоумышленники могут использовать его для причинения вреда. Следует контролировать использование PowerShell (как и других инструментов администрирования), чтобы своевременно выявлять их вредоносное применение. Крупным компаниям можно рекомендовать применять в этих целях инструменты UEBA.

Сегодня атаки на устройства SCADA не являются самыми распространенными, но они могут быть весьма критичными. Если компания использует SCADA, первым делом ей следует оценить бизнес-риски, связанные с этими технологиями, чтобы с их учетом выстроить стратегию защиты.

СПЕЦИАЛЬНЫЙ ПРОЕКТ КОМПАНИИ FORTINET