Глубокое встраивание ИТ в современные бизнес-процессы неизбежно повышает требования к обеспечению информационной безопасности. Если же вспомнить, что сегодня в число лидирующих трендов развития ИТ входят быстрый рост Интернета вещей (IoT) и смещение архитектуры корпоративной ИТ-инфраструктуры в сторону облачных и периферийных вычислений, то становится понятным, что в области обеспечения корпоративной ИБ не обойтись без акцентирования на задачах защиты этих компонентов.

В ситуации обострения киберугроз критическим информационным инфраструктурам (содержащим, как правило, стандартные операционные системы и использующим широко распространенные методы передачи данных) ни одной из компаний не удастся остаться в стороне от задач обеспечения своей ИБ. Ведь даже если бизнес данной конкретной компании не относится к КИИ, нетрудно понять, что без взаимодействия с финансовым, транспортным, телекоммуникационным, энергетическим сегментами и многими другими структурами, относящимися к КИИ, функционирование современной компании невозможно. Значит, выстраивая корпоративную систему ИБ, компании в любом случае обязаны учитывать ИБ-риски, связанные со взаимодействием с КИИ.

В этом обзоре мы постарались найти ответы на то, насколько велики сегодня для всех компаний риски, связанные с киберугрозами актуальным ИТ-инфраструктурам, к которым мы отнесли IoT, КИИ, облачные и периферийные вычисления, и каких изменений (организационных и программно-аппаратных) в построении корпоративной ИБ они требуют для их нивелирования.

Актуализация задач обеспечения ИБ важнейших ИТ-инфраструктур

Основу повышения интереса к теме обеспечения ИБ выделенных нами актуальных ИТ, наши эксперты видят в той роли, которую в условиях всесторонней цифровой трансформации эти структуры и технологии стали играть в бизнесе.

Масштабное проникновение ИТ в критические инфраструктуры, лавинообразно развивающаяся экосистема устройств IoT (зачастую имеющих прямой доступ к ресурсам защищаемой инфраструктуры), рост популярности облачных и периферийных вычислений делает их (вслед за традиционными ИТ-компонентами) объектом внимания злоумышленников и требует адекватной защиты.

Любые технологии обработки, хранения, передачи информации, управления процессами, которые используют компании, требуют пристального внимания с точки зрения обеспечения их безопасности. Предоставляя полезные функции, они, напоминает ведущий эксперт направления ИБ компании КРОК Евгений Дружинин, одновременно с этим открывают двери для реализации новых угроз.

Актуальность обозначенных задач, считает консультант по ИБ, CISSP компании Palo Alto Networks Денис Батранков, действительно высокая, но внимания на это обращает не так много людей. Уже построены целые бот-сети из домашних роутеров (ведь их никто не защищает и не контролирует), уже есть утечки корпоративных паролей с облачного ресурса GitHub, где программисты компаний выкладывают свой код вместе с логинами и паролями...

Во многих компаниях, отмечает г-н Батранков, IoT или облачные сервисы являются частью так называемых теневых ИТ (Shadow IT). Это часть ИТ-инфраструктуры, которая никак не контролируется ИТ-отделами компании. Он напомнил о случае уничтожения системы управления химической станции криптолокером, который проник в ИТ-систему станции через кофе-машину, которая, в свою очередь, была установлена в той же Wi-Fi сети, что и компьютеры управления — и это осталось вне зоны внимания ИБ-специалистов станции.

Evernote, Trello или другие облачные сервисы используются повсеместно внутри корпоративной сети, в них можно скопировать чувствительные данные компании. За этим нужно следить, однако, по наблюдениям г-на Батранкова, контроль использования таких ресурсов — редкий случай в корпоративных ИБ-правилах.

Сбои в работе бизнес-критичных инфраструктур могут нанести компаниям серьезные финансовые и/или репутационные ущербы. Нарушения работоспособности систем управления умными городами, транспортных, медицинских, энергетических, промышленных и телекоммуникационных систем ставят под угрозу здоровье и даже жизни миллионов людей. Все это диктует необходимость уделять особое внимание стабильной работе этих решений и безопасности обрабатываемых ими данных.

Системный инженер компании Fortinet Дмитрий Купецкий утверждает, что в современных условиях практически стерлось понятие периметра корпоративной инфраструктуры, отсутствуют заранее доверенные или изолированные, не требующие дополнительных мер защиты сегменты, что в итоге обуславливает необходимость применения новых, более эффективных и глубоко внедренных инструментов обеспечения ИБ, в частности для IoT, КИИ и облачных вычислений.

Значительное влияние на современную актуализацию вопросов обеспечения ИБ в России, по мнению руководителя отдела продвижения продуктов компании «Код безопасности» Павла Коростелёва, оказывает недавно принятый закон

Острота обеспечения ИБ облачных вычислений, как считает директор направления ИТ-сервиса и аутсорсинга компании

По общему мнению наших экспертов, обеспечение ИБ Интернета вещей, критических инфраструктур, периферийных и облачных вычислений имеет высокую общую значимость, поскольку это важно не только для тех компаний, которые непосредственно строят и эксплуатируют критические инфраструктуры, устройства IoT, облака, но также для огромного большинства тех, кто так или иначе связан с использованием этих актуальных инфраструктур.

Технологии и продукты для обеспечении безопасности актуальных ИТ-инфраструктур

Согласно наблюдениям Евгения Дружинина, нынешние реалии таковы, что для подавляющего большинства новых технологий характерно отставание реализации в их составе функций ИБ.

Дмитрий Купецкий полагает, что обеспечение ИБ IoT, КИИ и облачных вычислений требует как наличия новых специализированных инструментов и методов защиты, так и расширения функциональных возможностей уже существующих. Новые разрабатываемые и внедряемые инструменты, по его мнению, должны включать в себя специфичные, заточенные именно под решение задач ИБ для своей области механизмы защиты.

Для IoT таким инструментом может быть выделенное локальное ПО, устанавливаемое на IoT-устройства с целью контроля коммуникаций и взаимодействия с внешними системами, а также защиты самих устройств от воздействия извне. Для защиты КИИ могут и должны применяться специализированные средства обеспечения как локальной (на узлах и устройствах), так и сетевой защиты, обеспечивающие глубокий уровень сегментации инфраструктуры, и средства контроля трафика специфичных протоколов и систем. При взаимодействии с провайдерами облачных услуг важна защита коммуникации между инфраструктурой клиента и провайдером, а также акцент на защиту от возможной утечки данных.

Как считает Павел Коростелёв, в вопросах обеспечения ИБ актуальных ИТ-инфраструктур суть скорее заключается не в технологиях и продуктах, а в подходах к организации ИБ. Так, когда та или иная компания переносит ИТ-инфраструктуру в облако, ей нужна новая ИБ-парадигма, потому что ИБ облаков существенно отличается от безопасности традиционной корпоративной информационной инфраструктуры.

В обеспечении ИБ облачных вычислений, по мнению Павла Коростелёва, необходимо ориентироваться не на конкретные продукты, а на те ИБ-меры, которые принимает провайдер облачных услуг, и на те ИБ-сервисы, которые он предоставляет клиентам. Они в совокупности позволяют обеспечить достаточно высокий уровень ИБ. Так, по прогнозам компании Gartner, к 2022 г. основными возможными ИБ-инцидентами в облачной инфраструктуре будут инциденты, возникшие не по вине облачных провайдеров, а по вине заказчиков. В целом у облачных провайдеров дела с безопасностью обстоят намного лучше, чем у их потенциальных клиентов.

Когда речь идет о критических инфраструктурах, в первую очередь об АСУ ТП, важно понимать, что критерии ИБ для таких объектов отличаются от критериев ИБ обычных информационных систем. Если, например, для обычной ИС выход из строя на час может быть и не критичным, то для АСУ ТП срабатывания аварийных систем может грозить серьезными убытками и даже катастрофой.

«Умные» устройства мира IoT, напоминает Павел Коростелёв, располагают весьма ограниченными ИТ-ресурсами, которые в первую очередь ориентированы на выполнение заложенных потребительских функций, а вот ресурсов на обеспечение ИБ у этих устройств либо почти не остается, либо нет совсем. Поэтому важно вдумчиво выбирать платформу, на которой строится система IoT, ориентируясь на ее возможности обеспечения ИБ.

Коммерческий директор компании PROMT Никита Шаблыков считает, что обеспечение безопасности актуальных ИТ-инфраструктур идет скорее по пути модификации уже имеющихся ИБ-систем и адаптации известных ИБ-техногогий, нежели по пути разработки новых. Вместе с тем, подчеркивает он, эти модифицированные и адаптированные решения необходимо дополнять средствами борьбы с новыми рисками, обусловленными использованием именно IoT, КИИ, периферийных и облачных вычислений.

Опасности перевода: где и как переводить — вот в чем вопрос

В последние время все чаще становится известно о прецедентах, которые связаны с утечками конфиденциальной информации. Только в 2017 году, по данным компании InfoWatch, их объем вырос в четыре раза — до 13,3 млрд. записей.

В прошлом году в Управлении по информационным технологиям штата Мэн адреса и номера социального страхования 2100 человек, получавших пособия по уходу за детьми, оказались на публичном сайте. Личные данные граждан США были скомпрометированы не по злому умыслу, а по неосторожности: сотрудник загрузил файл с конфиденциальной информацией на бесплатный сайт сравнения файлов, не осознавая, что эта информация станет общедоступной.

Вячеслав Логушев соглашается с тем, что создание новых решений для защиты IoT-оборудования во многом идет по пути адаптации апробированных ИБ-технологий под специфику применения актуальных ИТ-инфраструктур. Каких-то кардинально новых разработок в этой области, как он полагает, ждать не стоит: вполне можно положиться на то, что производители систем ИБ непрерывно совершенствуют успешно зарекомендовавшие себя традиционные системы обеспечения ИБ.

По оценкам руководителя центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет» Алексея Мальнева, традиционные меры ИБ [к ним он относит выстраивание ИБ-процессов, всеобщее и всестороннее повышение ИБ-осведомленности (security awareness), применение встроенных функций защиты инфраструктуры (security hardening) и т. п.] позволяют обеспечивать защищенность в среднем на

Регуляторные новации в области обеспечения ИБ актуальных ИТ-инфраструктур

Наши эксперты считают, что мы обязательно увидим методичное и планомерное развитие нормативно-правовой базы в области защиты систем IoT, КИИ, периферийных и облачных вычислений.

В первую очередь стоит ожидать уточнения подзаконных актов

Уточнение требований европейского регламента GDPR о защите персональных данных граждан Евросоюза, полагает Павел Коростелёв, отразится на регулировании персональных данных и в нашей стране.

В фокусе внимания регуляторов по-прежнему останутся государственные информационные системы. В среднесрочной перспективе можно ожидать нормативных актов регулирования в области обеспечения безопасности Интернета вещей.

По мере углубления интеграции ИТ в жизнедеятельность людей и при одновременном повышении их значимости, как полагают наши эксперты, будут развиваться и сами подходы к регулированию ИБ. Пока же, по мнению Никиты Шаблыкова, в российской регуляторике области ИТ и ИБ слабо учитываются реалии ИТ-отрасли, зачастую законодательство входит в конфликт с практикой применения новых технологий и тормозит их развитие и использование.

Сложности обеспечения ИБ актуальных ИТ-инфраструктур и пути их преодоления

Дмитрий Купецкий перечисляет конкретные практические сложности обеспечения ИБ актуальных ИТ-инфраструктур.

IoT: широкое разнообразие типов устройств IoT, требующее соответствующего разнообразия средств защиты; сложность контроля за распространением и использованием устройств IoT в составе инфраструктуры — необходимы дополнительные организационные меры по обеспечению применения и установки инструментов ИБ на таких устройствах, ведение постоянного учета и актуализации; быстрое развитие и изменение как номенклатуры, так и типов IoT-устройств, что требует такого же быстрого развития средств защиты (что не всегда возможно).

Для преодоления этих сложностей применяемые IoT-устройства должны быть максимально унифицированы (по крайней мере, по типам используемых ОС), допускаться к работе только после установки средств защиты и поддерживать возможности автоматического контроля, учета и в ряде случаев управления.

КИИ: высокая критичность и условия функционирования таких инфраструктур крайне затрудняют возможность их модернизации и внедрения средств защиты, поскольку чаще всего это требует остановки работы систем на определенное время, что зачастую неприемлемо; по тем же причинам КИ зачастую содержат технологически устаревшее оборудование, не обладают достаточными аппаратными и вычислительными ресурсами для размещения современных средств защиты.

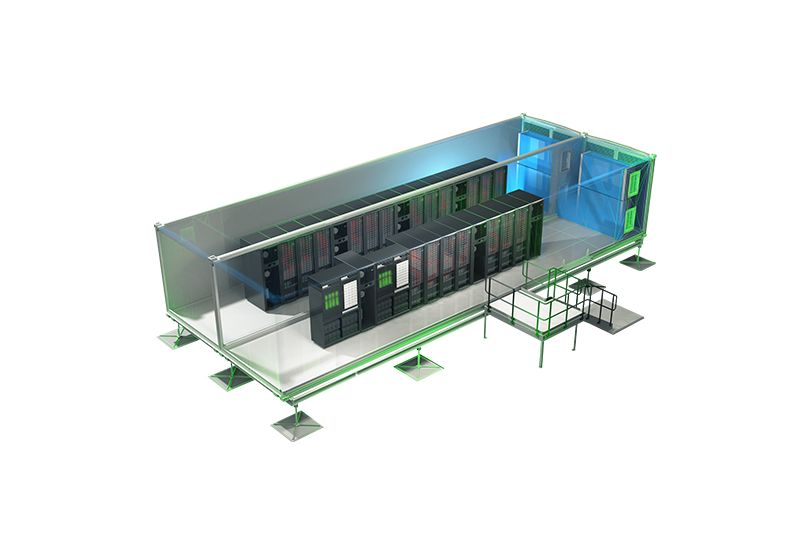

Надежным и эффективным способом реализации защищенной КИИ (хотя и затратным) является построение такой инфраструктуры «с нуля», с учетом актуальных требований по безопасности, с запасом по производительности на несколько лет вперед, в параллель к уже существующей системе с дальнейшим одномоментным переводом работы критичных сервисов и служб со старой системы на новую.

Облачные и периферийные вычисления: одной из основных сложностей взаимодействия клиентов с облаками провайдеров может быть обеспечение надежной и защищенной коммуникации, с одной стороны, должны использоваться защищенные и производительные каналы связи, с другой — используемые приложения не должны быть подвержены каким-либо известным (в идеале — и неизвестным тоже) уязвимостям, которые могут быть использованы злоумышленниками; сложностью является также потенциальная уязвимость инфраструктуры самого провайдера облачных услуг — могут быть утечки данных клиентов (есть множество примеров такого рода атак).

Для обеспечения ИБ в данном случае Дмитрий Купецкий рекомендует применять комплекс решений: брокеры безопасного доступа в облака (CASB), межсетевые экраны (МСЭ) для построения защищенного канала связи с провайдером и общего контроля передаваемого трафика на уровне приложений с размещением либо локально, либо в инфраструктуре провайдера; решение DLP — может быть как выделенным инструментом, так и в составе МСЭ с размещением локально или в инфраструктуре провайдера.

Одна из главных проблем обеспечения корпоративной информационной безопасности, полагает Никита Шаблыков, кроется в практической сложности оценки ИБ-рисков: часть рисков, к сожалению, остается вне поля видения сотрудников службы ИБ в силу привычек, связанных с наработанным ими персональным опытом.

В качестве частного примера этого он приводит обычную практику использования онлайн-сервисов для переводов с одного языка на другой. Для большинства людей это привычный полезный сервис, не вызывающий у них больших опасений. Однако любой такой онлайн-сервис собирает чувствительные данные о пользователе, и в условиях использования этих сервисов явно указано, что все загружаемые и отправляемые на сервис данные могут быть употреблены для хранения, распространения и передачи третьим лицам. Для недобропорядочных инсайдеров на стороне провайдера не составит труда собрать данные о клиентах и использовать их неправомерно. Значит провайдеру необходимо такую возможность исключить, сделав работу с чувствительными данными онлайн-клиентов безопасной для них.

Алексей Мальнев обращает внимание на то, что те актуальные ИТ-инфраструктуры, на которых мы сосредоточили свое внимание в нашем обзоре — IoT, КИИ, периферийные и облачные вычисления — имеют множество уникальных особенностей и сложностей в реализации мер ИБ. Тем не менее у них есть и схожие ИБ-проблемы. Он, например, отмечает явный недостаток внимания к обеспечению ИБ на этапе разработки технологий и систем, отсутствие стандартизованных архитектур и подходов к внедрению комплексных решений, отсутствие надлежащего опыта в практической реализации подобных задач ИБ для промышленных ИТ-решений, а также появление новых возможностей для злоумышленников на стыке разных технологий, особенно с учетом массовости их применения (например, подключение систем управления критической инфраструктурой к Интернету).

Директор Центра информационной безопасности компании RedSys Дмитрий Шумилин основным путем обеспечения ИБ актуальных ИТ-инфраструктур считает разработку и принятие единых международных стандартов в этой области.

Алексей Мальнев уже сейчас наблюдает возрастающие активность и внимание к развитию отраслевых стандартов ИБ в среде компаний-разработчиков средств ИБ IoT, КИИ, периферийных и облачных вычислений. Одновременно сервисные ИБ-компании все больше погружаются в изучение сложных аспектов ИБ, формируются региональные центры мониторинга и реагирования на инциденты ИБ. Наконец, совершенствуется государственное регулирование и развитие нормативно-правовой базы области ИТ и ИБ — в общем, дело не стоит на месте.

Павел Коростелёв акцентирует внимание на том, что подход со старой парадигмой к обеспечению ИБ новых ИТ контрпродуктивен — для их защиты требуются современные подходы и нормативные акты. Защиту ИТ-ресурсов можно считать состоявшейся, если в компании определили для себя возможные ИБ-риски, приоритезировали их и разработали механизмы управления рисками.