Периферийный сервис безопасного доступа (Secure Access Service Edge, SASE) реализован на базе облачных ресурсов, в рамках которых объединен функционал программно-определяемых сетей и функции сетевой безопасности. Нил Такер, директор по информационной безопасности Netskope в регионе EMEA, рассказывает на портале Information Age о том, почему эта модель лучше всего подходит для защиты удаленной работы.

Несмотря на то, что в прошлом году пандемия коронавируса больно ударила по целым отраслям, компании продолжили заниматься цифровой трансформацией. Вместе с цифровизацией наблюдался рост кибератак на организации, поскольку злоумышленники стремятся воспользоваться увеличением поверхности атак, вызванным удаленной работой. Чтобы смягчить растущие риски, организациям требуется безбарьерный подход к безопасности, выходящий за рамки традиционного периметра сети. Одной из новых моделей, направленных на удовлетворение этой потребности и позволяющей придерживаться инновационного подхода, является SASE.

Термин «SASE» был введен в обиход компанией Gartner в 2019 г. Этот подход противопоставляется традиционной архитектурной модели, строящейся вокруг дата-центра, который окружен корпоративными сетями и защищен с помощью фиксированного периметра. Нужно понимать, что данные и пользователи все чаще находятся за пределами этого устаревшего периметра, поэтому подход SASE инвертирует эту модель и помещает в ее центр пользователя, в то же время применяя к архитектуре безопасности подход, ориентированный на данные.

Как показывает мой двадцатилетний опыт, одновременное обеспечение информационной и сетевой безопасности — это очень серьезная проблема. Но в конечном счете именно SASE обеспечивает конвергенцию информационной и сетевой безопасности.

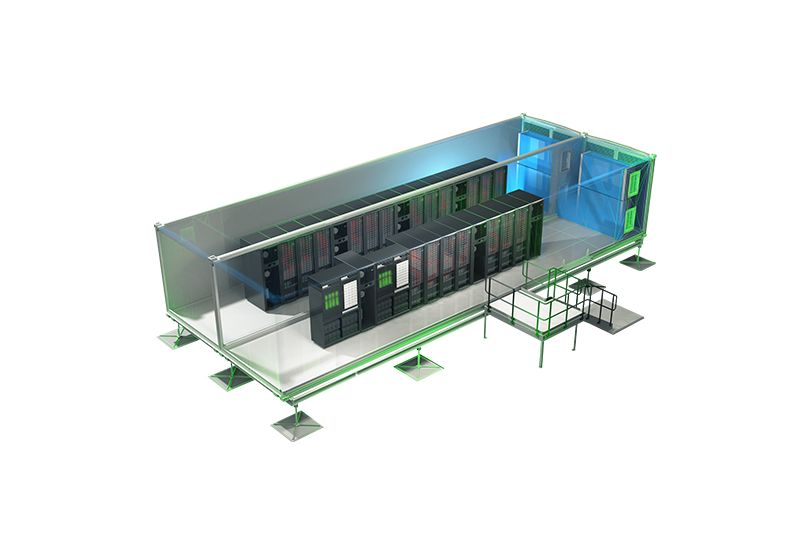

В то время как облако улучшило результаты бизнеса, в том числе в плане гибкости, обеспечение безопасности часто привязано к аппаратному обеспечению и по-прежнему является проблемой во все более перегруженных оборудованием корпоративных ЦОДах. Это неизбежно вызывает узкие места и задержки. Будучи изначально облачным методом защиты, SASE исключает необходимость контроля отклонения трафика от его логического пути и обеспечивает прямое подключение к облачным сервисам.

Установка новых мер безопасности традиционно снижает производительность и создает узкие места, но SASE устраняет барьеры, которые есть у многих организаций, и позволяет им безопасно использовать публичный Интернет, одновременно применяя средства контроля безопасности, которые охватывают гораздо более широкий спектр веб- и облачных сервисов. Реальные сравнения показывают, что при выборе эффективного поставщика облачный подход SASE действительно может повысить производительность облачных приложений.

Кажется нелогичным, что добавление дополнительной проверки безопасности может увеличить скорость и улучшить взаимодействие с пользователем, но именно это и происходит. Поскольку поставщики SASE-решений наладили прочные прямые отношения с поставщиками как Интернета, так и облачных услуг, организации могут использовать эти связи и быстро отслеживать доступ к их сервисам.

Таким образом, SASE-решения могут улучшить как защиту, так и удобство использования, но, как приметили ранние пользователи, на этом их преимущества не заканчиваются. За счет консолидации устройств они также снижают затраты, сужают объем управления, сокращают работу по обновлению ПО и внесению исправлений, необходимых для всей инфраструктуры, что, в свою очередь, повышает эффективность ее работы.

Проектирование SASE

При проектировании архитектуры SASE, дополняющей стратегии цифровой трансформации, необходимо учитывать четыре области:

- Трансформация сети. Чтобы обеспечить прямой доступ пользователей к приложениям в облаке, нужно уменьшить объем обратного трафика (backhauling), исключить локальный трафик через внешний IP (hairpinning) и задержку. Это устраняет необходимость в виртуальных частных сетях (VPN) или многопротокольной коммутации меток (MPLS), что снижает расходы, упрощает среду и улучшает взаимодействие с пользователем;

- Трансформация приложений. Сюда относятся миграция приложений из ЦОДа в SaaS-варианты, размещение в облаке новых или переработанных пользовательских приложений, а также перенос унаследованных приложений на виртуальные машины, размещенные в облаке. Данные исследования Netskope Research Labs показывают, что внедрение SaaS с 2019 по 2020 гг. удвоилось, но с ростом доступности облаков растут и риски, связанные с теневыми ИТ;

- Трансформация системы безопасности. Переход на облачный «периферийный безопасный доступ» сокращает количество устройств безопасности в ЦОДах, офисах и их филиалах. Пользовательский веб-трафик, управляемые и неуправляемые (теневые) SaaS, публичные облачные сервисы и заказные приложения требуют защиты данных с детальным контролем политик в разрезе пользователей и групп;

- Трансформация данных. Перевод данных в приложения и облачные сервисы может осуществляться в рамках конкретной инициативы или в виде побочного результата инициированного пользователями внедрения облака. Все это расширяет поверхность атак на стыках, подвергая опасности личные экземпляры управляемых приложений, неуправляемые приложения (теневые ИТ) или социальную активность. В связи с этим необходим более детальный контроль политик с учетом оценки связанных с данными рисков, который часто предполагает оперативный контроль непреднамеренных перемещений данных, а также защиту данных и интеллектуальной собственности от облачных и сетевых угроз.

Безопасность нового поколения

SASE — это новый архитектурный подход, который приводит проектирование безопасности в соответствие с цифровой трансформацией, а также приносит функциональные улучшения, повышая уровень безопасности организации. Любые усилия по обеспечению безопасности облака должны учитывать масштабы теневых ИТ и не могут ограничиваться легко контролируемой средой утвержденных корпоративных приложений. Данные Netskope показывают, что организация средних размеров, в которой работает от 500 до 2000 сотрудников, в среднем использует 690 облачных приложений (в 2020 г. их число выросло на 20%) — и 97% этих приложений считаются теневыми.

SASE стремится смягчить последствия применения теневых ИТ, обеспечивая их видимость. Команды безопасности могут отслеживать, какие службы активируются, кем и с какой целью. Нельзя в одностороннем порядке блокировать любое применение теневых ИТ, так как это приведет к колоссальному удару по бизнесу. Но в то же время вы можете реализовать для этих приложений определенные независимые от облака элементы управления, которые с использованием полного набора инструментов SASE позволяют получить детальную картину по определенным категориям данных.

Действительно, даже при установке политик безопасности для утвержденных приложений крайне важно иметь возможность различать корпоративные и частные экземпляры облачных приложений (например, вероятно для личного и корпоративного Google Drive потребуются совершенно разные политики). Поскольку качественная платформа SASE — нативно облачная и построена с использованием API/JSON, она в полной мере способна выявлять эти нюансы и применять политики с учетом типа экземпляра приложения.