Как защитить ценные данные предприятия, если его сотрудники часто работают за пределами досягаемости традиционных средств контроля безопасности центров обработки данных?

Повышенная мобильность персонала, когда сотрудники больше не работают за конкретной рабочей станцией, жестко подключенной к корпоративной локальной сети, приводит к тому, что становится затруднительно четко определить, где пролегает периметр сети организации, с тем чтобы возвести по всему этому периметру мощные укрепления.

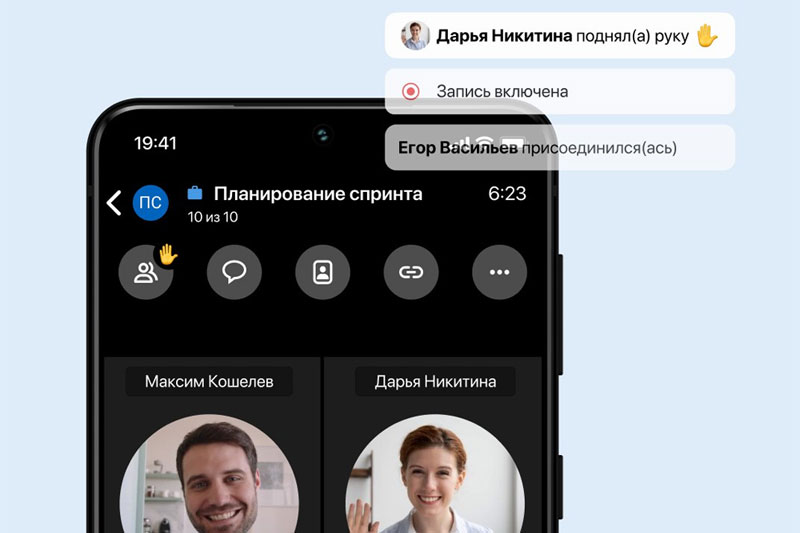

Сотрудники могут пребывать в отдаленных региональных отделениях и работать через территориально распределенную сеть. Они могут находиться в офисе, но работать через беспроводную локальную сеть — со склада, из центров дистрибуции или других отдаленных точек на территории организации. Могут перемещаться с совещания на совещание, участвовать в конференциях, работать на территории клиентов и подключаться к корпоративным системам через Интернет из собственного дома.

Мобильная работа приносит организации новые виды свободы, позволяя сотрудникам, находящимся в пути, обращаться к серверам и информационным сервисам. Она вносит дополнительную гибкость, давая возможность решать, когда и как им работать, и делая их труд более продуктивным. У таких сотрудников больше не бывает досадных периодов “простоя”, когда нельзя завершить работу до возвращения в офис, за свой настольный компьютер.

Но где бы ни находились эти мобильные сотрудники, приоритеты для ИТ-директоров и их команды остаются прежними: защита целостности корпоративных данных, уверенность в том, что эти данные не попадут в чужие руки, и в то же время гарантия, что предпринимаемые меры безопасности не окажут отрицательного влияния на производительность приложений или работу пользователей. Так что вряд ли можно винить тех многочисленных ИТ-директоров, которые не удовлетворены существующими системами и правилами безопасности и ищут новые подходы, позволяющие решать задачи обеспечения безопасной работы мобильных сотрудников. Этим руководителям нужен более целостный подход, предполагающий строгие меры защиты данных не только в ядре корпоративной сети, но и на ее периферии и дальше, до самых отдаленных точек, таких как ноутбуки и смартфоны удаленного персонала.

Однако лучшей отправной точкой по-прежнему остается ядро сети. И хотя очень важно защитить данные, где бы они ни находились, но наиболее ценная информация предприятия по-прежнему содержится в локальной сети хранения данных (SAN). Эта сеть имеет централизованную структуру и поддерживает практически все аспекты центра обработки данных — от среды серверов и рабочих станций до периферии и системы резервного копирования. Это делает SAN идеальным местом для стандартизации и консолидации целостной стратегии безопасности. Отсюда надо двигаться вверх и в стороны, разрабатывая надежные и ненавязчивые политики безопасности, которые учитывают потребности различных категорий пользователей.

По этой причине сетевое решение безопасности становится все более популярным среди ИТ-директоров, озабоченных защитой данных клиентов и сотрудников компании и ее ценной интеллектуальной собственности. В частности, они ищут архитектурный подход, предусматривающий уровень интеллектуальной защиты, управляемый с центральной консоли администратора.

Преимущества подобного решения очевидны. Оно позволяет ИТ-специалистам создавать и внедрять необходимые политики безопасности, обновлять их или разрабатывать новые в ответ на возникающие угрозы, а также контролировать системы и проводить регулярные проверки безопасности корпоративной инфраструктуры, чтобы заранее выявить возможные нарушения. Подходящее решение должно включать и мощные технологии шифрования — желательно с применением стандарта AES-256, — что позволит обеспечить конфиденциальные данные, передаваемые между системами, дополнительным уровнем защиты.

При таком прочном фундаменте продукты сетевой инфраструктуры, которые охватывают мобильный персонал, могут подключаться к основной магистрали, распространяя передовые методы защиты на остальную инфраструктуру. Возьмем, к примеру, периферию корпоративной сети: технический прогресс привел к тому, что беспроводные локальные сети теперь могут распространяться по корпоративной сети в подразделения, которые прежде были привязаны к корпоративной инфраструктуре — в частности, к тем местам на территории организации, где прокладка кабельной инфраструктуры была сложным и дорогостоящим делом.

Удаленные рабочие группы, находящиеся в любом месте на территории предприятия, теперь могут получить доступ к необходимым им приложениям со своих ноутбуков, планшетных ПК и КПК. Это могут быть сотрудники склада, наблюдающие за отгрузкой товаров, медицинский персонал амбулаторной клиники или библиотекари передвижной библиотеки, обслуживающей университетский городок.

Некоторые ИТ-менеджеры и их группы все еще сомневаются в безопасности технологий беспроводных сетей — пережиток самых первых лет XXI века, когда то и дело обнаруживались уязвимости протокола Wired Equivalent Privacy (WEP). Но современные продукты беспроводных сетей, подключенные к безопасной волоконно-оптической магистрали центра обработки данных, способны обеспечить полную защиту и такой же уровень безопасности, как в кабельной сети. Например, протокол WPA2 (Wi-Fi Protected Access) на основе стандарта безопасности IEEE 802.11i использует алгоритмы на основе стандарта AES. Между тем системы предотвращения вторжений для беспроводных сетей позволяют ИТ-группам обнаруживать и локализовывать несанкционированные устройства. А такие методы, как геозащита (geofencing), дают возможность обеспечить доступ к корпоративным системам в зависимости от физического местонахождения беспроводных устройств.

Аналогично, безопасная волоконно-оптическая магистраль центра обработки данных приближает устройства мобильных работников к системным администраторам, которые держат их под пристальным контролем. Если организация хочет уменьшить риски, связанные с потерей или кражей данных, ноутбуки и смартфоны мобильных сотрудников, столь необходимые им для продуктивной работы, должны быть надежно защищены, где бы такие сотрудники ни находились. Это вопрос не только сохранения целостности данных, содержащихся в этих устройствах, но и защиты той информации, к которой мобильные сотрудники могут получить доступ.

Надежная, целостная стратегия безопасности, учитывающая повышение степени мобильности, должна защищать эти устройства как локально, так и централизованно. К числу локальных мер относятся аппаратные блокировки (оборудование должно быть защищены паролем, чтобы его не могли использовать несанкционированно) и программные меры предосторожности (должно применяться шифрование, чтобы даже в случае взлома устройства содержащиеся в нем данные нельзя было использовать без соответствующих ключей). Тем временем на централизованном уровне сетевые администраторы должны связать систему управления доступом к сети и систему обнаружения вторжений с корпоративной системой безопасности, чтобы контролировать трафик к этим устройствам и от них в точках соединения корпоративной сети с Интернетом.

На прочном фундаменте можно построить архитектуру, которая защищает корпоративные данные от вредоносной деятельности, утечки информации, вторжений в сеть и нарушения правил безопасности, даже если эта архитектура распределена по территории предприятия и во внешние сети и находится в руках мобильных сотрудников. Многие компании уже строят такую архитектуру. По данным аналитической фирмы Forrester Research, в 2010 г. около 40% предприятий значительно увеличат расходы на внедрение новых технологий информационной безопасности. Но без мощного, надежного ядра защитить корпоративные данные на периферии сети и в удаленных точках может оказаться гораздо труднее.

Автор статьи — системный инженер компании Brocade, Россия и СНГ.