Внедрение кампусных сетей на промышленных предприятиях позволяет удовлетворить требования к более высокой доступности и низкой задержке без затрат на монтаж и прокладку фиксированных линий связи. Но помимо преимуществ кампусные сети приносят новые проблемы, связанные с кибербезопасностью, которые усугубляются тем, что проявляются на стыке технологий — информационных, операционных и телекоммуникационных. Ещё эти сети пока ещё недостаточно изучены в части защищённости от возможных кибератак. Чтобы устранить этот пробел, специалисты Trend Micro исследовали безопасность кампусной сети вымышленного сталелитейного завода Steel Mill. В этой статье мы рассмотрим устройство кампусной сети и выделим основные источники её уязвимостей, обнаруженные экспертами.

Варианты конфигурации кампусной сети

В зависимости от потребностей бизнеса кампусная сеть может быть построена на различных технологических платформах:

- 4G/LTE — проверенный, отработанный и относительно бюджетный вариант;

- 5G NSA — нестандартная сеть 5G c базовыми станциями 4G/5G на основе опорной сети LTE, которую обычно используют в процессе перехода от 4G к 5G, поскольку она обеспечивает совместимость с устройствами 4G/LTE, но при этом позволяет устройствам 5G передавать данные на полной скорости с низкими задержками;

- 5G SA — стандартная сеть 5G с базовыми станциями 5G на базе опорной сети 5G; в такой сети имеются улучшенная широкополосная связь и низкая задержка, но нет совместимости с 4G/LTE-устройствами.

Большая часть кампусных сетей предприятий сейчас уже использует архитектуру LTE или 5G NSA. По оценкам экспертов, пройдёт ещё два-три года, прежде чем предприятия решат инвестировать в модернизацию до 5G SA. В связи с этим для изучения была выбрана сеть кампуса с базовыми станциями 4G/LTE на базе опорной сети LTE.

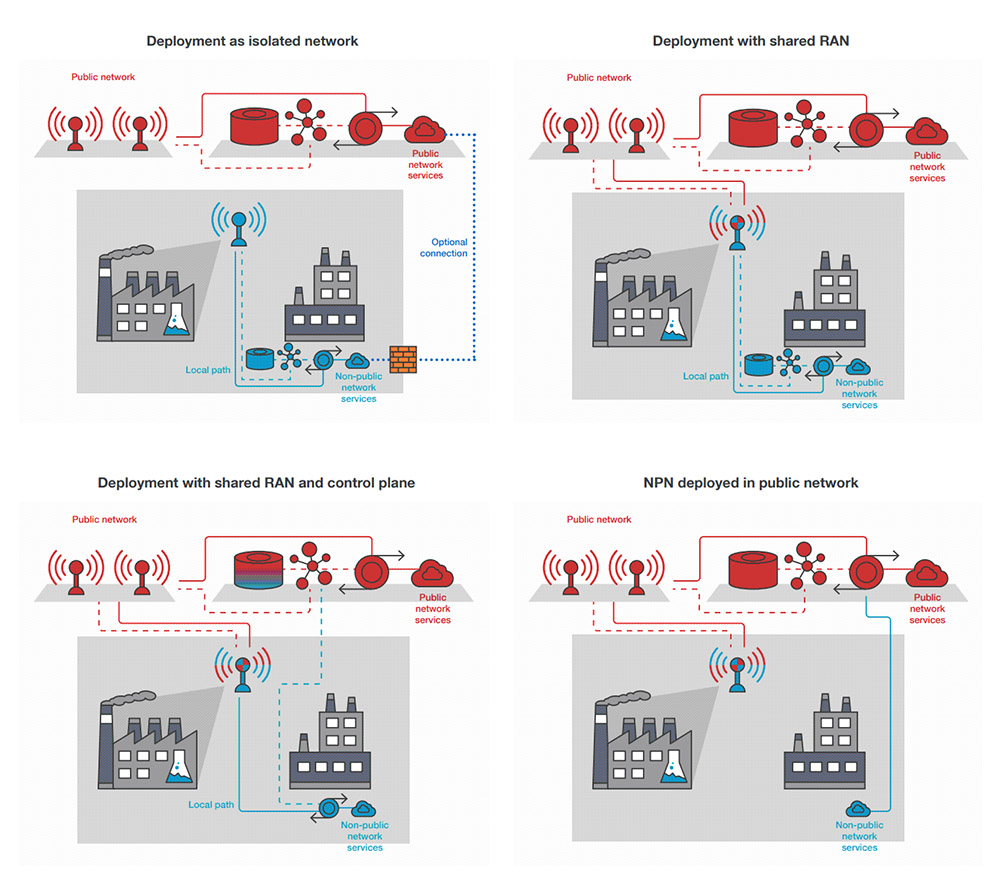

Конфигурация сети кампуса для промышленных предприятий в соответствии с рекомендациями 5G Alliance for Connected Industries and Automation, организации, которая курирует внедрение 5G в промышленной сфере, имеет четыре варианта:

- развёртывание в качестве изолированной сети без использования оборудования операторов связи — при этом сетью управляет ИТ-отдел предприятия или отдельная компания;

- развёртывание с общей сетью радиодоступа — в этом случае опорная сеть размещается на территории кампуса, но использует оборудование телеком-оператора совместно с обычными пользователями сотовой связи;

- управляемое развёртывание с общей сетью радиодоступа — этот вариант аналогичен второму, но предприятие получает от телеком-оператора доступ к управлению сетью кампуса;

- развёртывание в сети общего пользования — давно используемый в отрасли вариант, когда для предприятия выделяется отдельная точка доступа (APN).

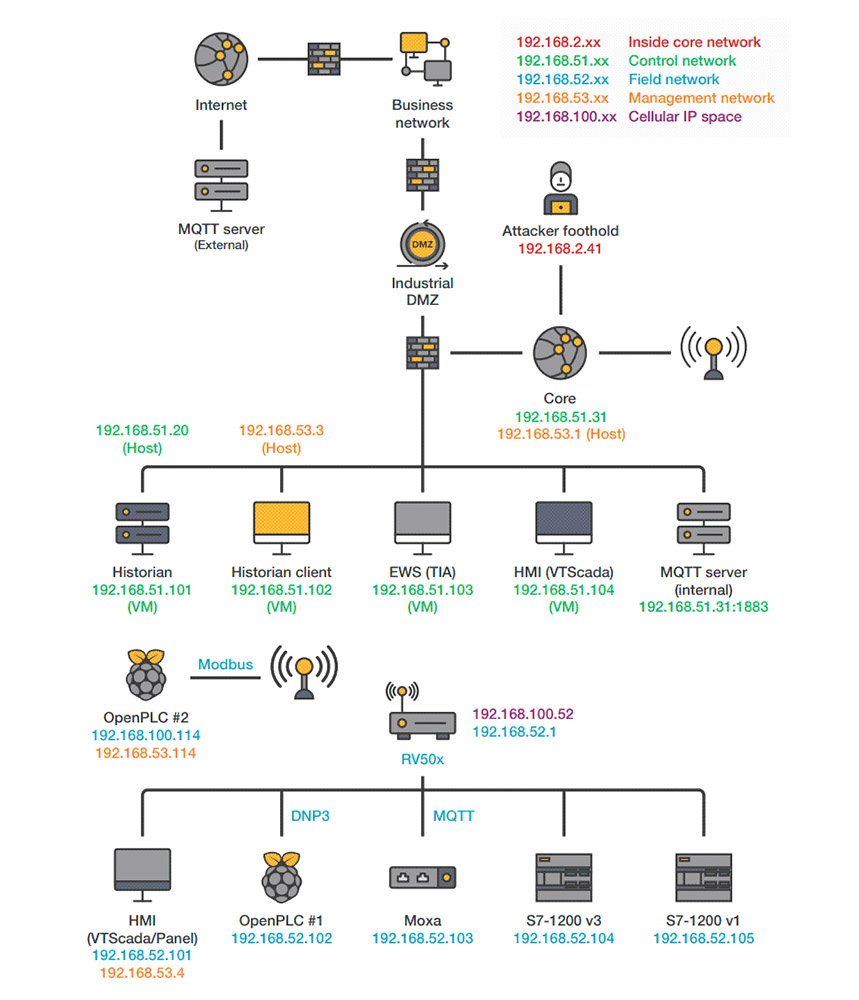

Конфигурация сети предприятия

Сетевая архитектура промышленной сети для исследования была построена на базе достаточно распространённой модели Purdue. Отличительной особенностью нашей конфигурации стал внутренний сервер MQTT, обеспечивающий взаимодействие устройств промышленного Интернета вещей (IIoT). В ближайшем будущем серверы MQTT станут обязательным компонентом промышленных шлюзов Интернета вещей, а значит, их слабые места смогут использовать злоумышленники для проведения атак.

Для проведения аудита коммуникационного обмена между устройствами IIoT в состав сети был включён второй, внешний сервер MQTT, который сохранял в облако информацию, полученную от внутреннего сервера.

Для управления оборудованием завода использовались программируемые логические контроллеры (ПЛК), данные с которых передавались на управляющий компьютер, доступный через RDP или VNC.

Беспроводные коммуникации на модельном сталелитейном заводе обеспечивала малая базовая станция.

Завод Steel Mill

Система управления сталелитейным заводом должна контролировать множество различных факторов, таких как температура, поток воздуха и давление в печах, состав ингредиентов, необходимых для получения различных сплавов и пр.

Данные с термопар, анализаторов кислорода и датчиков давления поступают в ПЛК, который может управлять температурой, потоком воздуха и давлением. ПЛК передаёт полученные данные на управляющий компьютер, оператор которого наблюдает за состоянием сталеплавильного комплекса.

Если любое из этих значений будет подделано, особенно значения на ПЛК, сплав может быть испорчен.

Возможные направления атак

Кампусная сеть завода состоит из различных компонентов, каждый из которых может подвергнуться атаке со стороны потенциальных злоумышленников. Чтобы проникнуть в опорную сеть, им придётся найти уязвимое устройство, на котором они могут закрепиться, чтобы перехватывать трафик и выполнять вредоносные действия.

В ходе исследования мы выявили следующие точки входа злоумышленников для компрометации опорной сети:

- серверы служб опорной сети;

- виртуальные машины и контейнеры;

- сетевое оборудование;

- базовые станции.

Виды атак

На каждом из направлений злоумышленники могут применить различные тактики для нарушения работы сталелитейного завода. Перечислим некоторые из них.

Перехват коммуникаций MQTT

В современных системах управления производством показания датчиков и устройств IIoT передаются на сервер MQTT, который маршрутизирует их на сервер журналирования и в аналитическую систему. Для передачи данных имеется две версии протокола — MQTT и MQTTS. В первом случае данные передаются открытым текстом, во втором — шифруются аналогично http/https. Примечательно, что обмен без шифрования часто используют критически важные устройства IIoT, установленные непосредственно на исполнительном оборудовании. Подмена данных телеметрии от этих устройств позволяет злоумышленнику незаметно вмешаться в технологический процесс и нарушить работу производства.

Перехват Modbus/TCP

Протокол Modbus по-прежнему широко используется в сетях управления оборудованием. Для передачи данных используется TCP-порт 502, и если между удалёнными объектами и сетью управления не включён VPN, либо если серверы Modbus напрямую подключены к сети кампуса, злоумышленник может подменить данные в пакетах протокола и нарушить работу производства.

Атаки на ПЛК

Если ПЛК не защищён от чтения/записи, злоумышленник может загрузить вредоносную версию прошивки и управлять работой этого контроллера. Но даже если ПЛК защищён, злоумышленник имеет возможность перезагрузить ПЛК, чтобы саботировать производство.

APN — безопасность за счёт скрытности

Имя точки доступа (APN) используется для идентификации шлюза между сетью мобильного телефона или устройства и другой сетью, которой обычно является Интернет. Среди специалистов по безопасности промышленных систем распространено заблуждение, что использование отдельного APN обязательно подразумевает использование отдельной сети, полностью отделённой от другого сетевого трафика. Однако это не всегда так, и пользователям APN следует уточнить ситуацию у конкретного оператора связи.

Более того, если злоумышленник имеет физический доступ к устройству, но не знает APN, его все равно можно получить, используя собственную базовую станцию. При первой попытке устройства подключиться к базовой станции оно будет отклонено по причине «Отсутствует или неизвестен APN», после чего злоумышленник сможет получить значение пользовательского APN, к которому пыталось подключиться устройство. Используя этот метод, можно получить пользовательский APN и OAuth из незашифрованных http-запросов.

Уязвимости в базовых станциях

Уязвимости базовых станций до сих пор не изучены в достаточной степени. Более того, практика ответственного раскрытия информации крайне редко встречается среди поставщиков сотового оборудования. Поставщики игнорируют сообщения об уязвимостях по маркетинговым или ресурсным причинам. Доходит до того, что исследователям безопасности практически невозможно приобрести базовые станции для исследований у вендоров, поскольку их каналы продаж ориентированы в первую очередь на крупные заказы.

Например, производитель малой соты, использованной в исследовании кампусной сети, прямо попросил не раскрывать уязвимость без предварительного уведомления.

Уязвимая базовая станция может стать перспективной точкой перехвата для злоумышленников, поскольку в кампусной сети базовые станции часто подключены к локальной сети без использования шифрования.

Выводы и рекомендации

На протяжении многих лет производители средств защиты обсуждали когнитивные различия между ИТ и ОТ в части обеспечения безопасности. Наше исследование показало, что кампусные сети привносят в эту пару новый фактор: коммуникационные технологии, или КТ. Для обслуживания кампусной сети персонал ИT/OT должен также обладать знаниями в области телекоммуникаций, чтобы обеспечить её безопасность.

Приведём список ключевых мер для защиты сети кампуса и предотвращения влияния угроз на сеть управления производством:

- используйте VPN или IPsec для защиты удалённых каналов связи, включая удаленные сайты и базовые станции. Важно помнить, что LTE и 5G не предусматривают автоматического шифрования;

- используйте шифрование на уровне приложений, например, HTTPS, MQTTS, LDAPS, зашифрованный VNC, RDP v10 и защищённые промышленные протоколы, такие как S7Comm-Plus;

- используйте средства кибербезопасности, которые понимают протоколы основной сети (Modbus и другие);

- используйте EDR, XDR или MDR для мониторинга возможных атак и бокового перемещения внутри кампуса, а также внутри контейнерной опорной сети;

- обеспечьте сегментирование сети с помощью VLAN или SDN;

- своевременно обновляйте серверы, маршрутизаторы и базовые станции. Поскольку многие компоненты опорной сети работают на Linux, обращайте особое внимание на сообщения об уязвимостях Linux;

- инвестируйте в продукты для обнаружения аномалий в кампусной сети, которые обеспечивают надёжный способ отсечения не включённых в список пар устройств/SIM-карт.