БЕЗОПАСНОСТЬ

Недавно компания Palm представила новейшую модель своего смартфона Treo. Фирмы Nokia и Google стали партерами по доставке мгновенных сообщений на карманные устройства. А смартфоны BlackBerry разработки Research In Motion начинают завоевывать рынок Китая. Что ни день, то технологическая новинка. Это, конечно, здорово, но есть и оборотная сторона медали: лавина новых пользовательских устройств усложняет защиту корпоративных сетей.

Когда Марк Халлиген, глава юридической фирмы Welsh & Katz (Чикаго), хочет продемонстрировать деловым людям, насколько легко служащим любой компании скрытно вынести за ее порог важную информацию, он просто показывает свои часы с USB-разъемом, позволяющим загружать и сохранять около 1 Гб электронных данных. Подобные цифровые “игрушки”, не говоря уже о смартфонах, цифровых музыкальных плейерах и USB-накопителях, создают все больше рисков для информационной безопасности. Поэтому Халлиген советует руководителям компаний выработать политику по использованию мобильных персональных устройств. “Распространение такой техники, - считает он, - требует жестких мер, регламентирующих возможности ее применения”.

Ограничить использование мобильных “персоналок” можно разными способами - от запечатывания USB-портов ПК клеящей массой, препятствующей подключению к сети флэшек или плейеров iPod, до задействования сложных технологических схем, контролирующих поведение пользователей посредством физических средств безопасности. Все эти подходы, однако, имеют негативные стороны. По словам Стива Бейкера, аналитика из NPD Group (Порт-Вашингтон, шт. Нью-Йорк), требовать от работников, чтобы они оставляли смартфоны дома, - это не решение проблемы. Хотя подобного рода попытки делались еще в середине 1990-х: тогда некоторые ИТ-администраторы из соображений безопасности не разрешали работникам пользоваться первыми наладонными компьютерами (PDA) фирмы Palm.

“Сегодня компании уже не могут запрещать сотрудникам приносить на работу такие аксессуары, ведь зачастую они бывают полезны для дела, - говорит Бейкер. - Поэтому администрация должна находить способы, позволяющие безопасно пользоваться личными устройствами, а запреты только вызовут недовольство и сопротивление людей”.

| Личные устройства пользователей Растущий спектр персональной портативной аппаратуры создает потенциальные угрозы безопасности для корпоративных данных USB-накопители

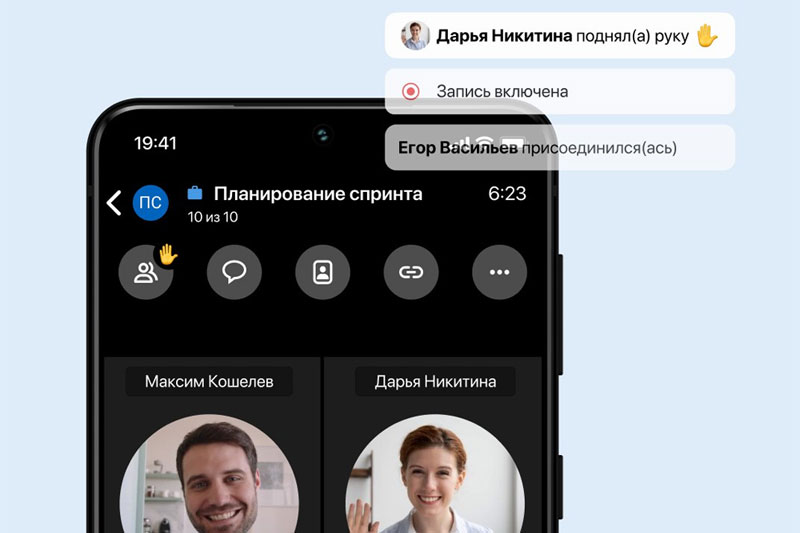

В легко скрываемых портативных накопителях можно унести огромные объемы информации Смартфоны

Оснащаются встроенными фотокамерами, поддерживают USB и подключения к беспроводным сетям и вмещают порядочные объемы данных MP3-плейеры

Могут подключаться к сетям через USB и хранить гигабайты данных Цифровые фотокамеры

Становятся всё миниатюрнее, зато растет емкость их запоминающих устройств Устройствас USB-портами

На рынке уже продаются часы и ручки со встроенными USB-накопителями |

Ряд производителей уже старается помочь компаниям решить эту проблему. Microsoft, например, собирается предоставить ИТ-администраторам расширенные возможности управления устройствами в своей ОС нового поколения Vista. По словам Дэвида Ципкина, управляющего выпуском продуктов Microsoft, в Vista появятся усовершенствованные инструменты Group Policy, которые позволят администраторам определять параметры конфигурации индивидуальных пользователей, групп и конкретных ПК с целью блокировки доступа к съемным носителям, скажем к CD, DVD и устройствам USB-памяти.

В том же направлении работает фирма Centennial Software. Ее продукт DeviceWall создает “белый список” разрешенных устройств, приписанных к определенным группам и отдельным пользователям. С помощью таких списков можно заблокировать любое устройство, явно не одобренное к применению политиками безопасности организации. DeviceWall также увязывает права на использование устройств с именами и паролями пользователей. Издательство Motor Information Systems (Трои, шт. Мичиган), принадлежащее Hearst Publishing и освещающее вопросы автомобилестроения, уже приобрело DeviceWall. “У нас есть сотрудники, нуждающиеся в USB-портах для распечатки информации или загрузки фотографий, но в то же время, конечно, существует риск, что кто-то подключит к USB свой iPod и вынесет на улицу гигабайт данных, - рассказывает Джефф Шмитт, администратор сети Motor. - Теперь же мы можем предоставить людям индивидуальные привилегии, связанные с профилем их работы, и держать под контролем тех, кто пытается подключить к сети непредусмотренные устройства”.

Другим подходом является контроль использования устройств с помощью видеокамер. Такие средства, например, поставляет компания 3VR Security (Сан-Франциско). В апреле она представила четвертое поколение своего продукта IVMS (Intelligent Video Management Systems), который теперь может конвертировать “сырую” видеоинформацию с камер слежения в контент поисковой базы данных. Система предназначена для обнаружения злоупотреблений и предупреждения администраторов в случае, если кто-то попытается украсть данные, подключиться к ПК или серверам центра обработки данных при отсутствии прав доступа. “Дополнительным плюсом в этом варианте является и осведомленность людей, что за ними наблюдают. Это может показаться бесцеремонным, но, например, сотрудники компаний, относящихся к сфере здравоохранения или финансовых услуг, должны сознавать свою ответственность за то, куда поступает их информация”, - заметил сооснователь 3VR Стивен Рассел.

Стив Хант, аналитик из исследовательской фирмы 4A International (Чикаго), тоже считает, что одним из разумных подходов может стать постоянный мониторинг. “Возможно, поначалу это выглядит драконовской мерой, но при нынешнем обилии устройств, попадающих в стены офисов, такой путь может оказаться для компании единственным реальным выбором”, - уверен Хант.