Патриция Тот, директор компании FairWinds Cybersecurity, приводит на портале InformationWeek рекомендации, следуя которым производственные предприятия смогут повысить уровень безопасности, защитить свои инвестиции и предпринять значимые шаги по созданию надежной стратегии кибербезопасности, отвечающей требованиям концепции Индустрии 4.0.

Эффективные методы обеспечения кибербезопасности играют решающую роль в защите киберфизических систем Индустрии 4.0, которые опираются на Интернет и облачное ПО для передового производства и автоматизации, а также их сложных связей внутри предприятия. Эти связи жизненно важны для обеспечения того, чтобы производственные системы постоянно предоставляли точные и своевременные данные, необходимые для успешной реализации модели Индустрии 4.0.

В прошлом корпоративные системы на производственных предприятиях функционировали в пределах своих границ. Между цехом и офисом компании существовало физическое и электронное разделение. Очень немногие производственные системы были взаимосвязаны или подключены к Интернету. Такой подход, называемый «воздушным зазором», обеспечивал высокий уровень защиты. Поскольку производители оставались изолированными от потенциальных рисков, связанных с подключением, они считались непривлекательными целями для злоумышленников, что удерживало их от попыток внедрить вредоносное ПО.

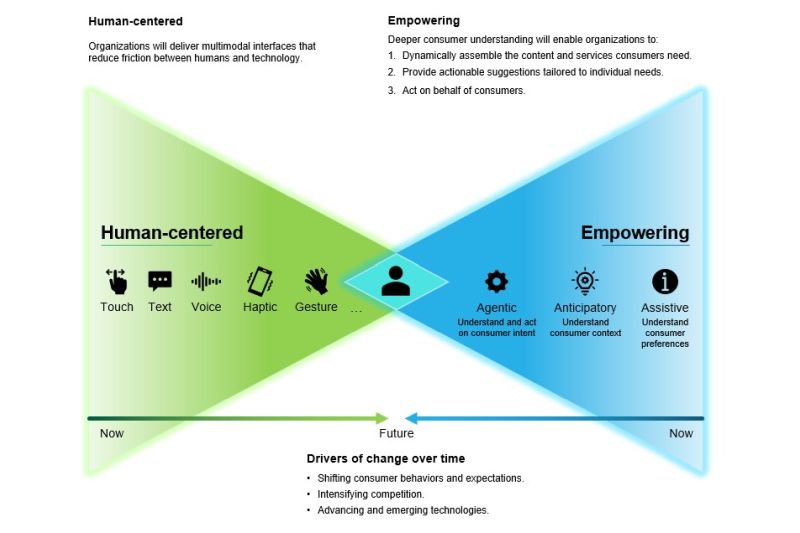

Сегодня повсеместное распространение Интернета и мобильных устройств размыло некогда четкие границы между обычными информационно-технологическими системами (ИТ) и операционными технологиями (ОТ), к которым относятся производственные системы и другое оборудование. А рост числа гибридных и полностью удаленных сотрудников, естественно, еще больше размыл существовавшие ранее границы. В то же время заметно участились попытки пробить некогда надежный «воздушный зазор». Как следствие, производственный сектор стал одной из главных мишеней для кибератак.

В мире кибербезопасности существует основополагающая концепция, называемая триадой CIA (confidentiality, integrity, availability; конфиденциальность, целостность, доступность):

- Конфиденциальность — это защита конфиденциальной информации компании. Это все равно что иметь секретное хранилище для производственных данных.

- Целостность — это гарант того, что данные и оборудование компании заслуживают доверия и всегда точны.

- Доступность — это VIP-пропуск для своевременного доступа к данным и оборудованию компании. Организации хотят, чтобы их системы были доступны, когда это необходимо.

Есть и другие атрибуты, которые могут присоединиться к вечеринке, например секретность и безопасность. Но эти три — конфиденциальность, целостность и доступность — являются незыблемыми, проверенными временем принципами, необходимыми в сфере Индустрии 4.0; это золотые правила кибербезопасности.

Идентификация угроз

Производственные системы сталкиваются с целым рядом угроз, от которых необходимо защищать. Для малых и средних предприятий эти угрозы обычно делятся на три основные категории:

- Обычные ИТ-угрозы: это угрозы, с которыми большинство компаний уже знакомы, такие как вирусы-вымогатели, потеря или кража данных и утечка интеллектуальной собственности. Они обычно направлены на ИТ-инфраструктуру компании и ее сотрудников, часто с помощью подлых фишинговых атак (фальшивых предложений по электронной почте, мошеннических предупреждений о безопасности) или использования слабых паролей. Эти традиционные атаки могут привести не только к потере времени и денег, но и нанести ущерб репутации производителя и его отношениям с деловыми партнерами и цепочками поставок.

- Проблемы операционных технологий: промышленные системы управления, промышленный Интернет вещей (IIoT) и другое цеховое оборудование раньше считались безопасными, поскольку находились отдельно друг от друга. Сегодня эти системы часто подключены к сети компании и Интернету. Это открывает злоумышленникам возможности для их компрометации. Успешные атаки на операционную технологическую среду могут поставить под угрозу конфиденциальную информацию компании, нарушить производственный процесс и повлиять на качество продукции.

- Уязвимости кастомизированного ПО: предприятия регулярно используют ПО, которое было настроено, модифицировано или адаптировано под конкретные нужды их производства. Такая настройка может непреднамеренно привести к появлению слабых мест в системе безопасности. Более того, чтобы избежать сбоев в работе оборудования, ПО не всегда обновляется или исправляется для устранения вновь обнаруженных уязвимостей. Если пользовательское ПО не было изначально разработано с учетом приоритета безопасности или неправильно внедрено и не поддерживается, оно может стать потенциальной точкой входа для доступа к другим системам.

Несколько простых и практичных первых шагов на пути к безопасности

Вот несколько практических шагов по защите производственных систем:

- Обучение навыкам кибербезопасности. Внедрите программу обучения кибербезопасности как для новых, так и для действующих сотрудников. Эта программа должна научить их правильному поведению, способам обнаружения несанкционированных действий и шагам, которые необходимо предпринять при возникновении проблемы. Вы можете изучить множество бесплатных или недорогих онлайн-ресурсов по обучению кибербезопасности, например, предоставленных NIST.

- Ежегодная оценка рисков кибербезопасности. Проводите комплексную оценку рисков кибербезопасности на ежегодной основе. Эта оценка поможет выявить конкретные риски кибербезопасности, требующие внимания, и обеспечить концентрацию ресурсов организации там, где они наиболее важны.

- Взаимодействие с поставщиками услуг. Проводите содержательные беседы о кибербезопасности с сервис-провайдерами. Убедитесь, что облачные провайдеры принимают надежные меры по защите данных, чтобы предотвратить неправомерное использование и несанкционированное раскрытие информации. Для поставщиков услуг по уборке помещений или техническому обслуживанию приоритетом является солидность, а от поставщиков критически важных коммунальных услуг, таких как электроснабжение и Интернет, необходимо получить гарантии надежной работы.

- Оценка практики кибербезопасности поставщиков. Получите представление о методах обеспечения кибербезопасности, применяемых поставщиками. Предприятия могут попросить каждого поставщика заполнить оценочную анкету — ценный инструмент для оценки опыта обеспечения кибербезопасности в организации.

- Допустимый риск и практика кибербезопасности. Определите уровни допустимого риска и определите конкретные методы обеспечения кибербезопасности, которые необходимо внедрить.

Следуя этим шагам, производственные предприятия смогут повысить уровень своей безопасности, защитить свои инвестиции и предпринять значимые шаги по созданию надежной стратегии кибербезопасности в модели Индустрии 4.0.