Важно убедиться, что развертывание SD-WAN настроено на решение таких проблем, как увеличение количества подключений к поставщикам услуг и изменения в политике безопасности, пишет на портале eWeek Дэвид Изумо, главный инженер компании LiveAction.

По мере того, как организации реализуют инициативы по облачной и цифровой трансформации — тенденция, ускоренная недавней пандемией, — они сталкиваются с тем, что традиционные сети не были спроектированы таким образом, чтобы справляться с возникающими сложностями и растущими рабочими нагрузками.

Это, в свою очередь, стимулирует рост гибких и надежных программно-определяемых глобальных сетей (SD-WAN), рынок которых, по прогнозам аналитиков, вырастет с 1,9 млрд. долл. в 2020 г. до более чем 8,4 млрд. долл. в

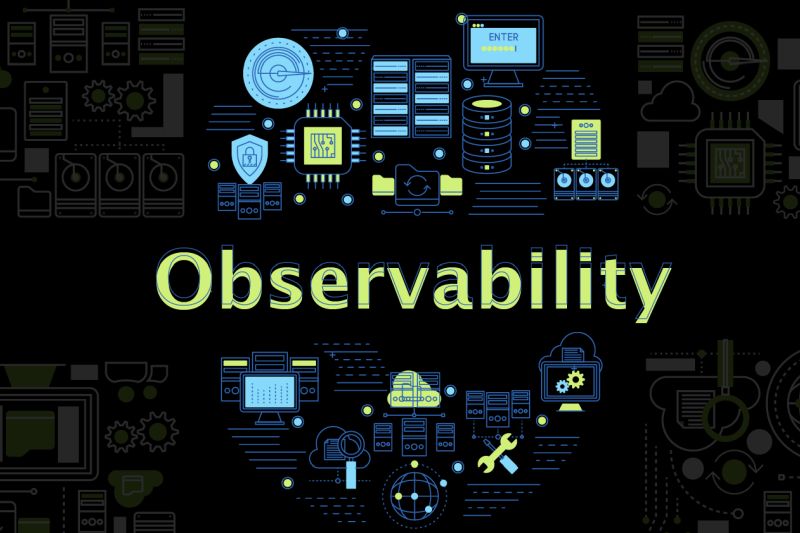

Изменение архитектуры сети — это критически важное мероприятие, поэтому, естественно, вы должны понимать и оценивать влияние, которое оно окажет на всю сеть — сайты, каналы, приложения и т. д. Одна из лучших практик — разбить процесс на три фазы: базовое планирование, проверка развертывания и текущее оперативное отслеживание.

Этап планирования довольно прост, но требует внимательности: необходимо оценить параметры производительности сервисов для конечных пользователей, приложений, сети и мультиоблачных сервисов. Это, в свою очередь, поможет разработать политику и соглашения об уровне обслуживания. Общие требования для этого этапа включают инвентаризацию и определение местоположения всех внутренних приложений, каталогизацию приложений SaaS и IaaS, а также адекватное определение размеров MPLS и интернет-соединений для размещения ожидаемого трафика. На рынке существуют инструменты, помогающие командам NetOps выполнить все это, поскольку сделать это вручную практически невозможно.

После завершения планирования начинаются собственно развертывание и эксплуатация — и именно здесь все может очень быстро пойти не так. Этап развертывания позволяет визуализировать политики SD-WAN для производительности приложений, сегментации трафика, DSCP и туннелей поставщиков услуг, а также проверить и проконтролировать сквозное поведение производительности приложений.

Во время этого процесса NetOps также может регулировать потребление полосы пропускания, использовать маркировку QoS и проверку политики SD-WAN для изоляции проблем и выявления первопричин для быстрого решения. На заключительном этапе осуществляется ввод в эксплуатацию с развертыванием богатой визуальной аналитики, пользовательских информационных панелей, оповещений, отчетов, а также средств быстрого устранения неполадок, необходимых для правильного управления SD-WAN.

Вот пять распространенных проблем, которые могут поставить вас в тупик во время развертывания и эксплуатации.

1. Лоскутное одеяло недокументированных подключений

MPLS и интернет-соединения были частью корпоративных WAN в течение более чем двадцати лет, в результате чего образовалась целая сеть устаревших политик и технологий. Она может включать такие вещи, как статически построенные туннели, открытые порты, сетевое оборудование с командными строками, которые никто не помнит, и т. д. Все эти недокументированные изменения могут подвергнуть организацию риску при миграции.

Важно понимать, что в процессе развертывания, скорее всего, будут недокументированные изменения, которые оказались пропущены. Именно поэтому базовые показатели до и после миграции, а также хорошие инструменты контроля являются критически важными для выявления моделей трафика и сбора необходимой аналитики для оценки целостности после миграции.

2. Низкая производительность приложений после миграции

Проблемы с конфигурацией или политикой обычно не проявляются до тех пор, пока сеть не пройдет стресс-тестирование, что делает проверку критически важным процессом при развертывании SD-WAN. Традиционно организации определяют политики SD-WAN на основе аналитики трафика из старой сети. Но SD-WAN могут вести себя по-разному, и хорошая платформа NPMD может быть критически важна для визуализации моделей «до» и «после».

Например, сотрудники могут столкнуться со значительным падением производительности обмена файлами после успешной в целом миграции на SD-WAN — возможно потому, что трафик обмена файлами ранее ускорялся посредством MPLS-соединения пограничным маршрутизатором, а когда его перевели на стандартный интернет-канал и понизили ему приоритет, он остановился. Процесс проверки может помочь быстро изолировать эти типы проблем; чтобы быстро обнаруживать проблемы, ищите инструменты, которые обеспечивают полное сквозное представление оверлея SD-WAN по сравнению с транспортной подложкой.

3. Невозможность проверки выбора пути

SD-WAN полагаются на выбор пути, но проверить, что политики работают так, как задумано, бывает сложно. Трафик может смещаться в фоновом режиме с одного маршрута на другой без каких-либо очевидных видимых доказательств. Чтобы определять и проверять выбор с течением времени подходящего пути, а также визуализировать, когда был выбран другой транспорт (и какая политика трафика управляла таким поведением), необходимо использовать инструмент, позволяющий анализировать трафик между сайтами.

4. Увеличение количества подключений поставщиков услуг

С операционной точки зрения, одной из самых больших проблем при миграции на SD-WAN может быть управление внезапным ростом числа поставщиков услуг — особенно если в модели MPLS вы работаете с одним поставщиком. С SD-WAN каждый удаленный сайт может иметь собственного провайдера (с SLA или без оного).

Дело осложняется тем, что, хотя виртуальное наложение может выглядеть великолепно, вполне возможно, что физическая подложка скрывает большое количество проблемных каналов и реальных проблем. Поэтому важно убедиться, что вы используете инструменты, обеспечивающие необходимую видимость — в идеале для каждого приложения, сайта и провайдера — для определения производительности отдельных провайдеров, а также для диагностики и изоляции конкретных проблем. Метрики, которые необходимо отслеживать, включают потерю пакетов, задержку, джиттер и текущее использование пропускной способности WAN.

5. Изменения в политиках безопасности

Неизбежно, что новая сеть SD-WAN будет допускать (и требовать) иные политики безопасности, чем устаревшая сеть, которую она заменяет. Например, SD-WAN позволяют шифровать трафик при его перемещении с одного сайта на другой и сегментировать сеть для многоуровневой защиты. Таким образом, может потребоваться пересмотр всего, начиная от доступа сотрудников и гостей, создания демилитаризованных зон для доступа в Интернет и заканчивая архитектурой межсайтовых соединений (что объединяется в сеть, что передается по каналам). Более того, важно быть уверенным в том, что вы собираете данные аудита и выполняете проверку политик, чтобы убедиться, что сеть работает так, как задумано с точки зрения безопасности (и производительности).

При правильном развертывании и управлении сети SD-WAN обеспечивают неоспоримую ценность для организации. Понимание ключевых моментов преткновения и наличие соответствующих инструментов, которые помогут обойти эти проблемы, жизненно важно для успеха.