В связи с ростом периферийных вычислений (Edge Computing) и Интернета вещей (IoT) возникает необходимость переосмыслить ИТ-инфраструктуру. Президент консалтинговой компании Transworld Data Мэри Шеклет приводит на портале InformationWeek несколько вариантов развертывания IoT.

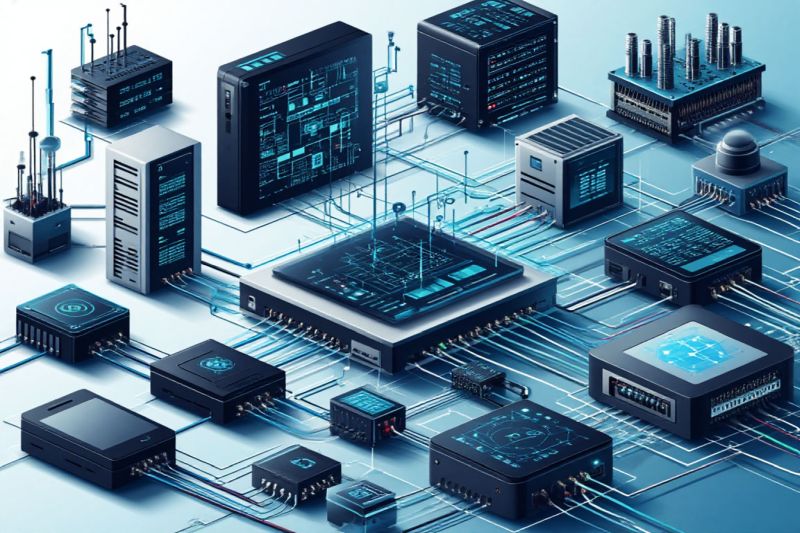

Периферийные вычисления называются так потому, что они выполняются буквально на периферии — в местах, где работают люди, и вдали от главного ЦОДа. Организации внедряют их в первую очередь тогда, когда они используют технологии IoT. Устройства IoT генерируют информацию в движущихся грузовиках, машинах на сборочных линиях, беспилотных летательных аппаратах в полевых условиях или телекоммуникационных вышках, расположенных за много километров от дата-центров. Нет смысла собирать данные непосредственно с тысяч распределенных IoT-устройств, а затем передавать их в режиме реального времени в ЦОД, дополнительно нагружая полосу пропускания по очень дорогим каналам связи. Также нет смысла начинать развертывание IoT без архитектурного плана, который должен предусматривать, как администрировать данные, приложения и безопасность.

Какие есть варианты развертывания ИТ-архитектуры для IoT?

1. Облако

Используя облачную службу, предприятия могут направлять свои данные IoT в облако, обрабатывать их, а затем экспортировать аналитические результаты. В этом смысле облако выполняет централизованную функцию, поскольку собирает входящие данные в одной точке. Однако облако не заменяет корпоративный дата-центр и может использоваться в качестве дополнительного агента централизации. Что касается обработки IoT-данных в облаке, то она проходит следующим образом: сырые данные отправляются в облако из разных точек компании, далее они обрабатываются в нем, а результаты IoT-аналитики затем отправляются из облака обратно пользователям компании.

При таком типе развертывания ИТ-специалистам необходимо:

- определить и установить правила безопасности и управления для данных IoT в облаке;

- определить данные IoT, которые вы хотите исключить (например, джиттер, неактуальные данные или другие шумы);

- определить правила преобразования данных в облаке, чтобы их можно было использоваться вместе с данными из других систем;

- обеспечить выполнение всего требуемого конфигурирования облака ИТ-персоналом.

Целью является синхронизация бизнес-правил сбора IoT-данных и их обработки в облаке с правилами, которые установлены для собственного дата-центра предприятия. Это приведет к дублированию в облаке части процессов администрирования данных, которые ИТ-персонал выполняет в дата-центре, но преимущество заключается в том, что вы разгружаете ЦОД, передавая обработку данных в облако, а также ограничиваете расходы на полосу пропускания для дальнемагистральных коммуникаций с вашим основным ЦОДом.

2. Сети с нулевым уровнем доверия

Сеть с нулевым уровнем доверия (zero-trust network) предоставляет определенным пользователям доступ к определенным типам данных и приложений IoT. Если ИТ-специалисты использует такие сети по всему предприятию, они получают представление о любых новых ИТ-активах, которые могут быть добавлены (или исключены) на периферии, а также информацию о том, кто, когда и где получает доступ к данным IoT.

При использовании подхода нулевого доверия для установки централизованных ИТ-политик используются внутренние сети. Сети с нулевым доверием также позволяют ИТ-отделам осуществлять централизованный контроль над коммуникациями и активами IoT, где бы они ни находились.

В среде с нулевым доверием и распределенной обработкой IoT-данных производственное подразделение может иметь отдельный сервер, который обрабатывает данные в режиме реального времени и выдает руководителям информацию о том, как функционирует производственная линия. На складе локальный сервер используется для отслеживания и проверки входящих и исходящих запасов. Оба примера иллюстрируют распределенную обработку на периферии, вдали от главного ЦОДа. Периодически данные из распределенных IoT-платформ могут отправляться в такой дата-центр для обработки и компиляции с данными из центральных систем.

При таком типе развертывания ИТ-специалистам необходимо:

- одинаково применять стандарты безопасности и методы управления к данным во всех точках;

- определить бизнес-правила обработки IoT-данных;

- провести картирование и преобразование данных в требуемый формат, если IoT-данные нужно объединить с другими типами данных из других систем.

С точки зрения пропускной способности, большинство коммуникаций из прикладных областей IoT, таких как склады и производство, будет проходить по стандартному TCP/IP-кабелю, поэтому нагрузка на интернет-каналы (и затраты на них) значительно снизится.

3. Микро дата-центры

Геодезические, строительные, научные, нефтегазовые и горнодобывающие организации — все они признают, что важная часть их Edge-вычислений проводится в полевых условиях. Под «полевыми условиями» часто подразумеваются удаленные, труднодоступные места, где IoT работает на беспилотных летательных аппаратах, таких как дроны. Беспилотники выполняют разведку на больших участках суши/моря и собирают данные о топографических особенностях, а также об активах компании и ее деятельности «в поле». Затем данные направляются на обработку с последующим получением аналитических результатов.

Из-за ограничений, связанных с отправкой больших массивов необработанных данных через мобильный Интернет, лучшее решение для беспилотника — самостоятельный сбор данных и их складирование на твердотельных накопителях для дальнейшей выгрузки на серверы в полевых офисах, где данные обрабатываются и хранятся. Данные в этих «микро дата-центрах» очищаются, упорядочиваются и сохраняются в объеме, определяемом проектом. Потребность в центральном хранилище данных, расположенном в главном ЦОДе остается, и предприятие по расписанию отправляет туда данные, когда стоимость передачи через Интернет наиболее низкая и когда загруженность сети минимальная.

Применять микроЦОДы начали на заре распределенных вычислений, когда различные отделы компании использовали серверы для обработки собственных данных. Через регулярные промежутки времени эти данные собирались и передавались в пакетном режиме на мэйнфрейм в главном ЦОДе. Использование микроЦОДов в полевых условиях, а затем доставка собранных данных в центр — это последняя итерация метода.

При таком типе развертывания ИТ-специалистам нужно учесть следующее:

- конечными пользователями и распорядителями IoT-данных являются сотрудники полевых офисов. Это означает, что ИТ-отделы должны обучить этих пользователей методам и стандартам обеспечения физической и логической безопасности и хранения данных;

- все беспилотные летательные аппараты и полевые IoT-устройства должны регулярно проверяться и обслуживаться, желательно с участием ИТ-специалистов;

- стандарты на ИТ-продукты должны быть распространены на полевой IoT — так чтобы отделы конечных пользователей потенциально могли его финансировать и приобретать;

- прежде, чем приступить к развертыванию IoT, ИТ-отдел должен проверить и установить все параметры безопасности, чтобы убедиться, что они соответствуют корпоративным стандартам;

- корпоративный план аварийного восстановления должен включать процедуры обеспечения отказоустойчивости для IoT и микроЦОДов, развернутых на местах;

- должны быть определены стандарты и дизайн полевых микроЦОДов;

- для всех IoT-устройств (например, беспилотников) необходимо определить локаторы безопасности и процедуры блокировки — на случай, если какое-либо из них потеряется в процессе работы.

Выводы

Растущая популярность Edge и IoT потребует переформатирования ИТ-инфраструктуры. Оно должно затрагивать не только данные, но и безопасность, обработку, отказоустойчивость и соответствие требованиям. В наиболее сложном виде архитектура предприятия будет состоять из главного дата-центра, нескольких микроЦОДов, развернутых в полевых условиях, внутренних сетей с нулевым доверием и набора облачных аналитических сервисов, в которые из главного ЦОДа передается часть операций по обработке IoT-данных.

При развертывании IoT необходима ИТ-архитектура, которая охватывает все точки, но при этом сохраняет привычные для бизнеса уровни безопасности и управления. Это непростая задача, но ИТ-специалисты, как правило, обладают необходимыми познаниями в области различных технологий, опытом развертывания и т. д., чтобы приспособить ИТ-инфраструктуру к IoT.