Что будет дальше в мире периферийных вычислений (edge computing)? Эксперты Red Hat указывают на шесть аспектов, с которыми ИТ-лидерам предстоит разобраться, пишет на портале Enterprisers Project Гордон Хафф, технологический евангелист компании Red Hat.

Хотя многие аспекты периферийных вычислений не новы, общая их картина продолжает быстро меняться. Например, «edge computing» охватывает распределенные системы филиалов розничных магазинов, которые существуют уже несколько десятилетий. Этот термин также поглотил всевозможные локальные вычислительные системы заводских цехов и поставщиков телекоммуникационных услуг, хотя и в более связанном и менее проприетарном виде, чем это было принято в прошлом.

Однако, даже если мы видим отголоски старых архитектур в некоторых развертываниях периферийных вычислений, мы также видим развивающиеся тенденции в этой области, которые являются действительно новыми или, по крайней мере, сильно отличаются от существовавших ранее. Они помогают ИТ- и бизнес-лидерам решать проблемы в различных отраслях, от телекоммуникаций до автомобилестроения, например, по мере увеличения объема данных датчиков и машинного обучения.

Рассмотрим шесть тенденций, на которых ИТ- и бизнес-лидеры должны сосредоточиться в 2022 году.

1. Периферийные рабочие нагрузки становятся «жирнее»

Одно из значительных изменений, которое мы наблюдаем, заключается в том, что на периферии становится больше вычислительных ресурсов и больше ресурсов хранения. Децентрализованные системы часто нужны скорее для того, чтобы уменьшить зависимость от сетевых соединений, чем для выполнения задач, которые практически невозможно выполнить в центральном месте, при условии достаточно надежной связи. Но ситуация меняется.

IoT почти по определению всегда предполагает как минимум сбор данных. Однако то, что могло быть просто струйкой, теперь превратилось в поток, поскольку данные, необходимые для приложений МО, поступают от множества датчиков. Но даже если обучающие модели часто разрабатываются в централизованном дата-центре, текущее применение этих моделей обычно выводится на периферию сети. Это ограничивает требования к пропускной способности сети и позволяет быстро принимать локальные меры, например, отключать машину в ответ на аномальные показания датчиков. Цель заключается в предоставлении инсайтов и принятии мер в тот момент, когда они необходимы.

2. RISC-V набирает обороты

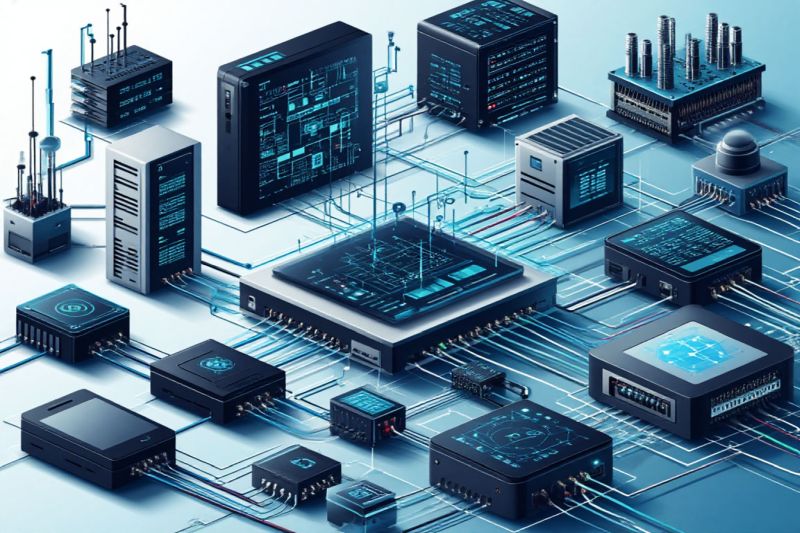

Разумеется, рабочие нагрузки, требующие как данных, так и вычислений, нуждаются в аппаратном обеспечении. Специфика зависит от приложения и компромиссов между производительностью, мощностью, стоимостью и т. д. Традиционно это сводится к выбору заказного оборудования, ARM или x86. Никакое из них не является полностью открытым, хотя ARM и x86 со временем создали большие экосистемы вспомогательного оборудования и ПО, в основном благодаря ведущим разработчикам процессоров.

Но RISC-V — это новая и интригующая открытая архитектура.

Почему интригующая? Вот как это объясняет евангелист по новым технологиям Red Hat Ян Фишер: «Уникальность RISC-V заключается в том, что процесс проектирования и спецификация действительно открыты. Дизайн отражает решения сообщества, основанные на коллективном опыте и исследованиях».

Такой открытый подход и активная экосистема, которая сопутствует ему, уже способствуют достижениям в разработке RISC-V-решений в самых разных отраслях. «С переходом к периферийным вычислениям мы наблюдаем масштабные инвестиции в RISC-V во всей экосистеме, от таких транснациональных компаний, как Alibaba, Andes Technology и NXP, до таких стартапов, как SiFive, Esperanto Technologies и GreenWaves Technologies, разрабатывающих инновационные решения для периферийного ИИ», — отмечает Калиста Редмонд, генеральный директор RISC-V International.

3. Виртуальные сети радиодоступа (vRAN) становятся все более важным сценарием на периферии

Сеть радиодоступа (RAN) отвечает за предоставление возможности и подключение к мобильной сети таких устройств, как смартфоны или устройства Интернета вещей (IoT). В рамках развертывания сетей 5G операторы переходят к более гибкому подходу vRAN, при котором высокоуровневые логические компоненты RAN дезагрегируются путем разделения аппаратного и программного обеспечения, а для автоматизированного развертывания, масштабирования и размещения рабочих нагрузок используются облачные технологии.

Ханен Гарсия, менеджер по решениям Red Hat Telco, и Ишу Верма, евангелист по новым технологиям Red Hat, отмечают: «Одно исследование показало, что развертывание решений vRAN/oRAN (открытых RAN) обеспечивает экономию совокупной стоимости владения сетью до 44% по сравнению с традиционными конфигурациями распределенных/централизованных RAN». Благодаря такой модернизации поставщики услуг связи могут упростить эксплуатацию сети и повысить ее гибкость, доступность и эффективность — и все это при обслуживании все большего числа сценариев применения. Нативно-облачные и контейнерные решения RAN обеспечивают более низкие затраты, простоту обновления и модификации, возможность горизонтального масштабирования и меньшую привязку к поставщику, чем проприетарные решения или решения на базе виртуальных машин.

4. Операционные подходы определяются масштабом

Многие аспекты архитектуры периферийных вычислений могут отличаться от архитектуры, реализованной исключительно в стенах дата-центра. Устройства и компьютеры могут иметь слабую физическую защиту и не иметь локального ИТ-персонала. Сетевое подключение может быть ненадежным. Хорошая пропускная способность и низкие задержки не являются само собой разумеющимися. Но многие из наиболее актуальных проблем связаны с масштабом — конечные точки сети могут исчисляться тысячами (или больше).

Крис Мерфи, старший главный инженер-программист Red Hat, выделяет четыре основных шага, которые необходимо предпринять для решения проблемы масштаба: «Безжалостно стандартизировать, минимизировать операционную „площадь“, тянуть, когда это возможно, а не толкать, и автоматизировать мелкие вещи». Например, она рекомендует выполнять транзакционные, то есть атомарные, обновления, чтобы система не могла оказаться обновленной лишь частично и, следовательно, в неопределенном состоянии. Хорошая практика обновления заключается в том, чтобы конечные точки тянули обновления, поскольку «исходящее соединение доступно с большей вероятностью». Также следует позаботиться об ограничении пиковых нагрузок, не выполняя все обновления одновременно.

5. Периферийные вычисления нуждаются в аттестации

Для периферии прагматично рассматривать возможности, которые практически не требуют локальных ресурсов. Кроме того, любой подход должен быть хорошо масштабируемым, иначе возможности и преимущества становятся крайне ограниченными.

Одним из вариантов, который выделяется на фоне других, является открытый проект Keylime. «Технологии, которые позволяют проверять, что вычислительные устройства загружаются и остаются в доверенном рабочем состоянии в масштабе, должны быть рассмотрены для широкого развертывания, особенно в средах с ограниченными ресурсами», — считает Бен Фишер, специалист по новым технологиям Red Hat.

Keylime обеспечивает аттестацию удаленной загрузки и выполнения с помощью архитектуры измерения целостности (Integrity Measurement Architecture, IMA) и использует доверенные платформенные модули (Trusted Platform Modules, TPM), которые устанавливаются на большинстве материнских плат ноутбуков, настольных компьютеров и серверов. Если аппаратный TPM недоступен, для обеспечения необходимой функциональности можно загрузить виртуальный (vTPM). Аттестация загрузки и выполнения — это средство проверки того, что периферийное устройство загружается в известное доверенное состояние и сохраняет это состояние во время работы. Другими словами, если произойдет что-то неожиданное, например, неавторизованный процесс, ожидаемое состояние изменится, что будет отражено в измерении и приведет к отключению периферийного устройства, поскольку оно перейдет в недоверенное состояние. Это устройство может быть исследовано, исправлено и снова введено в эксплуатацию в доверенном состоянии.

6. Растет важность конфиденциальных вычислений на периферии

Безопасность на периферии требует широкой подготовки. Доступность ресурсов, таких как сетевое подключение, электричество, персонал, оборудование и функциональность, варьируется в широких пределах, но она гораздо меньше, чем в дата-центрах. Эта ограниченность ресурсов ограничивает возможности обеспечения доступности и безопасности. Помимо шифрования локального хранилища и соединений с более централизованными системами, конфиденциальные вычисления предлагают возможность шифрования данных во время их использования периферийным вычислительным устройством.

Это защищает как обрабатываемые данные, так и ПО, обрабатывающее данные, от перехвата или манипуляций. Фишер утверждает, что «конфиденциальные вычисления на edge-устройствах станут основополагающей технологией безопасности для вычислений на периферии, поскольку ресурсы там ограничены».

Согласно отчету «Confidential Computing — The Next Frontier in Data Security», «конфиденциальные вычисления в распределенной периферийной сети могут помочь реализовать новые возможности без ущерба для конфиденциальности данных или интеллектуальной собственности, создавая безопасную основу для масштабирования аналитики на периферии без ущерба для безопасности данных». Кроме того, конфиденциальные вычисления «обеспечивают выполнение на периферийных и IoT-устройствах только авторизованных команд и кода. Их использование на этих устройствах, а также в бекэнде, помогает контролировать критическую инфраструктуру, предотвращая фальсификацию данных, передаваемых через интерфейсы».

Применение конфиденциальных вычислений на периферии варьируется от автономных транспортных средств до сбора конфиденциальной информации.

Разнообразные приложения в разных отраслях

Рассмотренные тенденции в области периферийных вычислений отражают как разнообразие периферийных рабочих нагрузок, так и их разные масштабы. Есть и общие черты — множество физических площадок, использование облачных и контейнерных технологий, все более широкое применение МО. Однако телекоммуникационные приложения часто имеют мало общего с промышленными IoT-приложениями, которые, в свою очередь, отличаются от приложений в автомобильной промышленности. Но какую бы отрасль вы ни рассмотрели в 2022 г., вы найдете в ней интересные вещи, происходящие на периферии.