Независимый аналитик Кристофер Тоцци рассказывает на портале Data Center Knowledge о том, почему безопасность периферийных центров обработки данных может быть сложной задачей и что могут сделать их операторы, чтобы снизить риски.

Обеспечение безопасности любого типа дата-центров является достаточно сложной задачей, учитывая широкий спектр угроз и рисков, которым они могут быть подвержены. Но эта задача становится еще более сложной, если вы имеете дело с периферийным дата-центром, где у вас может не быть доступа к тем же средствам контроля безопасности и инструментам, которые защищают активы внутри традиционного ЦОДа.

Рассмотрим, в чем заключаются трудности обеспечения безопасности периферийных дата-центров и что могут сделать их операторы, чтобы справиться с рисками.

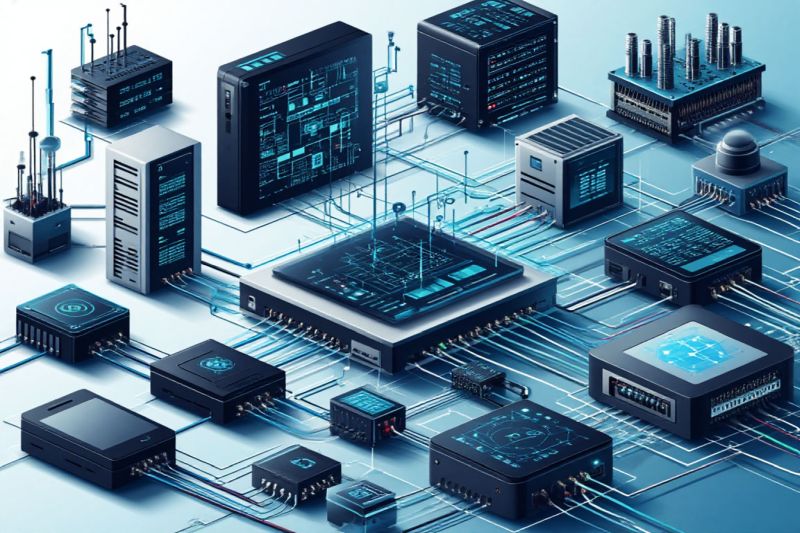

Что такое периферийный дата-центр?

Это объект для размещения серверов и другого ИТ-оборудования на периферии (edge) сети, то есть вблизи конечных устройств, которые полагаются на рабочие нагрузки, выполняемые в дата-центрах.

Например, ритейлер может создать небольшой периферийный дата-центр рядом с одним из своих магазинов, чтобы обеспечить высокопроизводительную связь с низкой задержкой между POS-оборудованием внутри магазина и приложениями и данными, размещенными в дата-центре. Или же компания, размещающая большую часть своих рабочих нагрузок в публичном облаке, может использовать периферийный ЦОД для кэширования часто используемого контента вблизи своего главного офиса, чтобы обеспечить лучший опыт для сотрудников, работающих в этом офисе.

Как правило, периферийные дата-центры гораздо меньше обычных ЦОДов. Они часто размещаются в отдельном помещении внутри более крупного здания или в транспортном контейнере, который можно установить рядом с объектом, который они поддерживают. Обычно на таком центре нет профессиональных технических специалистов для постоянного управления им.

Проблемы безопасности периферийных дата-центров

Природа периферийных ЦОДов усложняет обеспечение безопасности в нескольких аспектах:

- Риски физической безопасности. Обычные дата-центры обычно имеют надежные средства физической защиты, такие как заборы и двери повышенной надежности. Но у edge-центра, расположенного в офисном здании или на складе, скорее всего, не будет строгих мер защиты, чтобы предотвратить физическое вторжение. Любые существующие средства контроля физического доступа, как правило, легко преодолеть с помощью таких инструментов, как пилы и ломы.

- Риск атак с применением помех. Если кто-то хочет атаковать дата-центр без физического проникновения, он может использовать такой метод, как намеренное электромагнитное воздействие, чтобы повредить ИТ-оборудование. Злоумышленники также могут просто отключить электропитание или системы охлаждения — а во многих случаях в периферийных дата-центрах отсутствует резервирование этих ресурсов.

- Недоступность персонала. Периферийные ЦОДы, как правило, не укомплектованы персоналом на постоянной основе. В результате, если произойдет атака, никто не будет готов немедленно отреагировать.

- Мало ресурсов для мониторинга. Поскольку периферийные дата-центры обычно имеют ограниченные инфраструктурные ресурсы, они могут не поддерживать надежный мониторинг сети или межсетевые экраны, что усложняет обнаружение и блокирование сетевых угроз.

Одним словом, тот факт, что периферийные дата-центры обычно располагаются в местах, где отсутствуют надежные средства физической защиты, делает их идеальной мишенью для локальных атак. Кроме того, сетевые атаки сложнее обнаружить и отразить из-за ограниченных инфраструктурных ресурсов, которыми они располагают.

Как защитить периферийный центр обработки данных

Не существует простого решения для обеспечения безопасности периферийного дата-центра, но есть некоторые меры, которые могут помочь.

- Скройте свой периферийный дата-центр. Простая, но эффективная практика защиты периферийных ЦОДов — не показывать, что они являются ЦОДами. Как правило, никто, кроме техников, которые помогают поддерживать периферийный дата-центр, не должен знать, где он расположен, поэтому не стоит помечать его такими надписями, как «серверный шкаф» или «локальный дата-центр». Чтобы обеспечить физическую безопасность, старайтесь не выделяться.

- Установите системы удаленного мониторинга. Как правило, нет финансового смысла платить техническим специалистам за регулярный контроль периферийных дата-центров, поскольку установка систем удаленного видеомониторинга для отслеживания угроз гораздо менее затратна. Технология искусственного интеллекта может сделать эти системы еще более эффективными, автоматически отмечая угрозы, что сокращает количество сотрудников, необходимых для мониторинга видеопотоков.

- Назначьте местных сотрудников для выполнения мониторинга безопасности. В некоторых случаях в непосредственной близости от периферийных дата-центров могут работать сотрудники, которые не являются техническими специалистами по ЦОДам, но способны выполнять некоторые базовые задачи по обеспечению безопасности, например реагировать в случае, если системы удаленного мониторинга обнаруживают попытки взлома замков.

Например, ритейлер, у которого периферийный дата-центр находится рядом с магазином, может попросить менеджеров магазина или сотрудников антифрод-службы помочь в обеспечении физической безопасности ЦОДа. - Рассмотрите возможность перемещения периферийного дата-центра. Периферийные ЦОДы, размещенные в морских контейнерах или других легко переносимых конструкциях, можно периодически перемещать. Это еще один способ сделать менее очевидным для сторонних наблюдателей местоположение ваших периферийных дата-центров.

- Не размещайте в периферийных дата-центрах критически важную инфраструктуру. Что бы ни говорили, безопасность периферийных ЦОДов изначально слабее, чем обычных. По этой причине лучше всего не размещать в них ничего особо важного. Периферийные дата-центры могут содержать инфраструктуру, повышающую производительность рабочих нагрузок, но в традиционных ЦОДах всегда должно быть развернуто резервное решение, которое может взять на себя ответственность в случае взлома периферийного центра.

Если не размещать критически важные рабочие нагрузки в периферийных ЦОДах, это не сделает их более безопасными, но уменьшит последствия в случае атаки.

Заключение

В конечном счете, доступные решения для защиты периферийных дата-центров ограничены. Но принять меры по их защите гораздо лучше, чем ничего не делать. В связи с этим компаниям, эксплуатирующим периферийные ЦОДы, следует инвестировать в такие средства защиты, как системы удаленного мониторинга, а также снижать свои риски, размещая критически важные рабочие нагрузки вне периферийных дата-центров и не афишируя их расположение для субъектов угроз.