Количество и разнообразие атак и их форм ежегодно растет, а в системы безопасности с каждым годом добавляются новые компоненты, тем самым расширяя инфраструктуру информационной безопасности (ИБ). В ситуации, когда вы имеете

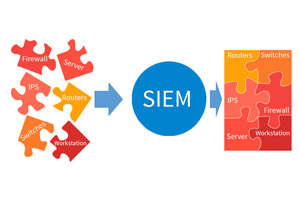

Как работает SIEM?

Каждое приложение или сервис логируют свою деятельность в системных журналах. Например, если ваша система внезапно выключится или перезапустится, то данные события будут отражены в системном журнале. Если ваша система IPS (Intrusion Prevention System) предотвратила какую-либо атаку, она напишет об этом в системный журнал. Аналогичным образом все приложения записывают происходящие в них события в системный журнал. Чтобы иметь возможность оперативно мониторить события из различных систем — вам нужно централизованно собирать, хранить и обрабатывать их.

Источники информации

Первый шаг для достижения цели — это сбор информации для SIEM. Основными источниками являются лог-файлы из различных систем сетевой инфраструктуры, начиная от межсетевых экранов и коммутаторов и заканчивая серверами и рабочими станциями пользователей. Вообще говоря, в SIEM можно загружать абсолютно любую информацию, главное, чтобы она могла помочь вам определить угрозы и предотвратить их реализацию, поэтому вопрос о выборе набора источников достаточно нетривиальный и в рамках отдельной компании может решаться индивидуально. Базовый набор источников составляет следующие системы: IPS, IDS (Intrusion Detection System), сетевое оборудование, сканеры уязвимостей, журналы серверов и рабочих станций, системы контроля доступа, антивирусы.

Обработка логов

После того как мы выбрали все источники и сумели отладить сбор информации (в рамках некоторых SIEM-систем это достаточно сложная задача, так как нужны агенты, коллекторы, хранилища, серверы для обработки и все это естественно нужно настраивать) нужно иметь инструмент, который сможет продуктивно анализировать системные журналы, а именно разбирать события по типу (поле, значение), осуществлять поиски по событиям и прочее. То есть SIEM-система разбирает (парсит) логи и собирает из них общую картину происходящего, так как просто хранилище сырых логов — это малофункционально. Да, это может помочь нам найти информацию о прошлых инцидентах, но SIEM позволяет делать гораздо больше, а именно сопоставлять события из различных систем друг с другом и на основе этого своевременно находить угрозы и реагировать на них.

Правила и корреляции

Чтобы SIEM-система смогла находить угрозы и предотвращать их, нужно объяснить ей, что является угрозой и как на нее реагировать, то есть сформировать некоторый набор правил и алгоритмов, по которым она будет работать. Самый тривиальный пример — это ситуация с подбором пароля. Мы имеем несколько событий (источник — Active Directory) с неудачным входом в систему

Тенденции

SIEM может позволить обеспечить очень высокий уровень автоматизации выявления и обработки угроз. При правильном внедрении и настройке можно выделять только действительно важные, ключевые события безопасности, то есть не просто угрозы, а инциденты. Однако сегодня во многих организациях реально используется только базовый функционал SIEM: консолидация данных и последующий поиск по ним, реже построение различных отчетов; перенастроенные вендорами правила и корреляции не пополняются.

Хочется также отметить, что по возможностям SIEM-системы сегодня — это не только инструмент ИБ, но и инструмент ИТ в целом. С помощью SIEM можно решать различные задачи по управлению и мониторингу работы ИТ-сервисов, контролировать действия пользователей и решать конкретные ИТ-задачи.

Автор статьи — инженер Splunk отдела интеграции TS Solution.