Чем сильнее бизнес опирается на цифровые технологии во всех аспектах своей деятельности, тем более оказывается подвержен всевозможным киберугрозам. Промышленный шпионаж, компрометация данных с последующим вымогательством, урон репутации конкурента — вот лишь несколько примеров изощрённых атак на компании самого разного масштаба. Причём чем крупнее компания, тем больший куш удастся сорвать злоумышленникам, если всё у них получится. Как именно следует противостоять киберугрозам, знают эксперты «Лаборатории Касперского» и для крупного бизнеса они рекомендуют комплексную систему информационной безопасности, составленную из продуктов и сервисов различного назначения, наилучшим образом отвечающих потребностям каждого отдельного заказчика.

Актуальность момента

Почему защита должна быть именно комплексной, перекрывающей все возможные направления кибератак, внешних и внутренних? Да потому, что и сами атаки в нынешних реалиях всё чаще оказываются комплексными, нацеленными сразу с различных сторон на несколько потенциально уязвимых участков корпоративной системы безопасности. Время злоумышленников-одиночек, выпускавших в ранний Интернет самопальные вирусы и создававших первые ботнеты из чистого энтузиазма, давно прошло. Сегодня киберпреступность — солидная по финансовым оборотам теневая индустрия, наиболее масштабные активности которой прорабатываются, планируются и финансируются на уровне серьёзных бизнес-проектов. А что может противостоять корпорации лучше, чем другая корпорация?

Мотивы прежних вирусописателей были весьма различными: от простого любопытства и стремления испробовать собственные силы до желания самоутвердиться за счёт десятков и сотен тысяч простых юзеров. Мотив сегодняшних киберпреступников один: деньги. Получены они будут как выкуп за раскодирование поражённых вирусом-шифровальщиком данных, или же как плата от конкурента за похищенные у жертвы производственные секреты, или вовсе напрямую будут выведены со взломанного корпоративного счёта в банке — не имеет значения. Главное, что любая вредоносная киберактивность в наши дни имеет под собой прочное материальное основание. И это, кстати, играет на руку службам информационной безопасности потенциальных жертв: как учат нас детективы, поведение мотивированного злоумышленника всегда логично. А раз оно поддаётся анализу, то и преступление может быть с успехом предугадано, а затем и предотвращено.

В частности, понимание целей кибервзломщиков освобождает ИБ-специалистов от иллюзий относительного того, что какие-то элементы информационной инфраструктуры априори не смогут оказаться объектом атаки. Скажем, долгое время компьютерных вирусов под ОС с ядром Linux «в дикой природе» попросту не существовало: подавляющее большинство пользователей работали под Windows, и именно на эту систему ориентировались злонамеренные хакеры. Однако стоило Linux (в инкарнации Android) по количеству активных инсталляций в мире обогнать Windows, как вредоносное ПО и для этой платформы начало появляться с завидной регулярностью. То же относится и к корпоративным инфраструктурам: ни UNIX-серверы, ни промышленные АСУ (помните Stuxnet?), ни инсталляции IoT не могут считаться безопасными и надёжными только потому, что работают под управлением не самых распространённых операционных систем. Если их взлом так или иначе сулит киберпреступникам выгоду, их непременно постараются взломать.

Комплексный характер современных киберугроз проявляется не только в широте охвата ими потенциальных целей, но и в изощрённости средств и методов фактической реализации проникновения в периметр информационной безопасности. Программы-вымогатели для АСУ ТП, криптомайнеры, таргетированные на используемые преимущественно в больших компаниях почтовые клиенты (в том числе смартфонные) и мессенджеры, фишинговые рассылки, целевая компрометация элементов промышленного Интернета вещей, бесфайловые вирусы — это лишь часть инструментария нынешних кибервзломщиков, целью которых являются корпоративные ИТ-инфраструктуры.

Особую опасность представляют целевые атаки, организованные злоумышленниками, которые в точности знают, какую именно информацию и где им нужно добыть и которые часто отменно осведомлены об особенностях устройства ИБ в данной организации. Нередко целевая атака на крупный бизнес венчает целую цепочку успешных проникновений внутри периметров безопасности более мелких компаний — его партнёров, заказчиков, контрагентов. Сама возможность подобных атак на цепочку поставок, как их называют, заставляет корпоративных специалистов по безопасности вовсе отказываться от понятия «периметра», внутри которого можно снизить уровень особого внимания и ослабить контроль. В недавней же ситуации повального перевода на удалёнку практически всех работающих за компьютерами сотрудников по всей стране понятие «периметра безопасности» стало терять актуальность для бизнеса любого масштаба.

Единый комплексный ответ

Что же противопоставить актуальной на сегодня обширнейшей палитре инструментов для многовекторных кибератак, цели и средства которых даже предсказать в общем случае не так-то просто? Классический антивирус давно перестал быть универсальным решением, споосбным противостоять любым известным угрозам, особенно когда речь идёт о корпоративной ИТ-инфраструктуре. Однако ведущие разработчики такого рода ПО за десятилетия непрерывной борьбы за сохранность клиентских данных накопили изрядный опыт и готовы помочь в обеспечении максимально возможного уровня безопасности.

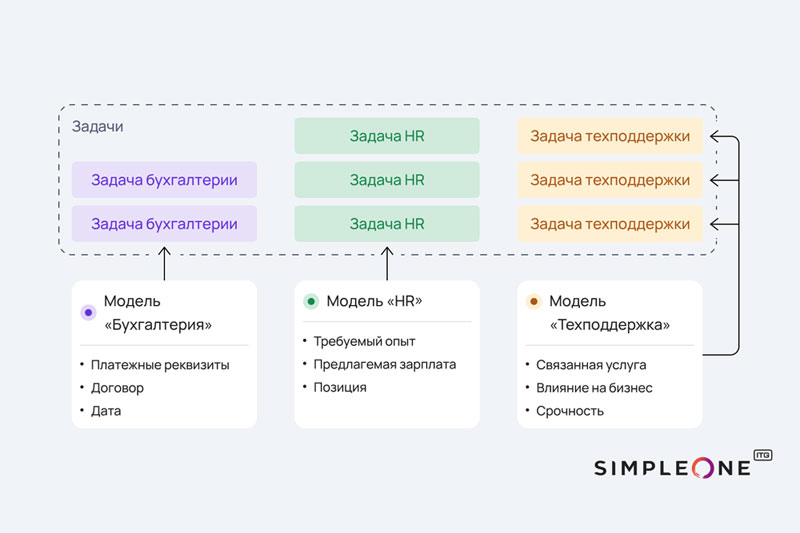

Так, «Лаборатория Касперского», которая завоевала репутацию антивирусного разработчика мирового уровня, помимо традиционно сильной защиты конечных устройств предлагает сегодня комплексные решения самым различным бизнес-заказчикам. Слаженно взаимодействующие, иерархически структурированные, эти решения образуют всю необходимую основу для формирования комплексного ситуационного центра реагирования на киберугрозы, — SOC (security operations center).

Как совокупность программно-аппаратных и организационных мер по обеспечению информационной безопасности, SOC никогда не готов к эксплуатации «сразу из коробки». Помимо базовых технических составляющих — выделенных серверов, развёрнутого на них ПО, прописанных политик безопасности — для успешной работы SOC необходимы организационная воля и готовность со стороны заказчика, зрелость его службы ИБ. Именно поэтому ситуационные центры используют лишь крупные и очень крупные предприятия: у менее масштабных структур попросту отсутствуют ресурсы для должной организации всего процесса работы.

«Лаборатория Касперского» предоставляет заказчикам обширный пакет программных инструментов для организации действительно надёжного и эффективного SOC, таких как Kaspersky Endpoint Detection and Response, сервисы Kaspersky Threat Intelligence, Kaspersky Unified Monitoring & Analysis Platform (KUMA), Kaspersky Anti Targeted Attack (KATA). Однако ключевой его компонент, люди и процедуры, готовые обеспечить адекватную работу нужного ПО в нужное время и в нужном месте, остаётся всегда на стороне заказчика. Да, это не готовый продукт; в каждом конкретном случае приходится выбирать подходящие компоненты для очередного уникального SOC’а из имеющегося набора гибких решений. И всё же только в этом случае удастся обеспечить подлинно многоуровневую всенаправленную защиту как чувствительных данных заказчика, так и самой работоспособности его ИТ-инфраструктуры.

В превращении вирусописания и прочей вредоносной ИТ-активности из хобби в солидный бизнес есть, как уже было сказано, некое преимущество для корпоративных служб ИБ. Поскольку поведение киберпреступников сегодня в подавляющем большинстве случаев логично, они не станут проявлять заведомо невыгодную для себя активность. А именно: если ценность добытых в итоге конфиденциальных данных не окупит (в идеале — с лихвой) затраты на обход и преодоление средств ИБ, у кибервзломщиков вряд ли возникнет желание браться за дело. Корпоративные секреты большого бизнеса стоят дорого и представляются желанной целью для многих злоумышленников. Однако время и ресурсы киберпреступников небезграничны: если сложно взломать данную систему, им проще переключиться на другие потенциальные жертвы из числа тех компаний, что пока не уделяют достаточного внимания ИБ.

СПЕЦПРОЕКТ КОМПАНИИ «ЛАБОРАТОРИЯ КАСПЕРСКОГО»