Так назывался доклад, который на онлайн-конференции «Современный цифровой офис 2021», организованной изданием itWeek при поддержке IDC, сделал Тимур Бигулов, руководитель отдела продаж клиентам малого и среднего бизнеса «Лаборатории Касперского».

«Настало время переоценить технологии и методы организации безопасности удаленной работы, которые были экстренно внедрены в начале пандемии. Попытки целого ряда наших заказчиков создать периметр безопасности для удаленных машин по привычной офисной схеме показали, что это долго, дорого и сложно, — рассказал он. — Поэтому текущая стратегия борьбы с различными видами угроз такова: защитить рабочие станции, обеспечить безопасный канал передачи данных и качественное хранение и обрабатывать корпоративные ресурсы на серверах компании. Однако, как бы мы ни старались защищать компьютеры, необходимо обучать сотрудников грамотной работе с данными и осторожному поведению в Сети. Считаю такое обучение одним из важнейших направлений в краткосрочной перспективе».

Мнение руководители СМБ-компаний «Мы слишком малы, чтобы вызывать интерес у киберпреступников» Тимур Бигулов считает опасным заблуждением. «Образно говоря, при использовании современных технологий украсть миллион раз по одному рублю почти так же просто и экономически выгодно, как один раз украсть миллион рублей», — пояснил он. И, ссылаясь на различные аналитические агентства, привел такие оценки: 50% успешных атак на СМБ проведены организованными киберпреступными группировками; 58% жертв киберзлодеев попадают в категорию «малый бизнес»; 60% атакованных СМБ-компаний теряют бизнес в течение шести месяцев.

Упомянул он и такие цифры: 40% компаний в секторе СМБ разрешают своим сотрудникам работать вне офиса; 50% СМБ-компаний считают безопасность рядовой задачей, для решения которой не нужен выделенный специалист; 50% сотрудников используют для работы личные устройства, в том числе мобильные; 64% небольших компаний хранят конфиденциальную информацию клиентов на мобильных устройствах сотрудников. Одним словом, сотрудники, которые постоянно или время от времени работают в дистанционном режиме, создают своим работодателям дополнительные риски безопасности. Причем риски немалые.

Что же делать?

Необходима защита от всего, полагает Тимур Бигулов. В том числе: защита от почтовых, файловых и веб-угроз — блокирует известное, неизвестное и сложное вредоносное ПО, защита от шифровальщиков и эксплойтов — выявляет уязвимые приложения, cетевой экран — блокирует неавторизованные сетевые соединения. Кроме того, необходим анализ уязвимостей с рекомендациями по установке исправлений и управление установкой приложений. А ещё очень важно обеспечить безопасность мобильных устройств. Установив на них мобильный антивирус, менеджер паролей, систему веб-контроля и контроля функций, антивор и другие ИБ-приложения.

«Мобильный антивирус обеспечивает защиту в режиме реального времени от вирусов, вредоносных приложений и других угроз. А также обеспечивает блокирование фишинга и вредоносных веб-сайтов. Менеджеры паролей обычно поддерживают такие функции, как Face ID и Touch ID. Антивор позволяет владельцу девайса найти на карте и блокировать потерянное или украденное устройство. А также включить на потерянном или украденном устройстве „сирену“ и/или стереть с него все данные», — пояснил Тимур Бигулов.

По уровню сложности он выделил три категории угроз: обычные угрозы, скрытые угрозы и сложные атаки. К первой из них он отнес «классические» вирусы и вредоносное ПО. Эти угрозы легко предотвратить с помощью антивирусных и проактивных технологий ЕРР (Endpoint Protection Platform).

К скрытым угрозам он отнес шпионское ПО и программы-вымогатели. При этом у злоумышленников есть проверенный набор инструментов для организации атак. А для доступа к системам и закрепления в них используются легитимные инструменты и другие способы маскировки. Как это ни печально, но у скрытых угроз больше времени на то, чтобы нанести максимальный ущерб. И если с обычными угрозами легко справляются не только ИТ-специалисты и продвинутые ИТ-пользователи, то эффективная борьба со скрытыми угрозами, как правило, под силу лишь ИБ-командам. Ну а для борьбы со сложными атаками необходимы усилия служб ИБ, а то и Центров анализа событий ИБ (SOC, Security Operations Center).

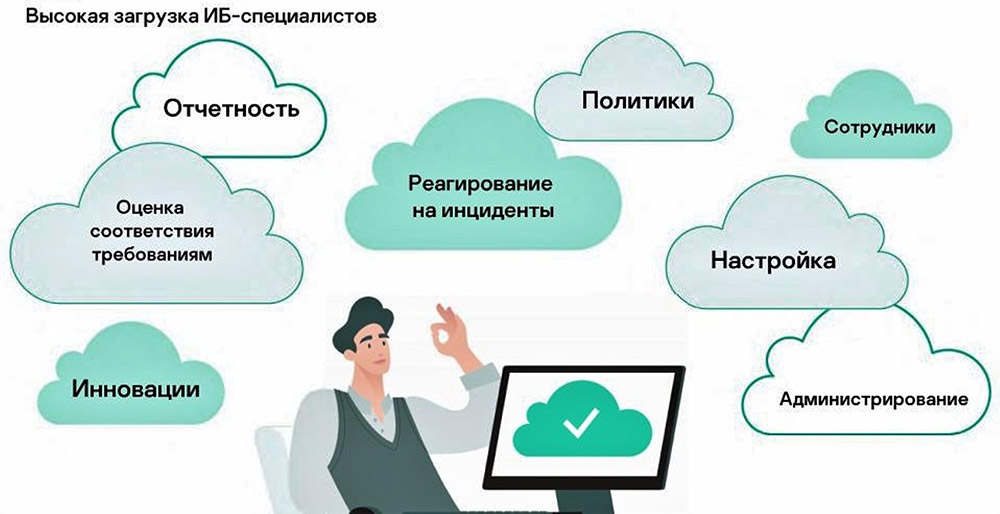

По мнению Тимура Бигулова, отделы ИБ должны иметь компании, у которых насчитывается свыше сотни автоматизированных рабочих мест. Хотя, конечно, все индивидуально и зависит от многих других факторов. Проблема, однако, в том, что на практике ИБ-cпециалисты нередко настолько загружены составлением разного рода отчетности, что у них нет времени не только на оперативное реагирование на инциденты, но и на составление грамотных политик ИБ.