Взаимосвязанность цифровых сервисов в настоящее время стала не просто преимуществом, а эволюционной необходимостью. Это связано с ростом объема обрабатываемых данных, скоростью развития программных продуктов и формированием экосистем. Сложность возникающих цепочек и наличие в них поставщиков и сервисов с разным уровнем информационной безопасности, формирует широкий ландшафт угроз и делает атаки на цепочки поставок (вида supply chain) одними из самых опасных и распространенных. Это создает критичные риски для самых разных компаний и направлений бизнеса.

В условиях острого дефицита ресурсов защиты управление безопасностью цепочек поставок требует замены типизированных шаблонных решений и выработки новых стратегических подходов.

Типовой подход

Когда речь заходит об оценке потенциального поставщика или сервиса, как правило, используется стандартный методический набор:

- анкета для оценки уровня информационной безопасности поставщика;

- запрос документов, подтверждающих уровень ИБ (в основном, это различные сертификаты и аттестаты);

- использование инструментальных проверок, например: SCA (Software Composition Analysis, анализ компонентного состава приложений).

При этом каждый из этих элементов оценки, как минимум, не безупречен:

- Анкетирование использует стандартный набор вопросов, и он зачастую не учитывает особенности взаимодействия с конкретным поставщиком, а еще предполагает, что самооценка проводится честно и качественно. На практике же и заполнение, и проверка носят скорее формальный характер.

- Сертификаты и аттестаты, предполагающие подтверждение уровня ИБ независимой третьей стороной, к сожалению, также часто носят процедурный характер и не дают представления о реальном состоянии защищенности.

- Инструментальные проверки крайне эффективны, но покрывают лишь небольшую часть процесса.

Эффективное управление

Индивидуальный подход

Основная цель оценки — определить угрозы и приоритеты внутри каждой конкретной цепочки поставок и выявить их потенциальное воздействие на бизнес. Это включает в себя определение и анализ мер безопасности, используемых партнером, а также его уровня полномочий при работе с системами и данными.

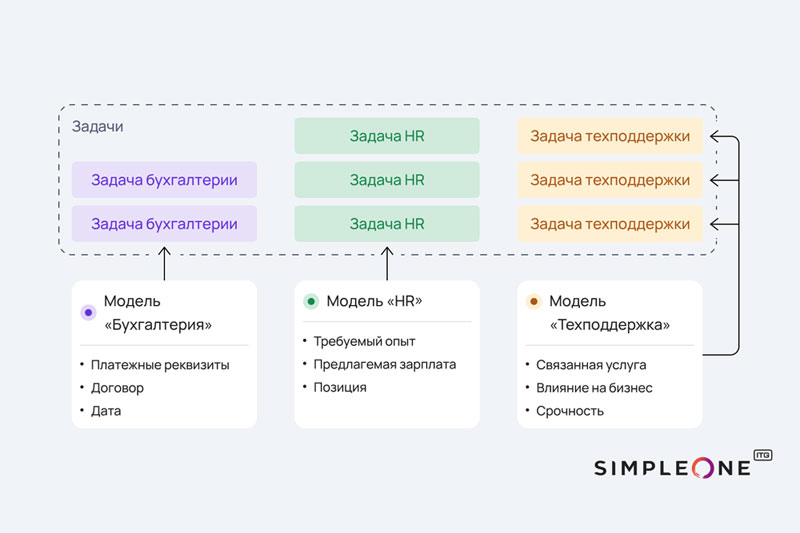

В рамках взаимодействия не всем требуется одинаковый уровень доступа. Внедрение многоуровневой модели доступа (например, предоставление наборов данных разной критичности) позволяет сформировать различные требования для всех участников, чтобы эффективно их контролировать.

При обмене исключительно публичными данными, очевидно, что со стороны партнера не требуется внедрение сложных механизмов и мер безопасности, так же как не требуется и аудит выполнения этих мер. В случае же передачи чувствительных данных оценка становится детальнее и может включать в себя проверки с доступом к системам подрядчика или запрос артефактов. Это влияет и на уровень реализации защиты — требуется, чтобы она была более комплексной.

Такой риск-ориентированный подход уменьшает поверхность атаки и ограничивает возможный ущерб от инцидента.

Автоматизация и непрерывный мониторинг

Один из лучших вариантов для инвестирования — это применение технологических решений, которые позволяют осуществлять непрерывный мониторинг сторонних рисков. Автоматизированные инструменты помогают выявлять и оценивать аномалии в режиме реального времени, что позволяет компании оперативно принимать меры реагирования. Это не только оптимизирует использование ограниченных ресурсов, но и обеспечивает превентивное управление угрозами.

Пространство доверия

Сотрудничество со сторонними поставщиками носит, как правило, долговременный характер, поэтому взаимодействие с ними должно быть построено на процессной, регулярной основе. И тут важно не ограничиваться первоначальной оценкой, учитывая, насколько современный мир динамичен и изменчив.

И недостаточно заменить разовую оценку на периодическую — необходимо построить систему общих ценностей и требований, когда в обеспечении безопасности заинтересованы все участники, включая даже тех, кто является четвертой стороной. В перспективе у всех партнеров, помимо организационных, могут появиться и единые технологические концепции.

Похожий принцип заложен в основу построения экосистем, поэтому его применимость для задач информационной безопасности выглядит вполне достижимой. Хорошей практикой является проведение совместных штабных киберучений со сложными, взаимосвязанными сценариями и вовлечением большого числа участников.

Формирование киберкультуры

Для создания пространства доверия крайне необходимо выстроить общую киберкультуру, которая будет включать как обучение сотрудников, так и практическую проверку полученных навыков, например, через фишинговые учения. Дополнительный синергетический эффект может оказать прямая экономия на создании обучающего контента, проведении совместных активностей и тестировании.

Заключение

В современной взаимосвязанной цифровой экосистеме атаки на цепочки поставок представляют собой значительную и растущую угрозу. Но организации могут значительно повысить свою защищенность, если вовремя перейдут на стратегический подход к управлению взаимоотношениями с третьими сторонами и оптимизируют распределение ограниченных ресурсов кибербезопасности. Приоритизация рисков, содействие сотрудничеству, использование технологий и инвестиции в образование — это ключевые шаги на пути к построению устойчивой цепочки поставок перед лицом развивающихся киберугроз. Важно помнить, что в сфере кибербезопасности, как и в реальном мире, цепочка сильна настолько, насколько прочно ее самое слабое звено.