Времена, когда информационная безопасность была исключительно надстройкой над ИТ-инфраструктурой, давно прошли. Как только начался новый виток развития технологий, а ИТ-компонент перестал быть вспомогательной функцией и превратился в стратегическую основу бизнеса, существенно актуализировалась потребность в полноценной защите данных как ключевого бизнес-актива. И сейчас инфобезопасность во многом опирается на работоспособность базовых сервисов ИТ. Поэтому рассматривать ИТ в отрыве от информационной безопасности едва ли получится — настолько тесно они переплетены. Обсудим, как встраивать сетевую безопасность в ИТ-политику компании и какую роль в этом играют NGFW и ZTNA.

Политики доступа, разграничения и мониторинга: что нужно учитывать

Информационная безопасность основана на трех китах: это конфиденциальность, целостность и доступность. Конфиденциальность предполагает, что доступ к информации должен получать только круг авторизованных лиц. Помимо этого, информация должна быть целостной, то есть то, что загружается в сеть, не претерпевает при этом неправомерных изменений. И, наконец, информация должна быть доступна в те моменты, которые предусмотрены SLA. Поэтому вне зависимости от опыта в области ИБ любая компания начинает работу с информацией с разграничения прав доступа к ней.

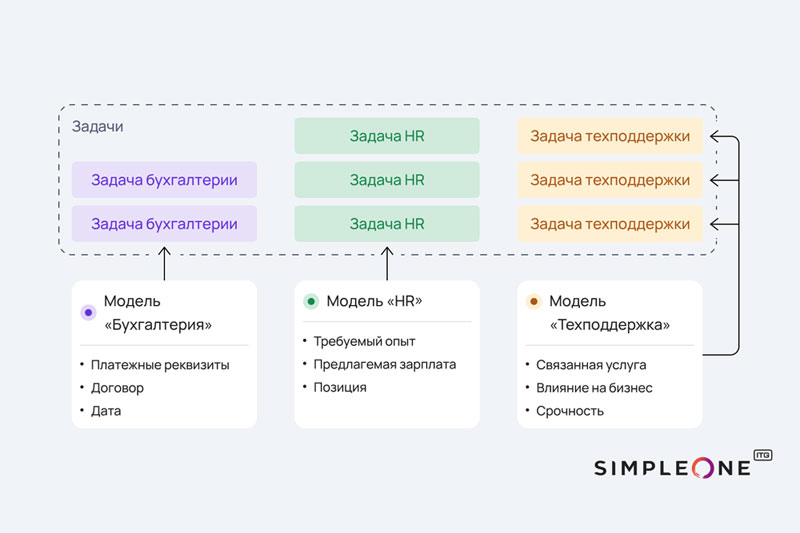

Самый простой пример политик доступа — сетевые папки с данными, закрепленные за разными отделами. Как только информацию начинают смотреть те, для кого она не предназначена, руководство компании дает указание системному администратору заняться разграничением допуска к ней. Обычно это оформляется в виде матрицы доступа, которая согласовывается всем топ-менеджментом. В этой матрице четко прописано, кому какой уровень доступа должен быть предоставлен. Следующим шагом становится разграничение локального сетевого доступа. Для этого корпоративную сеть разделяют на разные сегменты и прорабатывают правила допуска к ним. Одновременно с этим, а иногда и с самого начала, задумываются о политиках доступа в глобальную сеть. Обычно это происходит после первого заражения вирусом или иного подобного инцидента.

В больших компаниях, где работает несколько сотен или даже тысяч человек, уже мало просто разграничить доступ внутри сети и защитить ее периметр. Необходимо выстроить первый бастион защиты — ограничить доступ для определенного рода устройств либо, наоборот, пускать в сеть только проверенные устройства. Такой класс решений называется NAC (Network Access Control).

Чтобы всё это работало без сбоев, необходимо иметь политики доступа, разграничение полномочий и прав как на сетевом уровне, так и на уровне пользователей, а также регулярно проводить аудиты этих доступов, сверять их с оригинальной матрицей и при необходимости корректировать ее. При этом следует помнить о том, что запреты и ограничения работают ровно до тех пор, пока у вас есть способы их контролировать. Однако стоит опасаться и чрезмерного контроля, затраты на который могут превысить пользу, а реализация — создать массу белого шума, который приведет к парализации системы управления. Также всегда стоит помнить об одном из ключевых правил обеспечения инфобезопасности: назначайте права доступа, минимально необходимые для выполнения рабочих обязанностей. Иначе у сотрудника появятся неоправданные привилегии, которые он осознанно или неосознанно может использовать не только во благо.

Как NGFW и ZTNA помогают соблюдать политики безопасности

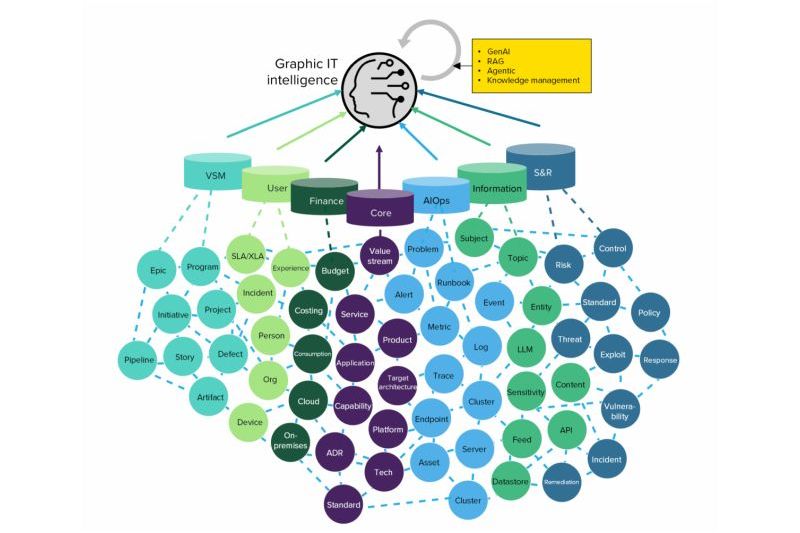

Межсетевые экраны используются довольно давно и изначально были достаточно простыми. С развитием сетевых технологий и ростом угроз со стороны злоумышленников многим компаниям пришлось принимать дополнительные меры по обеспечению информационной безопасности, и прежде всего — использовать шифрование. Сперва шифрование развивалось на базе отдельных устройств, криптошлюзов, которые занимались только построением криптографических тоннелей. Практически сразу с появлением первых МЭ компании начали использовать прокси-серверы, которые скрывали топологию корпоративной сети от внешних наблюдателей и позволяли управлять пользовательским доступом в Интернет. Обычно для этого выделялся отдельный сервер или программно-аппаратный комплекс, установленный внутри сети компании. Дополнительно применялись потоковые антивирусы, которые тоже могли быть выполнены на базе отдельного сервера. В итоге компания получала целый набор из кластеров разных устройств, зачастую от разных вендоров.

Широкие возможности для автоматизации открылись с появлением NGFW-комплексов. Эти решения позволили не только анализировать сетевой трафик на наличие вредоносных элементов, использовать системы обнаружения и предотвращения вторжений, но и объединить весь этот функционал в одном устройстве. Именно это стало определяющим обстоятельством, позволившим значительно автоматизировать защиту сети.

Значимый фактор автоматизации — возможность управления всей системой безопасности через единый интерфейс. Вместо того чтобы поддерживать

Другое важное преимущество современных NGFW — интеграция со службами каталогов. Благодаря этому система может автоматически получать информацию о пользователях, а администратор — управлять доступом, отслеживать активность сотрудников и при необходимости оперативно ограничивать доступ к ресурсам. Кроме того, такие решения позволяют контролировать действия пользователей на уровне категорий ресурсов. Нет необходимости вручную блокировать каждый отдельный сайт — достаточно закрыть доступ к определенной категории, например к социальным сетям, и система автоматически ограничит доступ ко всем сайтам этого типа.

С середины

Zero Trust — это не одно решение, а совокупность технологий и политик, направленных на обеспечение полной прозрачности и управляемости внутренней инфраструктуры. При этом внедрение принципа нулевого доверия требует значительных усилий, поскольку оно сопряжено с эксплуатационными сложностями и предполагает тщательную настройку.

Дело в том, что современные корпоративные сети включают множество узлов, активно взаимодействующих между собой в процессе ежедневной работы. Это и усложняет реализацию концепции Zero Trust. Если в небольших организациях такой подход можно внедрить относительно быстро, то в крупных компаниях это становится масштабным и длительным проектом. Его реализация требует постоянного мониторинга, адаптации и поддержки. Тем не менее именно принцип Zero Trust способен существенно повысить уровень информационной безопасности в организации.

Как обеспечить безопасность в корпоративной сети: практические рекомендации

Прежде всего следует понимать, что сетевая инфраструктура — это ядро организации, поэтому с точки зрения ИТ-оптимизации и соблюдения ИБ желательно использовать оборудование от одного вендора. Не рекомендуется формировать внутри сети «зоопарк» из разнородных устройств, так как это существенно усложняет управление и затрудняет выявление уязвимостей, установку обновлений и централизованное управление доступом. То есть в первую очередь нужно стремиться к единообразию и возможности масштабирования. Следующим шагом после этого должно стать построение процесса регулярного обновления прошивок, версий для операционных систем на активном сетевом оборудовании. Новые версии содержат патчи, устраняющие уязвимости, и позволяют поддерживать необходимый уровень защищенности.

Кроме того, на начальном этапе необходимо изучить встроенные функции безопасности на активном сетевом оборудовании: отключить дефолтные учетные записи и пароли, установить сложные уникальные пароли, а также организовать централизованное управление устройствами. Помимо этого, важно внедрить мониторинг работоспособности и доступности оборудования. Если компания не располагает собственным центром мониторинга информационной безопасности (SOC), тогда ей придется централизованно собирать и хранить журналы событий, а аналитику проводить по мере необходимости в ручном режиме.

Новым этапом в обеспечении информационной безопасности и автоматизации на уровне сети может стать внедрение сетевых анализаторов трафика. Существуют бесплатные open-source-решения, для которых разработано множество правил обнаружения аномалий. Если компания не располагает ресурсами для внедрения полноценного решения класса NTA, то можно использовать такие анализаторы для выявления признаков атак и нежелательного трафика с характерными сигнатурами. В совокупности эти меры представляют собой базовый набор действий по обеспечению безопасности сетевой инфраструктуры.

Все дальнейшие действия — это уже следующий, более высокий уровень развития системы защиты. В их числе — внедрение NAC. Даже минимальная реализация, например ручная настройка доступа по MAC-адресам на портах коммутаторов, позволяет повысить защищенность сети от несанкционированного подключения. Такая мера может предотвратить ситуацию, когда посторонний пользователь подключает устройство к корпоративной сети и получает доступ к внутренним ресурсам.

Важно подчеркнуть, что информационная безопасность — это не разовое состояние, а непрерывный процесс. Он начинается в прошлом, продолжается в настоящем и должен быть направлен в будущее. Поэтому подход к ее построению обязательно должен быть системным.

Первый шаг — оценка текущего уровня зрелости системы ИБ. Если внутри компании нет ресурсов для самостоятельного аудита (не хватает времени, компетенций или специалистов), имеет смысл привлечь внешних экспертов. Консалтинг поможет понять актуальное состояние инфраструктуры и определить, какие меры предпринять дальше.

Далее следует разработка реалистичного плана развития с учетом располагаемого бюджета и целевых ориентиров на ближайший год. Основная ошибка, которую часто совершают на этом этапе, заключается в сравнении себя с другими компаниями. Правильнее сравнивать себя с собой же: анализировать, какой была инфраструктура раньше и что изменилось за прошедший период, — это позволяет объективно оценить эффективность предпринятых шагов.

И, в завершение, еще один важный момент. Использование сертифицированных средств защиты, безусловно, должно быть в приоритете, но если бюджет не позволяет их внедрить, лучше настроить хотя бы open-source-решения. Помните, что даже базовая защита лучше, чем ее полное отсутствие.