В США уже несколько месяцев “русская” тема не сходит с первых полос газет. Сначала был скандал, связанный с высылкой русских нелегалов, теперь очередное крупное уголовное дело, касающееся кражи денег со счетов американских граждан и компаний. Дело получило огласку 30 октября, когда федеральная прокуратура Южного округа Нью-Йорка объявила на своем официальном сайте о предъявлении обвинений 37 подозреваемым в хищении более чем 3 млн. долл. со счетов американских банков. Основную часть обвиняемых (25 человек) составляют россияне, хотя по этому делу также проходят граждане Украины, Белоруссии, Молдавии и Казахстана. Одновременно рассматриваются обвинения в рамках 21-го уголовного дела.

Громкий процесс начался с сообщения об аресте группы из 10 молодых людей, находившихся в США по студенческим визам J1. Девять обвиняемых были арестованы в Нью-Йорке, один — под Питтсбургом. Другие 10 человек, отнесенные к тому же делу, уже находились к этому времени в тюрьме, хотя об их арестах официально ранее не сообщалось. Оставшиеся 17 обвиняемых были объявлены в розыск. Всем участникам процесса было предъявлено обвинение в том, что они, открывая счета в американских банках по фальшивым паспортам, осуществляли незаконные денежные переводы. Источником для похищения денег у американцев была троянская программа Zeus/ZBot (“Zeus Trojan”).

Вирус Zeus/ZBot

Что же это за “популярный Зевс” (Zeus), ставший бедствием для США? Этот опасный троянец-шпион уже достаточно давно известен. Часто для него используют его второе название — Zbot, которое он получил от слияния слов “ZeuS” и “Bot”. Они достаточно точно отражают его назначение — сетевой робот, который в данном случае выполняет кражу персональных данных с компьютеров пользователей.

“Это распространенная троянская программа, вредоносную активность которой мы наблюдаем уже на протяжении нескольких лет, — рассказывает Александр Матросов, руководитель Центра вирусных исследований и аналитики российского представительства компании ESET. — Она постоянно эволюционирует и развивается. При этом модифицируется как сам конструктор ботов, так и состав распространяемых Zeus модулей”.

Первые упоминания об этой программе относятся к началу 2007 г. До осени того же года троянец ZeuS продавался на пиратском рынке его создателем (по всей видимости, россиянином), который адаптировал его под требования конкретных “заказчиков”. Однако затем автор троянца “неожиданно” объявил о прекращении продаж.

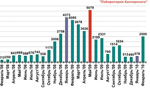

Все бы ничего, но в руках андеграунд-сообщества оказался конструктор ZeuS, что сделало возможным вовлечение в преступный бизнес многочисленных предприимчивых хакеров-дельцов. Модификации и способы распространения новых версий троянской программы начали множиться с завидным постоянством. К концу 2008 г. у троянца уже появилась своя постоянная клиентура. Число создаваемых новых версий этой программы достигало за месяц уровня 2000—3000 модификаций. В мае 2009 г., по данным “Лаборатории Касперского” (ЛК), был зафиксирован самый большой всплеск версионности, который достиг уровня 5079 новых модификаций ZeuS.

Заметный рост популярности ZeuS начиная с конца 2008 г. часто связывают с экономическим кризисом. Оказавшись без работы, не только программисты, но и просто опытные пользователи поддались искушению попробовать свои силы на ниве интернет-мошенничества. Широко распространенный к этому времени троянец — конструктор ZeuS — оказался, как говорится, к месту и ко времени. Его популярность можно оценить по его же “рыночной” цене: в зависимости от состава модулей она находилась в пределах от 1,5 до 10 тыс. евро и даже выше.

По мнению Дмитрия Тараканова, эксперта ЛК, в начале 2009 г. вирусописатели, похоже, вовремя разгадали тренд. Почувствовав повышенный спрос на ZeuS, они подвергли его первоначальную версию качественному изменению. В частности, был значительно усовершенствован алгоритм шифрования, коснувшийся как кода самой программы, так и файла конфигурации, где хранятся адреса, по которым срабатывает вирус.

“Данного бота можно настроить для работы практически с любой системой Банк-клиент, — добавляет Александр Писемский, заместитель генерального директора компании Group-IB: — Те экземпляры вредоносных программ, которые мы исследовали совместно со специалистами антивирусной лаборатории компании ESET в ходе разборов инцидентов в системах интерент-банкинга, способны работать с десятком систем банк-клиент от различных банков, а также с популярными системами электронных денег”.

Особенности ZeuS состоят в том, что он не просто постоянно модернизируется. Уже находясь в зараженной системе, он способен обновляться через Интернет. После этого “противоядия” антивирусных компаний, выпущенные для предыдущих версий вируса, оказываются бесполезными. Это создает особую проблему: возникает эпидемия перехода на новую версию вируса, которая протекает не волнообразно, по мере распространения опасной программы от сайта к сайту, как это наблюдается в обычных случаях, а скачкообразно, сразу по всему Интернету. Вероятность перехвата и кражи пользовательских данных многократно повышается как раз в этот период — до проведения очередного регулярного обновления антивирусных баз пользователем. Оперативность обновления на его компьютере начинает играть первостепенную роль для безопасности.

“Троянец Zeus представляет очень высокую опасность, так как похищает критичные для пользователя данные, а также может использовать ресурсы ПК для проведения DDoS-атак. — подтверждает Александр Матросов. — Схем распространения этого вируса достаточно много, но основная — установка вредоносных модулей программы после успешной эксплуатации уязвимости. Как правило, этому процессу предшествует целая цепочка действий. Пользователь заходит на легальный сайт, но содержащий в себе уязвимость, из-за наличия которой происходит перенаправление на страницу с набором злонамеренных эксплойтов. Затем в зависимости от параметров браузера подбирается наиболее успешный вектор атаки на компьютер”.

Основные объекты атаки бота связаны с утечкой конфиденциальных данных — аккаунты популярных социальных сетей, страницы интернет-банкинга, передаваемая платежная информация. И главное — для развертывания такого киберпреступного “бизнеса” не требуется быть “гением”, что создает предпосылки для использования имеющегося на черном рынке инструментария для быстрой наживы.

На что способен Zeus

Вредоносная сущность Zeus проявляется по нескольким направлениям. Попадая в компьютер жертвы обычно мошенническим путем, программа, распаковавшись, восстанавливает функциональный набор, импортируя свои недостающие части из Интернета. Затем она перемещается в системную папку и обеспечивает себе автоматический запуск при последующих инициализациях рабочего стола Windows.

Благодаря подключению к нужным процессам у нее появляется возможность для перехвата любых данных, которые отправляются через Интернет. Этому не мешают никакие сокеты или драйверы-перехватчики, поскольку установлена прямая связь с системным процессом wininet.dll, используемым всеми популярными браузерами.

Помимо сниппинга следующим направлением атаки является подмена адресов URL, по которым отправляются запросы с компьютера пользователя. Добавляя свои записи в системный файл hosts, вирус создает возможность для подмены реальных адресов. Таким путем обращения к сайтам популярных интернет-банкингов “приводят” к мошенническим Web-сайтам. После этого данные, отправляемые самим пользователем при регистрации на “адресованном” сайте, передаются прямиком в хранилище хакера. Если бот настроен на “работу” с банками и социальными сетями, то он способен успешно собирать всю необходимую информацию, которая позволяет посторонним лицам в последующем осуществлять самостоятельный вход на соответствующий интернет-ресурс с той же учетной записью, что была украдена у настоящего владельца. Все реальные возможности для перевода денег со счета на любой другой адрес оказываются в руках тех, кто создал текущую версию бота.

Не спасает от опасности также “виртуальная клавиатура” — популярная защитная функция, которую в последнее время активно используют многие банки и другие системы. Для снятия информации бот делает мгновенные снимки экрана в области тех мест, где производится клик мышью, отсылая эти данные вместе с другой информацией хакеру, ведущему наблюдение. Прочитать введенный пароль в этом случае также не составляет труда.

Не “брезгует” бот и кражей сертификатов из локального хранилища на зараженном компьютере, применяя для этих целей специальные функции библиотеки crypt32.dll. Это дает возможность злоумышленикам получить доступ ко всем защищенным сетевым ресурсам, которыми пользуется легальный владелец компьютера.

Применяются также различные махинации с установкой доступа к процессам в обход ограничений текущей учетной записи, под которой был загружен зараженный ПК. Это создает предпосылки не только для кражи персональных данных, но также для установки контроля над компьютером в целом. Хотя, как отмечают антивирусные эксперты, ограниченный объем функций внутри Zeus не позволяет задействовать его в качества полноценного элемента для построения зомби-сети.

Что же происходит дальше?

Но вернемся к “русскому” делу в Нью-Йорке. Операция по поимке хакеров началась в феврале 2010 г., когда нью-йоркские детективы проводили расследование подозрительного снятия 44 тыс. долл. с частного счета банка в Бронксе. Именно в этот момент стало ясно, что речь идет о работе не одного мошенника, а транснациональной хакерской сети. Выявленная транзакция была только вершиной айсберга, реальных жертв оказалось гораздо больше — простые американские граждане, коммерческие и муниципальные организации. Похищенные деньги переводились в электронном виде на счета в Гонконг, Сингапур и на Кипр либо обналичивались в банках и банкоматах.

В операции по обнаружению и задержанию преступников приняли участие правоохранительные органы США, Великобритании, Украины и Нидерландов. Дело выросло до международных масштабов.

Как было сообщено впоследствии, заражение вирусом Zeus производилось с инфицированных компьютеров, расположенных по всему миру, но управление осуществлялось хакерами с территории в Восточной Европе. Основным каналом для заражения была электронная почта.

Получив конфиденциальную информацию о банковских реквизитах своих жертв, члены преступной группы производили единовременные переводы денежных средств размером в несколько тысяч долл. на счета так называемых “денежных курьеров” (“money mules”), или дропперов. Их рекрутинг проводился среди иностранцев, в первую очередь российских граждан.

В обязанность таких курьеров входило открытие новых банковских счетов по предоставляемым им поддельным документам и под фальшивыми именами. Особые подробности не сообщаются, но известно, что у арестованных изымались американские паспорта, где была произведена подмена фотографии владельца. Получив деньги, курьеры переводили их на счета своих боссов в Восточной Европе либо обналичивали и пытались контрабандой вывезти из страны. Их гонораром служили комиссионные, которые они получали за выполненную работу.

Лидером “курьерской службы” в этой организации называют Артема Цыганкова, который занимался рекрутингом участников и управлением их активностью. Интересно отметить, что практически не зарегистрированы случаи, когда выявление подложного характера паспортов происходило в ходе банковской проверки, когда “курьер” открывал новый счет. Реальный перехват удавался только при прохождении таможенного контроля в международных аэропортах. Это объясняет трудности при выявлении этих преступлений, потому что без координации информации, поступающей из разных ведомств (департаментов США), установить участников этой группы оказалось бы крайне проблематично.

Сложности полномасштабной координации различных ведомств хорошо иллюстрирует тот факт, что, например, один из курьеров, Артем Семенов, уже был арестован нью-йоркской полицией в декабре 2009 г. при попытке открыть счет на подложное имя в филиале Bank of America на Манхэттене. И хотя действие его студенческой визы J1 заканчивалось в сентябре 2009 г., он не только остался на территории США, но и сумел завербовать в “бизнес” еще двух участниц-студенток. В результате отдельным курьерам удалось открыть до восьми различных банковских счетов по подложным документам.

Перевозку полученных денег, а также рекрутинг студентов через русскоязычные социальные сети выполняли уже другие участники преступной сети. Координация деятельности группы в целом велась дистанционно через российские социальные сети.

По информации, озвученной ФБР, хакерам удалось украсть около 3 млн. долл., причем доля участия каждого курьера составляла от 10 до 80 тыс. долл. (средний “вклад” среди курьеров — 14 тыс. долл.). Хотя преступная группа была нацелена на гораздо большую сумму — примерно 220 млн. долл.

Почему не сработала системы защиты банковских транзакций?

Нераскрытым пока остался вопрос: как удалось злоумышленникам обойти систему подтверждения банковских операций, которая работает вне зависимости от заражения компьютера жертвы? Пока из опубликованных сведений вырисовывается следующая картина: в момент совершения транзакции по переводу денег в адрес жертвы по номеру телефона, который был привязан к банковскому счету, выполнялась серия последовательных телефонных звонков. Если абонент поднимал трубку, то выдерживалась пауза или срабатывал автоответчик, который проигрывал заранее заготовленное голосовое сообщение. Таким путем предотвращалась возможность для блокировки реальным владельцем счета выполненной в этот момент денежной транзакции.

Другое направление — произведенные атаки на различные общественные фонды. В этом случае переводы осуществлялись на счета организаций, с которыми эти фонды имели дело и где предварительно были открыты дополнительные “хакерские” банковские счета. Это коснулось ряда компаний, находящихся в Азии. Но именно через них были проведены наиболее крупные денежные трансферы, в общей сумме на 1,2 млн. долл. Также на азиатские счета переводились деньги с уличных банкоматов в Нью-Йорке.

Наказание

Федеральная прокуратура требует от следствия строго наказать задержанных. Если их признают виновными, то им грозит тюремное заключение сроком от 10 до 30 лет, а также денежные штрафы от 250 тысяч до 1 млн. долларов и выплата компенсации потерпевшим. Верхние планки сроков тюремного заключения и штрафы назначены для организаторов сети, нижние — для денежных курьеров.

“Обвинения, предъявленные со стороны ФБР, столь серьезны, что всё должно закончиться тюремными сроками для большинства участников этой преступной группы. Но есть нюансы, связанные с доказательной базой обвинения. Будет ли их достаточно для вынесения окончательного судебного вердикта, пока неясно, — высказывает свое мнение Александр Матросов. — Если бы подобная ситуация произошла в России, то, вероятнее всего, большинство участников все-таки получили бы тюремный срок, но лишь по статье, связанной с мошенничеством”.

К настоящему времени завершено разбирательство только в отношении фигурантов самых простых дел. Первый из них, Александр Сорокин, был завербован через онлайновую сеть, открыл в США банковский счет на фальшивое лицо и получил на него 8000 долл., которые так и не были израсходованы. В итоге ему был назначен штраф в размере 100 долл. Второй “отыгравшийся” — Антон Юферицын, которому вменялась попытка обмана банка и который, по заявлению другого обвиняемого по этому громкому процессу, являлся куратором как минимум для одного денежного курьера. В итоге назначен штраф в размере 38 314 долл.

Следствие продолжается.

А как обстоят дела в России?

“В России проблема защиты систем интернет-банкинга стоит очень остро. — считает Александр Писемский. — По нашим данным, в месяц только в Москве регистрируется более 30 успешных инцидентов, связанных с кражей денег через банк-клиент у юридических лиц, количество инцидентов с физическими лицами приближается к сотне. Средний ущерб составляет около 2 млн. руб. По России счет инцидентов идет на сотни, если не тысячи. К сожалению, общая статистика никем не ведется”.

“Тем не менее, как показывает опыт компании Group-IB, противодействовать этим преступлениям и раскрывать их можно, — добавляет Алексей Медведев, руководитель направления аудита и консалтинга LETA IT-company. — В частности, уже наработаны уникальные БД, методы сбора доказательной базы и взаимодействия со службами ИБ банка. Надо только помнить, что при возникновении инцидента исключительно важно начать взаимодействие с антихакерской компанией немедленно, чтобы первые улики не были потеряны, а время — упущено”.