— Хуже быть не может, — вздыхает пессимист.

— Ну что вы! Все гораздо хуже, чем вы думаете, — утешает реалист.

Модификация известного анекдота

В планах ИТ-служб по внедрению и совершенствованию сервисов услуги антивирусной защиты занимают отнюдь не первые строчки. Иногда они не входят даже в первую десятку. ИТ-службы активно интересуются “облачными” системами, защитой от утечек, контролем доступа, управлением правами… Но при этом практически каждая встреча с клиентами антивирусных компаний не обходится без жалоб на проблемы с вирусами и вызванные ими последствия. Почему многие ИТ-подразделения компаний бравурно отчитались перед своим руководством о создании систем защиты от вирусов, но на практике эти системы совсем не так уж надежны?

Причин тому много. Попробуем разобрать основные.

Есть мнение, что “все вирусы пишутся антивирусными компаниями, так как это им выгодно”. Отсюда вытекает, что если “антивирусники халяву не давят”, то они знают все вирусы всех типов. Все это, однако, далеко от правды.

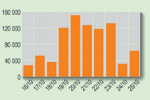

Заглянув, скажем, на закладку Infected Objects ресурса Dr.Web Virus Analysts Web Site, расположенного по адресу http://live.drweb.com, можно увидеть, что 20.10.2012 был побит очередной рекорд — на анализ поступило 150 тыс. неизвестных вирусов. За один день! И это, естественно, не всё, что было создано вирусописателями. Часть вредоносных файлов не попала в ловушки, так как была написана под конкретную жертву, часть не предназначалась для свободного распространения в сети Интернет и, например, выкладывалась на конкретные взломанные сайты. Причин много, вывод один: ни одна антивирусная компания не знает все угрозы на момент их появления.

На это обычно возражают: “А эвристики? Мы тут читали тест…”. Это подводит нас к иной проблеме. Раньше производителями потока вредоносных файлов были программисты-одиночки — исследователи и дилетанты, но одиночки. Теперь делом правит бизнес. Криминальные системы, занимающиеся вирусами, построены по принципу вполне легальных структур. Четкая организация позволила не только сократить издержки и обеспечить взрывной рост количества выпускаемых вирусов — с этим антивирусные компании могут справиться. Проблема в том, что тестирование выпускаемых вирусов на актуальных версиях антивирусов обеспечивает выпуск только образцов, не обнаруживаемых антивирусами, имеющимися у целевой группы жертв. Тесты эвристиков можно списывать в утиль. Их результаты только вводят в заблуждение — теперь не менее важна скорость реакции на поступающие образцы вирусов и наличие мощной разветвленной системы сбора образцов.

Итак, как минимум от момента поступления неизвестного вируса до момента получения обновления система с большой вероятностью будет заражена. По имеющимся оценкам, для кражи данных достаточно одной-трех минут, тогда как промежуток между обновлениями — порядка часа.

Проблема усугубляется тем, что для большинства компаний антивирусная защита является синонимом антивируса, причем установленного зачастую только на рабочие станции и иногда на файловые серверы. Риски защиты от неизвестных угроз практически неизвестны.

Ситуация требует кардинальной переоценки важности характеристик закупаемого антивируса. Если раньше оценивалась только его способность находить вирусы (а именно на это направлено большинство известных тестов), то сейчас не менее важны и другие качества. Используемое антивирусное решение должно иметь:

- систему самозащиты, не дающую неизвестной вредоносной программе возможность нарушить нормальную работу антивируса до поступления обновления, позволяющего лечить заражение;

- систему автоматического сбора информации для немедленной передачи в антивирусную лабораторию всех необходимых для решения проблемы данных;

- независимые от используемых в операционных системах механизмов средства управления и обновления антивирусного решения, исключающие возможность перехвата системы обновления вредоносной программой, обеспечивающие постоянное соединение защищаемых рабочих станций и серверов с сервером обновлений и максимально быстрое получение обновлений;

- функционал для блокирования не только поступающих (неактивных) вредоносных программ, но и, что гораздо важнее, уже запущенных;

- возможность применения дополнительных (кроме сигнатурных и эвристических) механизмов для обнаружения неизвестных вредоносных программ, в том числе за счет использования серверных систем защиты на уровне почтовых серверов и шлюзов.

Системные администраторы также должны учитывать риск неизвестной угрозы. А потому необходимо:

- исключить возможность работы с ресурсами сети Интернет с той же машины, с которой работают с сервисами компании (особенно с бухгалтерскими системами и системами “Банк — Клиент”);

- перейти от защиты только рабочих компьютеров сотрудников к защите всех мест, где так или иначе сотрудники обрабатывают корпоративные данные (в том числе мобильных устройств и домашних компьютеров), и всех узлов сети, включая почтовые серверы и шлюзы. Так, например, внедрение защиты на уровне почтового сервера позволит не только более эффективно фильтровать почтовые сообщения, но и очищать почтовые базы от вирусов, неизвестных на момент заражения, что также исключает их случайную отправку получателю;

- использовать эффективные серверные системы фильтрации почтового и интернет-трафика. Так, защита почтовых серверов Microsoft Exchange должна дополняться проверкой на прокси-серверах, что обеспечивает переход от анализа по составляющим письма к комплексному анализу за счет реализации механизмов, невозможных на сервере Microsoft Exchange.

Только в случае реализации всех вышеописанных мер возможен перелом в борьбе с вирусами.

СПЕЦПРОЕКТ КОМПАНИИ “ДОКТОР ВЕБ”