«Детские годы» мобильных технологий уже в прошлом. За последние три года проделан путь от простых (по сегодняшним меркам) устройств и приложений до полнофункциональных компонентов корпоративных систем. Мобильные приложения продолжают рост как количественно, так и качественно. На рынок мобильных технологий вышли крупные компании, которые ранее ими не занимались: IBM, Oracle, Dell, SAP, Hewlett-Packard, CheckPoint, Symantec, Citrix, VMware. Произошли десятки слияний и поглощений, с целью усиления рыночных позиций образованы различные альянсы.

Чтобы остаться конкурентоспособными в мобильную эпоху организации, в свою очередь, должны адаптировать свои стратегии, бизнес-процессы и технологии к новым условиям. Многие организации хотят считать, что они уже перешли к корпоративным мобильным технологиям, но только некоторые из них действительно сделали это. Внедрить и поддерживать мобильные технологии в актуальном состоянии непросто. Как и другие революционные технологии, такие как персональные и суперкомпьютеры, Интернет, переход к корпоративным мобильным решениям требует значительных изменений в приоритетах организации и ее бизнес-процессах.

«Мобильность» бизнес-процессов организации — это не продукт, который можно купить, и не услуга, на которую можно подписаться. Это совокупность многих продуктов и сервисов, а также новых бизнес-процессов и информационных технологий, предназначенных для обеспечения более эффективного, гибкого и оперативного решения задач и выполнения функций организации. Применение мобильных технологий позволяет ускорить, облегчить и удешевить бизнес-процессы, что приведет к повышению эффективности этих процессов. С другой стороны, за «мобилизацией» бизнес-процессов организации кроются различные риски и угрозы, которые необходимо соотносить с перспективами и выгодами.

В июне 2015 г. Ассоциация руководителей служб информационной безопасности (АРСИБ) выпустила брошюру «Безопасность мобильных технологий в корпоративном секторе. Общие рекомендации» (Брошюра). В ней приведены текущие и перспективные подходы, направления и тенденции развития мобильных технологий в части обеспечения информационной безопасности. Данный вопрос в 2015 г. также обсуждался на следующих мероприятиях:

· Электронная неделя на Алтае, г. Барнаул,

· IV ежегодная конференция Enterprise Mobile Security Forum, г. Москва, 8.09.2015.

· Безопасность информационных технологий Поволжье-2015, г. Самара, 9.09.2015.

· Практическая конференция по информационной безопасности. ИНФОФОРУМ. Мобильная безопасность, г. Москва, 17.09.2015.

· IV Международная Северо-Западная конференция по информационной безопасности Secure World Day, г. Санкт-Петербург, 10.10.2015.

· Russian Enterprise Mobility Summit, PC Week/RE, г. Москва, 21.10.2015.

· Безопасность информационных технологий. III ежегодная конференция АРСИБ, г. Москва, 27.11.2015.

В I квартале 2016 г. планируется выпуск второй редакции данной брошюры.

Начать рассмотрение проблемы правильнее всего с определения предметной области. Что есть мобильные технологии, безопасность которых необходимо обеспечивать? «Мобильные технологии — это совокупность технических средств, организационно-распорядительных мероприятий и документов, персонала обеспечения, а также комплекса стандартов, протоколов, способов и методов, обеспечивающих беспроводную передачу голоса и данных от абонента до абонента или от абонента до (корпоративной, ведомственной, публичной и др.) информационной и/или вычислительной системы» (определение предложено АРСИБ).

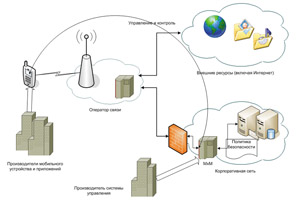

Корпоративные мобильные технологии включают, как правило, следующие составляющие:

1. Мобильные устройства, управляемые пользователями (абонентами) — работниками организации.

2. Беспроводная среда передачи данных (Wi-Fi, сотовая, спутниковая и др.), обеспечиваемая одним или несколькими операторами связи — от абонента до приемного устройства оператора связи.

3. Канал передачи данных от сети оператора связи до объекта доступа (ресурс в корпоративной, ведомственной, общедоступной или другой сети).

4. Корпоративная информационная система, включая приложения и данные.

5. Сторонние информационные системы, доступ пользователя (работника организации) к которым осуществляется посредством мобильных устройств (публичные, ведомственные и др., исключая корпоративные) — если это разрешено политикой организации.

6. Сторонние участники: производители мобильных устройств, приложений и систем управления ими.

А также соответствующие стандарты, технологии, протоколы и способы передачи голоса и данных.

Теперь необходимо определить понятие «мобильное устройство» (будем считать, что определение или хотя бы понимание остальных составляющих известны). Характеристики мобильных устройств постоянно изменяются, поэтому данному термину трудно дать четкое однозначное определение. В зависимости от характеристик мобильных устройств им присущи свои специфические угрозы, а также меры и средства обеспечения безопасности. Вот одно из определений.

«Мобильные устройства включают смартфоны и планшетные компьютеры, которые поддерживают соединения с различными беспроводными сетями (как правило, сотовыми и Wi-Fi), а также включают приложения для приема/передачи/обработки голоса и данных. Такие устройства выполняют мобильные операционные системы для доступа к мобильным датчикам, сервисам голоса и данных» («Government Mobile and Wireless Security Baseline», CIO Council, май 2013 г.). Другое определение из публикации NIST SP800-124 release 1 приведено в Брошюре.

Выбор методов и средств защиты при использовании мобильных технологий и устройств в корпоративной среде необходимо осуществлять с учетом возможных угроз безопасности и источников их возникновения. При этом существуют специфичные для мобильных технологий угрозы, а «стандартные» имеют свои особенности. Ниже перечислены специфические и/или наиболее опасные угрозы (более полная классификация угроз приведена в Брошюре):

· Наличие недекларированных возможностей (НДВ) в программно-аппаратном обеспечении мобильного устройства и приложениях сторонних производителей.

· Web-угрозы (мобильный код, загрузка «на лету»).

· Съем голоса/данных «по воздуху» (от пользователя мобильного устройства до базовой станции оператора связи).

· Манипуляция с данными при передаче (подмена, блокировка).

· Соединение с недоверенным сервисом.

· Кража или неправомерное использование сервисов.

· GPS/геолокация (трассировка, подмена местонахождения).

· Утеря или кража устройства (возможен доступ к ресурсам организации).

· Пользовательские устройства (возможность использования НДВ, BYOD).

· Неправомочное использование мобильных устройств пользователей, умышленное или неумышленное («человеческий фактор»).

· Отслеживание действий пользователей через приложения.

В целях противодействия перечисленным и другим угрозам, а также минимизации рисков используются различные меры и средства обеспечения безопасности мобильных технологий. Ниже перечислены наиболее часто применяющиеся из них:

1. Аутентификация, включая усиленный PIN (парольная защита устройства, приложений и данных), в т. ч. двухфакторная.

2. Шифрование данных на устройстве.

3. Удаленное управление мобильным устройством: удаление данных на устройстве, блокировка устройства, контроль, установка и удаление приложений, контроль настроек мобильного устройства.

4. Защита от вредоносного кода.

5. Криптографическая защита канала связи (на уровне устройства и/или приложений).

6. Настройка и установка политики безопасности в соответствии с требованиями организации.

7. Ведение черных/белых списков приложений и сайтов.

8. Определение и защита от взлома устройства (jailbreak для Apple iOS или rooting для Google Android).

9. Трассировка с использованием GPS/ГЛОНАСС.

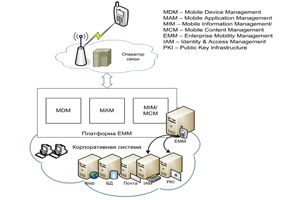

Реализация перечисленных и других мер и средств защиты и контроля осуществляется с использованием специализированных средств, которые развивались поэтапно. Эволюция средств управления и контроля мобильных технологий выглядит следующим образом: управление мобильными устройствами (Mobile Device Management, MDM) -> управление мобильными приложениями (Mobile Application Management, MAM) -> управление мобильными данными (Mobile Information Management, MIM или Mobile Content Management, MCM, что по сути одно и то же). В совокупности три перечисленные технологии управления (MDM, MAM и MIM/MCM) иногда обозначают как МхМ.

Следующий этап эволюции средств и систем управления мобильными технологиями — это стратегия Enterprise Mobility Management (EMM): управление корпоративными мобильными технологиями. Этот этап сейчас находится на пике развития.

ЕММ — это совокупность персонала обеспечения, процессов и технологий, предназначенных для управления комплексом мобильных устройств, беспроводных сетей и соответствующих сервисов для обеспечения мобильных операций в целях обеспечения бизнес-процессов организации. При этом обеспечение безопасности — лишь часть функций ЕММ. Цель ЕММ — интегрировать доступные мобильные технологии с задачами и процедурами выполнения бизнес-процессов организации.

Как правило, ЕММ включает комбинацию систем управления мобильными устройствами, приложениями и данными, а также их интеграцию с внутренней инфраструктурой организации: со службой каталогов, системой идентификации и управления доступом (Identity & Access Management, IAM), инфраструктурой открытых ключей (Public Key Infrastructure, PKI) и др.

В свою очередь, ЕММ является частью стратегии Unified Endpoint (Security) Management (UEM), т. е. унифицированного управления (безопасностью) совокупностью оконечных устройств организации. Она определяет политику и правила управления оконечными устройствами организации, включая мобильные устройства, ПК, серверы, устройства хранения данных и др. Но этот этап — дело ближайшего будущего.

Одна из критичных задач, которые необходимо решить при внедрении мобильных технологий в организации — хранение и распространение корпоративных приложений и обновлений к ним и ОС. Какое доверенное хранилище выбрать или создать? Основные варианты:

1. Создание корпоративного (ведомственного) хранилища приложений одним из следующих способов:

· Создание собственного хранилища с использованием средств разработки.

· Приобретение готовой системы MAM и установка хранилища внутри организации (ведомства) или у поставщика услуг PaaS.

Достоинства такого решения: обеспечение безопасности и соответствие корпоративным стандартам, возможность размещения собственных приложений. Недостатки: сложность и высокие финансовые затраты.

2. Использование для нужд организации (ведомства) существующих потребительских сервисов и хранилищ. Достоинства: простота, минимум финансовых затрат. Недостатки: риск раскрытия критичных данных, возможность использования приложений и данных в неслужебных целях.

3. Промежуточные варианты. Использование «доверенной третьей стороны», например, оператора мобильной связи.

Здесь можно провести аналогию с удостоверяющими центрами (УЦ) инфраструктуры открытых ключей: корпоративные (ведомственные) УЦ, публичные УЦ, «доверенная третья сторона», осуществляющая свою деятельность в соответствии с законодательством и на основании соответствующих разрешительных документов. В последнем случае с клиентом должно быть заключено Соглашение о качестве предоставляемых услуг (Service Layer Agreement, SLA) и Соглашение о конфиденциальности.

При выборе способа создания корпоративного (ведомственного) хранилища мобильных приложений необходимо ориентироваться на баланс выгоды и риска. С одной стороны — безопасность, контролируемость, минимизация риска при существенных затратах. С другой стороны — простота и удобство использования при увеличении рисков и снижении общего уровня безопасности.

При внедрении мобильных технологий организация должна определить: для кого (категории сотрудников) необходим мобильный доступ, к каким данным, зачем (цели и задачи) и откуда (например, в роуминге удаленный доступ должен быть запрещен). Перечисленные положения должны быть зафиксированы в политике мобильной безопасности.

Корпоративная политика мобильной безопасности — это набор положений и правил, определяющих использование и обеспечение безопасности мобильных устройств в корпоративной системе. Она должна быть утверждена руководством организации, обязательна к применению, доведена до сведения всех работников, использующих мобильные устройства, основываться на корпоративной (ведомственной) модели угроз. Однако многие организации не утруждают себя разработкой такой политики, что само по себе является угрозой информационной безопасности организационного характера.

Мобильные технологии следует рассматривать не как самостоятельное технологическое решение, но как часть бизнес-процессов организации. При этом мобильные технологии имеют специфические особенности, которые необходимо учитывать при их внедрении в организации. Ниже перечислены некоторые из них:

· Для мобильных технологий периметр контролируемой зоны отсутствует.

· Мобильные технологии влекут специфические риски и угрозы, имеют собственные приложения, средства управления, обеспечения безопасности и контроля.

· Как правило, действия корпоративных служб поддержки информационных технологий и обеспечения информационной безопасности отстают от темпов развития мобильных технологий.

· Пользователи, как правило, имеют опыт и собственные предпочтения к дизайну и правилам использования мобильных устройств и приложений.

· Пользователи (особенно VIP) хотят свободного доступа к корпоративным ресурсам и данным.

Перечисленные и некоторые другие «особенности», по отдельности или в сочетании, при определенных условиях могут являться угрозами национальной безопасности.

Подытоживая изложенное, можно сделать следующие выводы:

1. Мобильные технологии развиваются стремительными темпами, особенно в корпоративном секторе.

2. Внедрение мобильных технологий в корпоративном и государственном секторах влечет специфичные технологические и организационные риски и угрозы, а «стандартные» имеют свои особенности.

3. В части обеспечения информационной безопасности область применения и развития мобильных технологий в корпоративном и государственном секторах не регламентирована и практически не контролируется (исключение — СОРМ).

Как итог: в настоящее время принципы использования и виды мобильных технологий, особенно в корпоративном и государственном секторах, являются угрозой национальной безопасности.

Противодействием данной угрозе является создание национальной мобильной платформы. Цели:

· Разработка доверенных мобильных устройств, программного обеспечения и инфраструктуры для хранения и передачи критичных данных и голоса по беспроводным каналам связи.

· Реализация программы импортозамещения.

В числе компонентов данной платформы:

1. Руководящий или иной нормативный документ, определяющий требования и профили безопасности корпоративных мобильных платформ.

2. Доверенная аппаратная платформа.

3. Доверенная мобильная ОС, включающая встроенные (например, BlackBerry OS) или сторонние средства защиты информации от несанкционированного доступа (например, Samsung KNOX) и криптографические средства защиты информации (на уровне ядра ОС).

4. Доверенные мобильные приложения.

5. Доверенные системы управления и контроля уровня МхМ/ЕММ.

6. Доверенные хранилища и способы распространения приложений и обновлений к ним и ОС.

7. Регламент использования мобильных платформ в государственных, муниципальных и иных учреждениях, утвержденный регулятором и обязательный к исполнению. Может уточняться и дополняться регуляторами по направлениям деятельности.

Все или некоторые компоненты, перечисленные в пп.

В заключение: как ни банально это звучит, но даже самая долгая дорога начинается с первого шага. Пора в путь, чтобы не остаться на обочине.