Если до появления WannaCry беспокойство по поводу вирусов-вымогателей (ransomware) проявляли в основном специалисты по ИБ, то теперь, учитывая масштаб вызванных вирусом заражений и резонанс в прессе, сохранностью своих файлов и личных данных озаботились все пользователи. Напомним, на прошлой неделе от действий WannaCry пострадало несколько сотен тысяч пользователей из 150 стран, в т. ч. множество предприятий и государственных организаций.

WannaCry — далеко не единственная программа, которая занимается вымогательством денег. Одной из таких является Crysis (или Win32/Filecoder.Crysis). Первые данные о деятельности этой программы появились в прошлом году. Crysis — опасный зловред, который способен зашифровать все документы на всех доступных пользователю дисках, включая сетевые ресурсы. Известно, что данный экземпляр вируса оснащен мощными алгоритмами шифрования, что в большинстве случаев приводит к невозможности восстановления данных без применения специальных технических средств.

Количество пользователей, которые стали жертвами этого вируса, неизвестно. С большой долей вероятности можно предположить, что он продолжает охотиться за новой «добычей». Тем временем уже пострадавшим от действий Crysis повезло, пишет издание ZDNet. На форуме сайта BleepingComputer появилась информация, что пользователь под ником Lightsentinelon выложил на Pastebin (популярный сайт для хранения и общего использования текста, но его часто используют в качестве репозитория для размещения украденной информации) набор из 200 мастер-ключей для дешифровки зашифрованных Crysis файлов. Работоспособность ключей подтвердили как пользователи, опробовавшие их, так и специалисты нескольких ИБ-компаний.

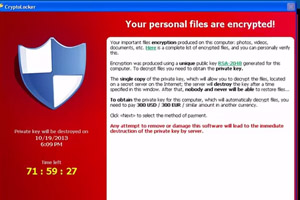

Ransomware можно отнести к наиболее опасному средству заражения — после проникновения на ПК жертвы оно шифрует файлы и требует выкуп. Информация об этом высвечивается на рабочем столе. Выкуп обычно требуется в биткоинах и может достигать нескольких тысяч долларов (в эквиваленте).

Очень часто для устрашения жертвы запускается обратный отсчёт времени, иногда после нескольких дней — если жертва не спешит уплачивать выкуп — его сумма может удвоиться. Если пострадавший решает расплатиться с мошенниками, ему «гарантируется» отсылка мастер-ключа, который поможет вернуть доступ к утраченной информации. Понятно, что работоспособность таких ключей, мягко говоря, вызывает сомнения, и, что ещё хуже — идущие на поводу мошенников жертвы ещё больше повышают аппетит ransomware-индустрии.

История WannaCry в этом случае показательна: хоть сумма, выплаченная жертвами зловреда не столь велика (302 платежа на сумму 126 742 долл.), поднятая вокруг него шумиха наверняка вдохновит «на подвиги» новых писателей кода ransomware.

Эксперты призывают к бдительности — атаки ransomware стают всё более изощрёнными, а их жертвами оказываются стратегически важные объекты. WannaCry, к примеру, поразил одно из медучреждений Национальной службы здравоохранения Великобритании и продолжает атаковать новые цели. Евгений Касперский недавно призвал государственные власти заняться сертификацией софта для медицинских учреждений — это исключило бы использование ими устаревшего или незащищенного ПО.

В настоящее время эксперты насчитали 386 образцов различных модификаций WannaCry. По данным американской компании KnowBe4, специализирующейся на кибербезопасности, общий ущерб от масштабной атаки с использованием вируса WannaCry составил 1 млрд. долл. Помимо этого ущерб включает в себя потерю данных, снижение производительности, судебные расследования, ущерб репутации и другие факторы.

Ранее ESET выпустила утилиту для проверки рабочих станций на предмет защиты от шифратора WannaCry и других вредоносных программ, распространяющихся с помощью эксплойта EternalBlue для уязвимости Microsoft Windows. Утилита проверяет список установленных обновлений безопасности и ищет патч MS17-010, закрывающий уязвимость. Компания также обновила бесплатную утилиту для восстановления данных, зашифрованных трояном-шифратором Crysis. Для борьбы с последним можно также воспользоваться инструментом KasperskyLab — RakhniDecryptor.