Это третий за год случай крупной вымогательской атаки, и вот что пока мы об этом знаем.

Новая волна ransomware ударила по ряду крупнокалиберных мишеней в России и Восточной Европе. Вымогатель под названием Bad Rabbit начал инфицировать системы во вторник 24 октября, и тот факт, что пострадавшие организации, похоже, были поражены одновременно, сразу же вызывает ассоциации с происшедшими в этом году эпидемиями WannaCry и Petya.

После первых известий об атаке возникло некоторое замешательство относительно того, что собой представляет Bad Rabbit. Однако теперь, когда первоначальная паника улеглась, есть возможность осмыслить происходящее поглубже.

1. Кибератака ударила по организациям в России и Восточной Европе. Жертвами вымогателя стали организации, находящиеся в России и Украине, а также небольшое число организаций в Германии и Турции. Исследователи компании Avast также обнаружили присутствие этого вредоноса в Польше и Южной Корее.

Занимающаяся кибербезопасностью российская компания Group-IB подтвердила, что в ее стране от шифровальщика пострадали по крайней мере три организации в сфере СМИ, хотя в сообщении российского агентства новостей «Интерфакс» сначала говорилось, что его системы подверглись «хакерской атаке», которая вывела из строя его онлайновые сервисы.

Другие организации восточно-европейского региона, в том числе Международный аэропорт Одессы и Киевский метрополитен, также заявили о том, что они стали жертвами кибератаки. При этом, когда начали поступать сообщения о заражениях Bad Rabbit, CERT-UA (Команда реагирования на компьютерные инциденты Украины) сообщила о «возможном старте новой волны кибератак на информационные ресурсы Украины».

На момент написания статьи было известно о примерно 200 инфицированных мишенях, и хотя это не была атака уровня WannaCry или Petya, она вызывает проблемы у пострадавших организаций.

«Судя по известным данным об уровне заражения, он довольно невысок по сравнению с распространенными штаммами», — отметил Якуб Кроустек, аналитик по вредоносному ПО из Avast.

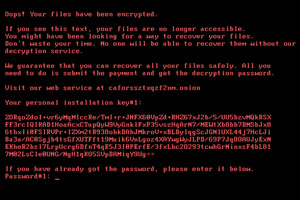

2. Это явное ransomware. Организации, имевшие несчастье стать жертвами атаки, быстро поняли, что с ними произошло, поскольку вредонос не скрывал своих целей — на экранах отображалось требование выкупа, гласившее, что файлы пользователя «больше не доступны» и «их никто не сможет восстановить без нашего сервиса дешифрования».

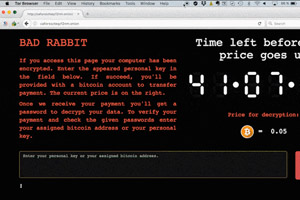

Жертвы перенаправлялись на платежную страницу в сети Tor, на которой присутствовал таймер обратного счета времени. При оплате в первые примерно 40 часов сумма платежа за расшифровку файлов должна была составить 0,05 биткоина, т. е. около 285 долл. В случае неуплаты выкупа до срока, когда счетчик достигнет нуля, сумма выплаты должна была возрасти, и пользователям предстояло потратить больше денег.

Средством шифрования служит DiskCryptor, легальное ПО с открытым исходным кодом, используемое для полного шифрования логических дисков. Ключи генерируются посредством CryptGenRandom и затем защищаются жестко закодированным публичным ключом RSA 2048.

3. Вредонос базируется на Petya в версии NotPetya. Если требование выкупа выглядит знакомым, это связано с тем, что оно почти совпадает с изображением на экране у жертв июньской атаки Petya. И это сходство не только косметическое — Bad Rabbit и Petya имеют также ряд общих внутренних элементов.

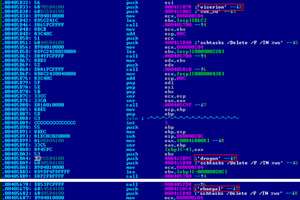

Анализ, проведенный исследователями Crowdstrike, установил, что

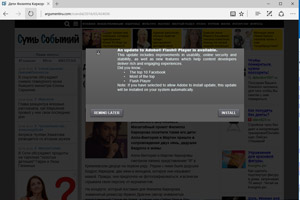

4. Он распространяется через фальшивое обновление Flash на скомпрометированных сайтах. Главным способом распространения Bad Rabbit является спровоцированная загрузка со взломанных веб-сайтов. Не используются никакие эксплойты, и вместо этого посетителям скомпрометированных сайтов (некоторые из которых были заражены еще с июня) сообщается, что им нужно установить обновление Flash. Конечно, это никакое не обновление Flash, а дроппер для инсталляции вредоноса.

Инфицированные вебсайты — большинство их расположено в России, Болгарии и Турции — компрометируются через JavaScript, внедренный в тело HTML или в один из их js-файлов.

5. Он может горизонтально распространяться по сетям ...

Во многом аналогично Petya, в запазухе у Bad Rabbit заготовлен грозный секрет — вредонос содержит SMB-компонент, позволяющий ему горизонтально перемещаться по инфицированной сети и распространяться без участия пользователей, говорят исследователи Cisco Talos.

Распространению Bad Rabbit помогает список простых комбинаций пользовательских имен и паролей, который может использоваться для прокладки пути вдоль сетей методом грубой силы. Список слабых паролей содержит ряд их обычных вариантов вроде простых комбинаций цифр или слова «password».

6. ... но не использует EternalBlue. При первом появлении Bad Rabbit высказывались предположения, что он, как и WannaCry, использует для распространения эксплойт EternalBlue. Но это, похоже, не так.

«В настоящее время у нас нет оснований думать, что для распространения инфекции был задействован эксплойт EternalBlue», — сообщил Мартин Ли, технический руководитель группы Security Research в Talos.

7. Он не проявляет неразборчивости. В результате атаки WannaCry жертвами шифровальщика стали сотни тысяч систем по всему миру. Но в случае Bad Rabbit непохоже, чтобы этот вымогатель инфицировал всех без разбора, и у исследователей складывается впечатление, что он заражает только избранные мишени.

«По нашим наблюдениям это была целенаправленная атака против корпоративных сетей», — сообщили исследователи Kaspersky Lab.

А исследователи ESET отмечают, что инструкции скрипта, внедренного в инфицированные веб-сайты, могут определять, интересен ли посетитель, и добавляют контент на страницу, если мишень признана подходящей для заражения.

Однако на данном этапе нет очевидных объяснений, почему специфическими мишенями атаки были выбраны медийные организации и инфраструктура в России и Украине.

8. Неясно, кто стоит за атакой. Неясно, кто и зачем распространяет этот шифровальщик, но сходство с Petya привело ряд исследователей к мысли, что Bad Rabbit исходит от той же группы злоумышленников — хотя это не помогает в поиске ни инициатора атаки, ни его мотивов, так как преступник, организовавший июньскую эпидемию, не был идентифицирован.

Отличительной чертой атаки является тот факт, что она затронула в основном Россию. В то же время киберпреступные организации Восточной Европы обычно избегают атак на «родную страну», и поэтому за этой атакой вряд ли стоит российская группа.

9. Вредонос содержит ссылки на «Игру престолов». Кто бы ни стоял за Bad Rabbit, это, похоже, поклонники «Игры престолов» — код вымогателя содержит ссылки на имена драконов Визерион, Дрогон и Рейгаль, фигурирующих в телесериале и в романе, на котором он основан. Стало быть, авторы кода не стараются отходить от стереотипа хакеров в образе гиков и нердов.

10. Вы можете защититься от заражения. На данном этапе неизвестно, можно ли раскодировать зашифрованные Bad Rabbit файлы, не согласившись на уплату выкупа, хотя исследователи говорят, что жертвам атаки не следует платить деньги, так как это только способствует росту числа вымогательских программ.

Ряд поставщиков средств безопасности заявляет, что их продукты защищают от Bad Rabbit. Однако тем, кто хотел бы застраховаться от возможного попадания под атаку, Kaspersky Lab рекомендует заблокировать исполнение файлов с именами C:\Windows\infpub.dat и C:\Windows\cscc.dat, чтобы предотвратить инфекцию.