Обзор

Выпущенный фирмой ISS инструмент для NT способен переустанавливать TCP/IP-сеансы, но в плохих руках может представлять опасность

Версия для Windows NT продукта RealSecure фирмы Internet Security Systems (ISS) дает сетевым администраторам потрясающий инструмент для надзора за их TCP/IP-сетями. Тестовый центр PC Week Labs исследовал бета-версию RealSecure, которая вышла в середине июля, и нашел ее способной обнаруживать атаки множества типов, включая SATAN-сканирование, SYN-потоки и ping-бомбы.

Нам также удавалось переустанавливать TCP/IP-сеансы - эта возможность полезна для предотвращения попыток сотрудников “вломиться” на другие машины или обратиться к запрещенным Web-узлам. Хотя в тестируемой нами бета-версии возможность обнаружения атак в сетях на базе ОС Windows отсутствовала, представители ISS заявили, что окончательная версия сможет декодировать трафик Common Internet File System/Samba корпорации Microsoft в сетевых средах на базе Windows.

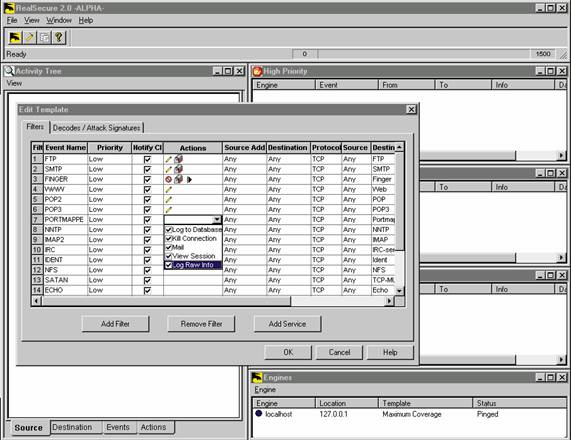

Интерфейс конфигурирования для настройки средств фильтрации и оповещения в RealSecure хорошо спроектирован и прост в использовании

Главным конкурентом RealSecure является SessionWall-3 фирмы AbirNet - продукт, простой в использовании и адекватно решающий задачу мониторинга TCP/IP-сетей. Однако SessionWall-3 не столь хорош при распознавании хакерских вторжений и к тому же дороже. В стоимость RealSecure ($4995) входит одиночная бессрочная лицензия, в то время как цена SessionWall-3 - $4950 за 800 одновременных TCP-сеансов.

Мощь, заложенная в RealSecure, имеет и отрицательную сторону, поскольку она может позволить враждебному пользователю переустанавливать все TCP/IP-соединения компании, останавливать процессы скачивания и HTTP-запросы, а также “украсть” любое незашифрованное пользовательское имя и пароль, передаваемые через TCP.

Чтобы предотвратить нелегальное использование RealSecure, ISS разработала систему программных ключей. Приобретая RealSecure, администраторы предоставляют ISS диапазон IP-адресов, которые планируются для мониторинга, и получают программный ключ для помещения его в рабочий каталог RealSecure.

Хотя такая система обеспечивает доступ ISS к информации о всех пользователях RealSecure и может проследить каждое нелегальное вхождение, администраторам все-таки необходимо проявлять крайнюю осторожность для предотвращения неавторизованного внутреннего доступа к RealSecure. Также следует помнить, что добавление к сети новых IP-адресов требует обращения к ISS для получения дополнительных программных ключей.

Кроме того, несмотря на то что RealSecure основан на технологии “обнюхивания” (sniffer) пакетов, не стоит рассматривать его в качестве замены реализующим эту технологию аппаратным средствам, так как он декодирует только сетевые протоколы TCP/IP.

Отразить вторжение!

Инсталляция RealSecure на компьютере NetServer E40 компании Hewlett-Packard (200 МГц процессор Pentium Pro с 128 Мб ОЗУ под управлением ОС Windows NT Server 4.0) прошла быстро, хотя у нас возникла проблема при попытке заставить RealSecure работать с сетевой платой EtherLink 3 корпорации 3Com, поскольку для RealSecure требуется сетевая плата, поддерживающая смешанный режим, чтобы он мог полностью просматривать сетевые пакеты. Установив другую сетевую плату - Pro 100B корпорации Intel, - мы оказались полностью готовы к мониторингу.

По одному за раз

Нас разочаровала неспособность RealSecure поддерживать множественные экземпляры механизмов защиты на хост-компьютере, оснащенном несколькими сетевыми платами. Это не позволяет реализовать на одном хосте более одной стратегии безопасности, независимо от числа имеющихся сетевых интерфейсов.

Эталонный тест Web Bench, предназначенный для испытания пропускной способности Web-сервера, не показал потери производительности из-за запуска механизма RealSecure на нашей тестовой системе - Fast Ethernet.

Мы проводили тесты безопасности, подключив механизм RealSecure к 10 Мбит/с Ethernet-сети с шестью Windows 95-клиентами и двумя серверами, работающими под управлением Linux и NT4.0. RealSecure смог обнаружить и отразить атаку FTP Root с одного из клиентов, переустановив его TCP-соединение. Так же успешно фильтровались и переустанавливались все Telnet-сеансы от клиентов или к ним.

Хотя на нас произвела впечатление способность RealSecure обнаруживать сетевые атаки на базе Unix, мы были удивлены тем, что RealSecure не обнаружил WinNuke-атаку, запущенную Windows 95-хостом. Представители ISS утверждают, что такая возможность будет включена в окончательный продукт.

RealSecure работает на множестве Unix-платформ, а теперь и на NT 4.0, но нам бы хотелось иметь интерфейс Windows 95, с помощью которого можно было бы контролировать механизмы защиты с Windows-клиентов, отличных от NT. Кроме того, у RealSecure отсутствует возможность проверки удаленного механизма RealSecure с невыделенного RealSecure-хоста, а такое средство могло бы пригодиться администраторам глобальных сетей.

Идя по следу

RealSecure выдает полную информацию о клиентской и серверной активности в виде ниспадающего списка, напоминающего Windows Explorer, компонент ОС NT. Интерфейс конфигурирования для настройки средств фильтрации и оповещения в RealSecure также отличается хорошим дизайном.

Информация журнала регистрации событий RealSecure (доступная в виде ODBC-совместимой БД) оказалась полезной, позволив нам просматривать в виде упорядоченных по времени данных о сети и те хост-компьютеры, с которых предпринимались попытки нарушения сетевой защиты.

Наконец, RealSecure может извещать сетевых администраторов об атаках по электронной почте, освобождая их от обязанности непрерывного слежения за функционированием сети.

Кен Уолд (для PC Week Labs)