Сотрудники PC Week Labs пытаются понять, чем объясняется столь теплый прием, оказанный технологии фирмы Trusted Information Systems производителями средств криптозащиты

Компаниям, имеющим дело с технологиями шифрования, приходится учитывать и негативные моменты, связанные с их использованием: данные могут оказаться закрытыми не только для чужаков. Если ключ, необходимый для расшифровки информации, окажется утерян или разрушен (например, вследствие сбоя жесткого диска), с информацией придется проститься, и, может быть, навсегда. Поэтому резервные копии ключей должны храниться не менее бережно, чем самые священные реликвии.

Технология RecoverKey, предложенная фирмой Trusted Information Systems (TIS), оказалась очень удобным решением проблемы и на глазах превращается в стандарт де-факто. Все, что требуется от пользователя, - сделать еще одну копию ключа и поместить ее в сейф вместе с зашифрованным файлом.

Эта защищенная тремя патентами схема не только предотвращает случайную потерю данных, но и соответствует требованию американского правительства обеспечить возможность расшифровки любого файла по постановлению компетентных органов. В частности, применение этой технологии позволяет производителям ПО шифрования получать разрешение на экспорт своих продуктов, использующих самые совершенные алгоритмы.

Технология RecoverKey, обеспечивающая извлечение данных из зашифрованных файлов, электронных писем и с криптозащищенных дисков, доступна производителям ПО и комплексного оборудования (OEM-партнерам), и они могут встраивать ее в свои продукты. ПО RecoverKey CSP (Cryptographic Service Provider), предоставляющее тем, кто работает на ПК под Windows, возможность использовать механизм RecoverKey, поступило в продажу этой осенью.

В список производителей ПО обеспечения безопасности, принявших решение о встраивании RecoverKey в свои средства шифрования, входят IBM, Hewlett-Packard, McAfee Associates, Entrust Technologies, FTP Software и ряд других фирм. TIS стала первой компанией, получившей разрешение на экспорт средств шифрования, использующих такие мощные алгоритмы, как Triple DES (Data Encryption Standard) и RC4 со 128-битным ключом.

Не спускайте глаз со своих ключей

В чем же преимущество RecoverKey? Чтобы понять это, необходимо обратиться к истории развития технологии криптозащиты.

Простейшая форма криптозащиты - симметричное шифрование. В этом случае как для шифрования, так и для расшифровки сообщения используется один и тот же ключ (код). Чем он сложнее, тем надежнее защита. Распространенные примеры применения данной технологии - алгоритмы DES и Triple DES.

Хотя симметричное шифрование используется уже многие века, оно страдает серьезным недостатком, связанным с хранением и передачей ключей. Как передать ключ (называемый сеансным) другому лицу и обеспечить его надежное хранение на обоих концах связи? С увеличением числа пользователей системы этот недостаток становится все более заметным.

Асимметричная технология шифрования решает эту проблему введением двух ключей: закрытого и открытого. Открытый ключ может распространяться совершенно свободно без всяких нежелательных последствий. Хранить от посторонних глаз необходимо только закрытый ключ. Сторона A шифрует свое сообщение для стороны B с использованием полученного от нее открытого ключа, а для расшифровки такого сообщения у B есть закрытый ключ. Возможна и иная схема. Сторона A шифрует сообщение для стороны B своим закрытым ключом, а B расшифровывает его с помощью опубликованного A открытого ключа. При этом сторона B уверена в том, что сообщение пришло именно от A.

Недостаток подобного способа шифрования - значительные вычислительные затраты, обусловленные как особенностями самих алгоритмов, так и большой длиной ключа. Чем сообщение длиннее, тем больше требуется времени на его расшифровку, и случается, что применить эту систему для защиты длинных сообщений невозможно.

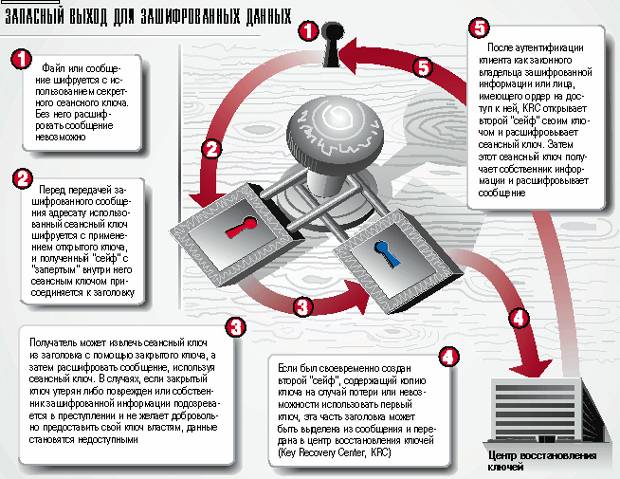

В качестве паллиативного решения большинство современных систем криптозащиты используют в тех или иных сочетаниях как симметричные, так и асимметричные технологии шифрования. Например, для шифрования сообщения можно применить симметричный алгоритм DES, а использованный при этом сеансный ключ зашифровать по асимметричной схеме и передать адресату в заголовке основного сообщения.

Получатель, используя имеющийся у него закрытый ключ, извлекает из заголовка сеансный ключ, а затем с его помощью дешифрует остальное сообщение. Таким образом, переданное сообщение содержит одновременно и полезную информацию, и “сейф”, в котором хранится ключ к ней, подобно тому, как риэлтер хранит ключ от дома, продажей которого он занимается, в закрепленном на его стене сейфе.

Ну а теперь-то все хорошо? Не совсем, поскольку, если ключ от “сейфа” будет утрачен или единственное лицо, имеющее доступ к ключам, уйдет в отпуск, то и сеансный ключ, и зашифрованные с его помощью данные станут недоступными.

Clipper не пройдет

В довершение всего правительству США не нравится, когда кто-либо шифрует свои данные с помощью ключа длиной более 56 бит, несмотря на то что за границей технологии подобного класса широко применяются. Причина в том, что государство всегда желает иметь возможность расшифровать любые данные, когда это нужно, например, для поимки преступника (если, конечно, получено соответствующее постановление суда).

Разрешить обозначившееся противоречие должен был микропроцессор Clipper, разработанный при государственной поддержке, однако подобное решение удовлетворяло в основном государство, а не собственников конфиденциальной информации. В устройство был встроен аппаратный “черный ход”, воспользовавшись которым можно расшифровать любое сообщение, зашифрованное с помощью конкретной микросхемы Clipper (все микросхемы уникальны). Будучи разновидностью схемы, предусматривающей хранение запасного ключа у доверенного третьего лица, эта технология предоставляла государству все закрытые ключи, использованные кем-либо в прошлом, применяемые в настоящем и те, которые, возможно, будут употребляться в будущем. На большинство людей подобные системы производят устрашающее впечатление, невзирая на предлагаемые юридические гарантии.

В сущности, предоставление закрытого ключа кому бы то ни было всегда связано с определенным риском, поскольку его обладатель получает возможность подделать цифровую подпись и отправить подложное сообщение от имени законного владельца.

Технология RecoverKey делает ключ доступным для законной власти и в то же время сводит на нет риск утраты ключа его законным владельцем путем помещения резервной копии сеансного ключа во второй “сейф”. Этот сейф может быть вскрыт только средствами центра восстановления ключей (Key Recovery Center, KRC), находящегося под контролем либо самой заинтересованной организации, либо третьего лица. В любом случае эта резервная копия позволяет избежать аварийных ситуаций без издержек метода Clipper.

Для примера можно привести следующий сценарий использования технологии RecoverKey. Обладающая законными правами сторона (владелец ключа или лицо, имеющее соответствующее постановление суда) передает в KRC только второй “сейф” - часть заголовка сообщения, оставляя при себе все зашифрованные данные. Представитель KRC вскрывает “сейф” своим ключом. Информация остается всегда в безопасности в руках своего законного владельца, а извлеченный из “сейфа” сеансный ключ уникален для каждого сообщения.

Представьте себе, например, что некая компания по производству Грандиозных Идей упаковала описание важнейших элементов конструкции своего нового продукта в файл, зашифрованный с помощью ключа, доступ к которому имеют только три человека. Один из них, чем-то обиженный, уничтожает набор ключей и переходит на работу в конкурирующую фирму.

К счастью, каждый заголовок файла содержит вторую копию сеансного ключа. У компании остается возможность передать “сейф” с этой копией в KRC (по каналу, защищенному отдельной системой шифрования с открытым и закрытым ключами). Убедившись в аутентичности запроса, сотрудники KRC извлекают запасной ключ и передают его счастливой компании, которая вновь получает доступ к своим зашифрованным проектам.

Преимущество RecoverKey в том, что никакая третья сторона не располагает дубликатом закрытого ключа и ни на каком этапе работы схемы фирме не приходится передавать свою конфиденциальную информацию в чужие руки. Теперь и государственные органы США отдают предпочтение RecoverKey перед Clipper, учитывая, что эта технология в глазах общественности более приемлема для использования.

CSP

Согласно меморандуму президента США от 1 октября 1996 г. и его же распоряжению за № 13026 любое средство шифрования, независимо от мощности используемых алгоритмов и длины ключей, можно экспортировать при условии, что в него встроен механизм восстановления ключей. Как только данное распоряжение было опубликовано, производители ПО бросились разрабатывать собственные методы восстановления ключей, но несколько крупных производителей решили применить предложенный TIS алгоритм RecoverKey.

В настоящее время TIS готовит коммерческий вариант модуля CSP - библиотеку динамической компоновки для Windows-приложений. Модуль реализует технологию RecoverKey и предназначается для интеграции с любыми пакетами криптозащиты, поддерживающими интерфейс прикладного программирования Crypto API корпорации Microsoft.

В таком приложении появляется кнопочка “Recover”, которую можно нажать, если не удается расшифровать сообщение обычным способом. После этого автоматически будет запущен процесс регистрации в KRC, туда будут переданы заголовок неподдающегося расшифровке сообщения и аутентификационный код, и KRC пришлет сеансный ключ, с помощью которого ваше приложение расшифрует-таки сообщение.

В ближайшие месяцы такие CSP уже начнут появляться в продаже. Стали предлагать свои услуги и соответствующие центры при компаниях TIS и SourceKey, а TIS поставила необходимое ПО ряду пользователей в США, а также полудюжине компаний за пределами страны. Хотя большинство компаний, очевидно, будут пользоваться услугами внешних KRC, любая организация может основать и свой собственный центр. Кроме того, можно ожидать, что в ПО криптозащиты будут реализованы более мощные алгоритмы шифрования, поскольку теперь появляется реальная перспектива получить разрешение на их экспорт.

TIS, будучи одновременно производителем популярного ПО брандмауэра Gauntlet, планирует применить в нем RecoverKey. Это позволит компаниям контролировать проходящий через брандмауэры криптозащищенный трафик и быть уверенными в том, что данный вид коммуникаций используется в соответствии с принятыми в компании правилами.

Кен Филлипс (для PC Week Labs)

С Кеном Филлипсом можно связаться по Web-адресу: kenp@alpinet.net.