Дэйв Козюр

При том количестве производителей, которые предлагают сегодня свои решения для организации виртуальных частных сетей (Virtual Private Network, VPN), неудивительно, что сетевым администраторам порой бывает нелегко разобраться, что же такое представляют собой эти самые VPN и как использовать вместе с ними различные имеющиеся продукты.

По мере того как на рынке появляется все больше и больше ПО для поддержки VPN, администраторы все активнее подключаются к поискам Святого Грааля совместимости, основанной на стандартах. Проблема состоит в том, что “граалей” может оказаться больше одного.

Говоря упрощенно, VPN на базе Internet используют открытую распределенную инфраструктуру всемирной сети Internet в качестве замены выделенных линий или постоянных виртуальных каналов протокола frame relay для передачи данных между узлами компании.

Распространенность протоколов

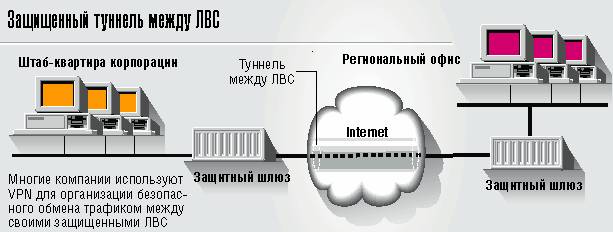

По последним данным, существует четыре различных протокола, используемых для создания VPN на базе Internet: PPTP (Point-to-Point Tunneling Protocol - туннельный протокол “точка - точка”), L2F (Layer 2 Forwarding - протокол продвижения пакетов на втором уровне), L2TP (Layer 2 Tunneling Protocol - туннельный протокол второго уровня) и IPSec (IP Security Protocol - протокол, обеспечивающий шифрование пакетов протокола IP). Одна из причин такого многообразия заключается в том, что для некоторых компаний VPN оказываются заменой серверам удаленного доступа; с их помощью мобильные пользователи и офисы филиалов подключаются к защищенной корпоративной сети через своих местных поставщиков услуг доступа в Internet. Для других же VPN служит средством обмена трафиком между локальными сетями по защищенным туннелям в Internet (см. рисунок).

Эта двойственность отражается и в спектре применяемых протоколов VPN: PPTP, L2F и L2TP предназначены для VPN удаленного доступа, а IPSec - для связи между локальными сетями.

Одним из первых протоколов, примененных для организации VPN на базе Internet, стал PPTP, разработанный фирмой Ascend Communications, корпорацией Microsoft и рядом других производителей продуктов для VPN с удаленным доступом. Он пользуется весьма широкой популярностью благодаря тому, что Microsoft обеспечила его поддержку в службе Routing and Remote Access Server for Windows NT Server 4.0 и включила клиентский компонент PPTP в состав комплекта модернизации для Windows 95.

Превращение PPTP в формальный стандарт маловероятно, однако уже то, что Microsoft включила клиентское ПО PPTP в состав Windows 98, гарантирует ему активную жизнь по крайней мере еще в течение нескольких лет.

PPTP присущ ряд существенных ограничений. Например, он не поддерживает ни мощных средств шифрования данных, ни схем аутентификации пользователей с применением генераторов паролей.

Протокол L2F также явился на свет на заре разработки концепции VPN на базе Internet - в значительной мере усилиями фирмы Cisco Systems. Подобно PPTP, он разрабатывался в качестве протокола организации туннеля для обмена трафиком между машиной удаленного пользователя и вычислительным центром компании.

Одно из основных различий между PPTP и L2F обусловлено тем, что L2F-туннели не требуют обязательного использования сетей протокола IP - они могут опираться и на другие носители, включая сети протоколов frame relay или ATM.

L2F, так же как и РРТР, использует для аутентификации удаленного пользователя протокол PPP, однако в дополнение к этому он поддерживает также протоколы TACACS+ и RADIUS. Еще одно отличие L2F от PPTP состоит в том, что организованные с его применением туннели способны поддерживать более одного соединения одновременно.

L2TP, разработку которого ведет специальная рабочая группа организации Internet Engineering Task Force, является одновременно прямым наследником и PPTP, и L2F. В нем должны быть устранены недостатки обоих предшественников, и его в конечном итоге ждет утверждение в качестве стандарта IETF.

Как и PPTP, L2TP использует PPP для организации защищенных туннелей для доставки информации по удаленным соединениям через Internet. Однако L2TP определяет свой собственный протокол туннелирования, основанный на опыте применения L2F. Продолжаются работы над механизмами транспортировки трафика L2TP по сетям пакетных протоколов, таких, как X.25, frame relay и ATM, в результате чего он должен стать еще более универсальным. Для усиления криптозащиты данных L2TP использует заимствованные из IPSec методы шифрования.

Протокол IPSec был разработан в рамках усилий по созданию средств защищенной передачи пакетов для IPv6, протокола IP следующего поколения. Теперь, однако, он может применяться и в сетях IPv4. Хотя запросы на комментарии (Request For Comments, RFC), описывающие протоколы IPSec, публикуются IETF уже с середины 1995 г., их спецификации до сих пор продолжают совершенствоваться по мере выхода на рынок все новых и новых продуктов.

Один из вопросов, на решение которого ушло более года, - выбор способа обмена сеансными ключами, используемыми для шифрования данных, и их администрирования. Теперь наконец согласие по этому вопросу в основном достигнуто - схема ISAKMP/Oakley (известная также под названием IKE, или Internet Key Exchange - обмен ключами по Internet) готовится к утверждению в качестве стандарта IETF. Практические испытания на совместимость, проведенные в прошлом году в вычислительной системе биржи Automotive Network Exchange, сыграли важную роль в выявлении требующих решения вопросов.

IPSec определяет два заголовка в составе IP-пакета, используемых системами аутентификации и шифрования: AH (Authentication Header - заголовок аутентификации) и ESP (Encapsulating Security Payload - заголовок протокола безопасного закрытия содержания).

Спецификация IPSec предусматривает применение AH и ESP к IP-пакету двумя способами. В транспортном режиме аутентификации и шифрованию подвергается только сегмент IP-дейтаграммы, относящийся к транспортному уровню. А в режиме туннелирования аутентификация и шифрование распространяются на весь пакет.

В некоторых случаях может быть оправданно применение транспортного режима, однако режим туннелирования IPSec обеспечивает более мощную защиту против определенных видов модификации или перехвата пакетов в Internet.

Стандарты и рынки

При выборе протокола VPN сетевому администратору необходимо обратить особое внимание на три основных вопроса: тип VPN (удаленного доступа, связи между ЛВС или смешанного типа), необходимую степень защищенности данных, а также на то, предполагается ли поддерживать VPN собственными силами или воспользоваться услугами внешней организации.

Компаниям, нуждающимся в VPN с удаленным доступом, следует присмотреться к продуктам, поддерживающим протокол PPTP и приходящий ему на смену протокол L2TP.

Хотя основным PPTP-продуктом на рынке остается ОС Windows NT Server, версия Windows NT 4.0 рассчитана на применение лишь в небольших масштабах (менее 100 пользователей VPN протокола PPTP). Версия NT 5.0 будет предлагать аналогичные возможности, быть может, с поддержкой дополнительно еще протоколов L2TP и IPSec.

Несмотря на то что спецификация L2TP еще не стала официальным стандартом, она достаточно близка к своей окончательной форме, так что производители предлагают поддерживающие ее продукты уже сейчас. Первыми такими продуктами станут серверы протокола L2TP и брандмауэры (некоторые из них уже коммерчески доступны), однако появления клиентских компонентов, использующих все преимущества L2TP, видимо, придется ждать несколько дольше.

Продукты, основанные на IPSec, предназначаются в основном для связи между ЛВС через Internet (протокол, как правило, реализуется аппаратно в брандмауэрах, маршрутизаторах и других устройствах, обеспечивающих шифрование трафика сразу для всей ЛВС); вместе с тем они обычно дополняются также программным клиентским компонентом IPSec, который может быть установлен на блокнотной или настольной машине удаленного пользователя для доступа в корпоративную VPN.

Однако, поскольку IPSec не описывает стандартного способа аутентификации пользователей, производителям приходится изобретать свои собственные решения. Будущие версии IPSec, по всей вероятности, будут усовершенствованы в этом отношении, но до тех пор ПО для удаленных клиентов останется жестко привязанным к модификации того или иного конкретного производителя.

Сетевому администратору, выбирающему между различными IPSec-продуктами для создания VPN, необходимо выяснить, какие из заголовков ими поддерживаются. К сожалению, спецификация IPSec не требует обязательной поддержки одновременно и AH, и ESP. Поэтому некоторые производители ограничиваются поддержкой только AH, что может означать для многих компаний недостаточно высокий уровень обеспечения безопасности.

К тому же не все производители поддерживают транспортный режим и режим туннелирования одновременно.

По всей видимости, в ближайшей перспективе, по крайней мере в нынешнем году, лучше придерживаться стратегии опоры на продукты одного производителя. Дополнительные сведения о совместимости IPSec можно найти по адресу: www.aiag.org/anx.

При выборе VPN-продуктов важно заранее правильно определить, какой уровень обеспечения безопасности необходим для передачи данных по виртуальной частной сети. Например, протокол PPTP опирается на сравнительно слабые средства защиты, описанные стандартом PPP, тогда как L2TP позволяет использовать не только предусматриваемое PPP шифрование, но и намного более мощную защиту, предлагаемую IPSec.

Конечно, обеспечение более надежной безопасности несет с собой дополнительные заботы для администратора, поскольку предусмотренные IPSec схемы администрирования ключей требуют осуществления периодической смены текущего используемого ключа (для повышения безопасности) и выполнения операций по верификации цифровых сертификатов в соответствующих центрах (если такие сертификаты используются) вручную (тогда как все это следовало бы автоматизировать). 4

Писатель и консультант Дэйв Козюр работает в Рестоне (шт. Виргиния). Его книга Building and Managing Virtual Private Networks (“Построение и администрирование виртуальных частных сетей”) должна выйти в издательстве John Wiley and Sons нынешней осенью. С ним можно связаться по адресу: drkosiur@ix.netcom.com.