| Несмотря на то, что о проблеме Ransomware (вредоносов-шифровальщиков) написано уже много статей, проблема … |

| Сегодня часто можно видеть статьи с описанием всевозможных рисков информационной безопасности, проблем … |

| Сегодня смартфоны и планшеты получили бурное развитие и в некоторых компьютерных изданиях всерьез … |

| Как только ссылка на фишинговый сайт передана с помощью мошеннической рассылки, первые посетители сайта, как … |

| Новое вредоносное программное обеспечение Tox позволяет потенциальным злоумышленникам создавать свое … |

| Сегодня особую актуальность приобрели различные атаки на аутентификацию на сайтах. Это и перехват … |

| Смартфоны и планшеты все чаще и шире применяются в нашей жизни. Не только как персональные … |

| Насколько нужно волноваться о вредоносном программном обеспечении, уничтожающем данные на вашем компьютере … |

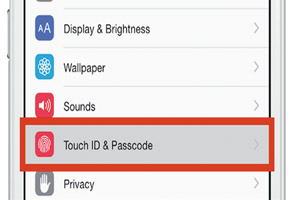

| Как показывают аналитические отчеты, приблизительно 33% владельцев смартфонов никогда не устанавливали … |

| В то время как ФБР в США предупреждает об опасности использования шифрования обычными … |