Индустрия переходит от автоматизации процессов к автоматизации принятия решений и гиперкастомизации, пишет на портале The New Stack Рампракаш Рамамоорти, руководитель направлений искусственного интеллекта и блокчейна в компаниях ManageEngine и Zoho.

Хотя в последние несколько лет большие языковые модели (LLM) стали легкодоступными, их проникновение в ИТ-сектор было минимальным. Мы видели успешное внедрение моделей генеративного ИИ (GenAI) в SaaS-решения и такие области, как справочные службы; однако успешная интеграция GenAI в ПО для обеспечения безопасности была немногочисленной и редкой.

Вообще говоря, перепрофилировать LLM для работы в сфере безопасности не так-то просто. LLM оптимизированы для работы с естественным языком; они не могут сразу понять или обработать такие элементы безопасности, как пакеты данных сетевого трафика, журналы, оповещения и графы знаний.

Чтобы создать эффективную интеграцию GenAI в сферу безопасности, необходимо внедрить специализированный фундаментальный ИИ для рабочих ИТ-процессов.

Эффективность моделей ИИ

Недавняя тенденция к более эффективному построению моделей, а не к масштабированию любой ценой, является естественным развитием инструментов GenAI в корпоративном пространстве. Несмотря на всю шумиху вокруг LLM, не каждая бизнес-проблема требует

Правильно подобранный размер моделей позволяет свести вычисления к минимуму, что предотвращает перекладывание расходов на плечи клиентов. В процессе выбора правильного размера важно учитывать, где находятся болевые точки ваших клиентов.

Агентный ИИ и контекстные интеграции

Во-первых, шумиха вокруг агентного ИИ вполне оправдана. Во-вторых, наиболее эффективными инструментами ИИ являются те, которые пользователи даже не замечают, а этого можно добиться с помощью контекстных интеграций между приложениями.

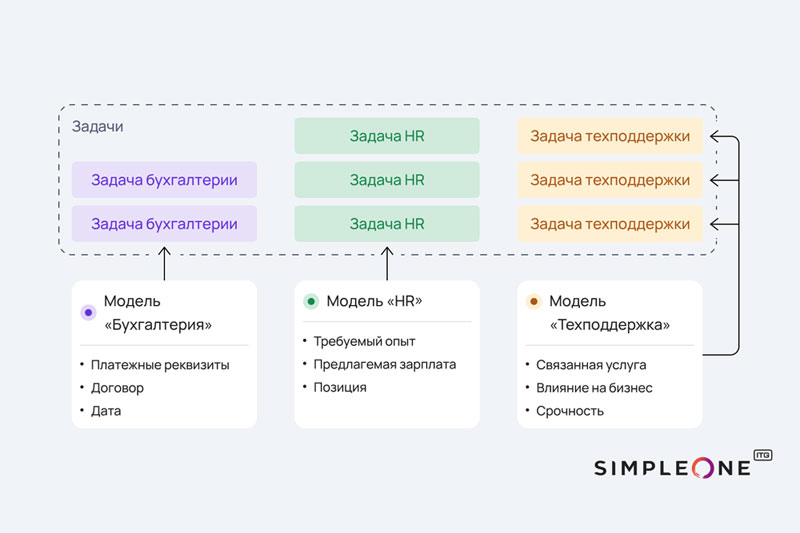

Сочетание механизмов рассуждений — моделей GenAI, которые объясняют свои выводы, — с конкретными данными и контекстом позволяет добиться бóльших результатов. Агенты могут эффективно собирать данные в режиме реального времени через API и базы данных; они могут фильтровать и сортировать эти данные, контекстуализировать их, а затем автоматизировать рабочие процессы. Конечно, в ИТ-среде у нас есть место для множества различных агентов для различных рабочих процессов.

Сочетание правильно подобранной LLM со специализированными моделями для ИТ

Хотя LLM оптимизированы для работы с естественным языком и испытывают трудности с отслеживанием метаинформации и пониманием пакетов данных сетевого трафика, их можно правильно подобрать и объединить со специализированными моделями для рабочих ИТ-процессов, чтобы обеспечить бóльшую ценность для безопасности и ИТ-операций.

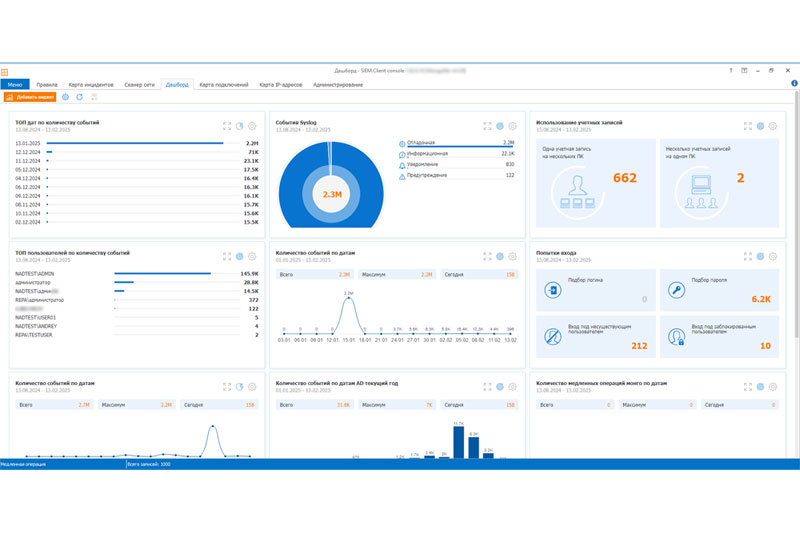

Безопасность. Давайте рассмотрим пример из области безопасности, чтобы увидеть это на практике противодействия фишингу. Организация может использовать модель машинного обучения для обнаружения аномалий в почтовом трафике на основе исторических закономерностей и динамических пороговых значений. Эта модель МО для обнаружения аномалий в сочетании с моделью на основе дерева решений (которая ищет переменные в заголовках электронной почты для определения контекста) подтверждает потенциально подозрительное письмо.

В этот момент малая языковая модель (SLM) оценивает «призыв к действию» в тексте подозрительного письма. Агенты ищут ссылки в письме и отбирают их для дальнейшей обработки. Затем модель обнаружения фишинга просматривает информацию о домене, веб-заголовки и другие переменные; вложения проверяются на наличие вредоносных программ в «песочнице»; и, наконец, модель на основе дерева решений делает вывод о подозрительности письма.

ИТ-операции. Такая специальная стратегия может быть использована и в ИТ-операциях для оптимизации затрат на серверы без ущерба для обслуживания клиентов. Организации могут создать динамическую систему управления затратами на ИТ-операции, используя LLM подходящего размера вместе с графами причинно-следственных знаний и специальными моделями для ИТ.

Например, организация может использовать модель MО для прогнозирования спроса (путем анализа шаблонов использования и данных о трафике реального времени). Эта MО-модель может предложить сократить объем ресурсов и избежать их избыточного предоставления, что позволит организации сэкономить на расходах на облако, сохранив при этом хороший пользовательский опыт.

Статистические модели MО также могут указывать на то, что в ИТ-системе назревают проблемы. Такие модели MО работают в сочетании с графами знаний, построенными по всей ИТ-инфраструктуре (с причинно-следственными связями, изученными в течение времени). Агент, рассуждающий в режиме реального времени, может помочь ИТ-инженерам интерпретировать граф знаний.

Использование деревьев решений с адаптивными пороговыми значениями и агентов, отслеживающих операционные процессы, анализирующих данные в реальном времени, обобщающих выводы и дающих рекомендации, позволит вашей организации сэкономить деньги, сократить MTTR и повысить общую бизнес-ценность.

Использование Open Source-моделей и сохранение данных в вашей экосистеме

При создании специализированных ИИ-моделей для ИТ важно обеспечить надежный уровень управления. Разумеется, это легче всего сделать, если вы владеете всем технологическим стеком. Имея контроль над всеми слоями стека, вы не зависите от третьих сторон, а все данные остаются в экосистеме вашей компании.

Если вы решите строить на основе самодостаточных Open Source-моделей, таких как DeepSeek, LLaMA, Qwen или Mistral AI, ваши данные никогда не будут покидать вашу базу данных. Опять же, поскольку вы владеете всем стеком, контекст вашей организации остается в экземпляре вашей организации. Чувствительные данные никогда не будут переданы вовне, а разрешения безопасности позволят сохранить контекстную информацию в вашей собственной среде.

Используя генерацию с расширенным поиском (RAG) с LLM, не содержащими клиентских данных, вы можете гарантировать, что конфиденциальность данных ваших клиентов будет защищена. Такой подход гораздо лучше, чем применение базовых моделей с публичными фидами или анонимизированными клиентскими данными.

Проще говоря: с точки зрения безопасности, если вы владеете всем технологическим стеком, агенты становятся отличным органичным дополнением — не только к уровню разрешений, но и к уровню поиска, а также к другим уровням доступа, таким как управление идентификацией и доступом (IAM) и управление привилегированным доступом (PAM).

В целом, инструменты ИИ должны всегда работать с данными, которые уже есть в вашей защищенной сети; все разрешения должны соблюдаться, а каждый вызов, сделанный агентами, должен быть проконтролирован.

Основные выводы

При внедрении инструментов GenAI в рабочие ИТ-процессы компаниям следует ориентироваться на специализированные решения, основанные на использовании агентов.

Мы как отрасль переходим от автоматизации процессов к автоматизации принятия решений и гиперкастомизации. При этом мы должны тратить правильное количество денег на вычисления, держать всю обработку данных в защищенных средах и уделять первостепенное внимание конфиденциальности данных клиентов. Лучше всего этого можно добиться с помощью специализированных моделей ИИ для рабочих ИТ-процессов.