На рынке информационной безопасности регулярно возникают призывы поставщиков средств защиты, аналитических агентств, хакеров, экспертов отказаться от тех или иных классов технических средств защиты информации по причине их низкой эффективности. Так в 2003 году аналитик Gartner Richard Stiennon прогнозировал, что к 2005 году системы обнаружения атак (IDS/IPS) устареют как класс. Мертвым объявил антивирус старший вице-президент по информационной безопасности Symantec Brian Dye в 2014 году. С мертвой канарейкой в 2016 году сравнил антивирус эксперт Google Darren Bilby, ранее возглавлявший техническое направление глобальной группы реагирования на инциденты Google.

Такие призывы обусловлены существенным снижением эффективности традиционных мер защиты, особенно против целенаправленных атак (APT). В ходе своего выступления на Skolkovo Cybersecurity Day 2016 управляющий партнёр фонда Almaz Capital Partners Александр Галицкий высказал идею, что главное в ИТ/ИБ-стартапах это не сколько технологии, а люди, способные их реализовать. Правильно подобранные работники — это залог успеха или провала вашей организации. Невозможно построить эффективную систему кибербезопасности, используя только технические меры защиты. К похожему выводу приходит и Gartner в своем отчете 2016 года Magic Quadrant for Security Awareness Computer-Based Training. Там же Gartner определяет рынок повышения осведомленности в области безопасности для конечных пользователей как быстрорастущий за счет потребности CISO и руководителей ответственных за внутренние коммуникации повысить безопасность поведения работников, граждан и потребителей.

Давайте попробуем разобраться — что же такое повышение осведомленности в кибербезопасности? Словарь международной ассоциации ISACA, объединяющей профессионалов в области ИТ-аудита, управления ИТ-рисками и информационной безопасности, определяет осведомленность (awareness) как знакомство, принятие во внимание, осознание и хорошую информированность по определённому предмету, которые подразумевают знание и понимание предмета и соответствующего поведения.

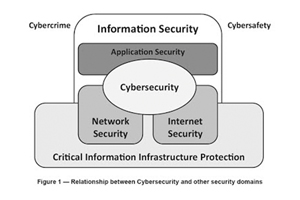

Международный стандарт ISO 27032:2012 Information technology — Security techniques — Guidelines for cybersecurity определяет кибербезопасность как одну из составляющих информационной безопасности, а именно как свойство защищенности активов от угроз конфиденциальности, целостности, доступности, но только в некоторых абстрактных границах — киберпространстве. Киберпространство же определяется ISO 27032:2012 как сложная виртуальная среда (не имеющая физической реализации), образованная в результате действий людей, программ и сервисов в сети Интернет посредством соответствующих сетевых и коммуникационных технологий.

Таким образом, осведомленность в кибербезопасности можно определить, как осознание и информированность по необходимому поведению для защиты от угроз нарушений свойств конфиденциальности, целостности и доступности определённого актива в киберпространстве.

Осведомленность в вопросах кибербезопасности является одной из ключевых составляющих в общей осведомлённости в области безопасности. Так, например, в американском стандарте Security Awareness, над которым сейчас работают сразу три международных ассоциации — ISACA, ASIS International, (ISC) — планируется осветить следующие основные направления:

- Физическая безопасность.

- Информационная безопасность.

- Кибербезопасность.

- Беспроводные сети.

- Безопасность паролей.

- Безопасность нематериальных активов (бренд, репутация, интеллектуальная собственность и т. д.).

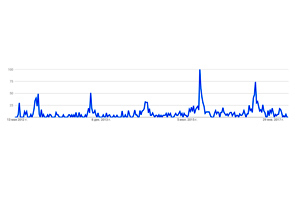

Если проанализировать популярность поисковых запросов Google Trends за последние пять лет по ключевым словам «cybersecurity awareness», то можно установить, что данные запросы делаются регулярно, что свидетельствует об актуальности данного направления. Пик же поисковых запросов по ключевым словам «cybersecurity awareness» приходится на октябрь каждого года. Вызвано это проводимым Национальным управлением кибербезопасности Министерства внутренней безопасности США месячником по осведомленности в кибербезопасности. Месячник проводится в США ежегодно начиная c 2004 года Национальным управлением кибербезопасности совместно с некоммерческой организацией National Cyber Security Alliance (NCSA), куда в свою очередь входят такие компании, как, например, Google, Cisco, Microsoft, Intel, SANS, Symantec, Facebook, Raytheon.

C 2012 года и европейский союз по эгидой агентства по сетевой и информационной безопаности (ENISA) также начал проводить ежегодные октябрьские месячники по кибербезопасности.

Из аналогичных мероприятий в России можно выделить разве что Неделю безопасного Рунета, проводимую ежегодно в феврале. Это официальная российская серия мероприятий, приуроченных к Международному Дню безопасного Интернета (Safer Internet Day). Впервые Неделя безопасного Рунета была проведена в 2008 году по инициативе РОЦИТ (Региональной общественной организацией «Центр Интернет-технологий») и российского офиса Microsoft. Но при этом Неделя безопасного Рунета больше ориентирована на детей и их родителей, тогда как в качестве категорий целевой аудитории месячника в США явно выделяются дети (от 3 лет до 7 лет), школьники, родители и учители, молодые работники, пожилые американцы, работники государственных органов, различных бизнес-структур, малого бизнеса, правоохранительных органов. Для каждой категории в США предусмотрен свой набор базовых информационных материалов по повышению осведомленности.

В качестве основных драйверов информационной безопасности в организации, как правило, выделяют:

- Необходимость соответствия формальным требованиям нормативных документов (комплаенс).

- Управление страхом — реактивный подход на базе своих или публичных инцидентов информационной безопасности.

- Повышение экономической эффективности или генерирование дополнительного дохода.

Остановимся подробнее на том, какие нормативные документы требуют наличия программы повышения осведомленности в области информационной безопасности или кибербезопасности. Требования по наличию такой программы часто встречаются в международных стандартах COBIT, ISO/IEC 27001 & 27002, PCI DSS и американских законах SOX, HIPPA, FACTA, FISMA, которые де-факто также являются обязательными для компаний, работающих на рынке США, или если акции компании торгуются на биржах США.

Наиболее актуальными для российского рынка являются требования международного стандарта PCI DSS (Payment Card Industry Data Security Standard) — стандарта безопасности данных индустрии платёжных карт, следование которому обязательно для организаций (например, для банков) работающих с международными платежными системами, например, VISA или MasterCard. PCI DSS в пункте 12.6 требует реализовать и юридически оформить программу повышения осведомленности в области безопасности для обязательного ознакомления работников с политикой и процедурами безопасности данных держателей карт.

Необходимо отметить, что в российских нормативных актах (не считая гармонизированных стандартов) формальная реализация требования наличия программы повышения осведомленности носит либо рекомендательный характер, либо неявный. Так, решение о применении стандартов Банка России СТО БР принимается каждой финансовой организаций самостоятельно. В частности, данные требования раскрыты в подразделе 8.9 «Требования к разработке и организации реализации программ по обучению и повышению осведомленности в области информационной безопасности» СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения». Однако необходимо отметить, что ЦБ РФ неоднократно заявлял о своих планах о преобразовании статуса СТО БР в разряд обязательных для применения документов в виде ГОСТ. Таким образом требованиям по повышения осведомленности могут стать обязательными для всех финансовых организаций РФ.

Действующие версии приказов ФСТЭК России по защите информации в государственных информационных системах (от 11 февраля 2013 г. № 17) и информационных системах персональных данных (от 18 февраля 2013 г. № 21) не имеют требований по повышению осведомленности работников. Статья 18.1 ФЗ-152 «О персональных данных» относит обучение и ознакомление работников оператора персональных данных с требованиями к защите персональных данных к одной из возможных, частной мере.

Из всех приказов ФСТЭК в явном виде требования по повышению осведомленности содержатся только в приказе ФСТЭК России по защите информации в автоматизированных системах управления производственными и технологическими процессами (от 14 марта 2014 г. № 31). Это обусловлено тем, что данный приказ вышел позднее приказов по защите информации в государственных информационных системах и информационных системах персональных данных и в нем были учтены пожелания, высказанные экспертным сообществом к упомянутым выше приказам № 17 и № 21. Применяется же приказ № 31 также на основе решения владельца автоматизированной системы. В данном приказе требования к мерам повышения осведомленности сформулированы в виде класса мер «XVIII. Информирование и обучение персонала (ИПО)». Возможно данный класс мер (ИПО) появится в следующих редакциях приказов № 17 и 21.

Для русской ментальности весьма близок реактивный подход в области ИБ, в том числе в области повышения осведомленности. Пока организация не сталкивается с той или иной угрозой ИБ, а часто уже с убытками от её реализации, меры по нейтрализации угроз не реализуются. В этом плане весьма убедительными могут быть для руководства примеры реализованных программ в области повышения осведомлённости в крупных организациях. Из относительно недавних примеров такой программы можно назвать программу по антифишингу Сбербанка. В феврале 2017 года руководитель службы кибербезопасности ПАО «Сбербанк» Сергей Лебедь заявил на IX Уральском форуме «Информационная безопасность в финансовой сфере», что если в отправителе письма было указано «Герман Оскарович Греф», то около 80% пользователей открывали подобные письма. Для решения данной проблемы Сбербанк использовал игру «Агент кибербезопасности» для обучения пользователей признакам фишинга. Аналогичным опытом поделились на IX Уральском форуме ГК «Связной» и Почта Банк. Также практическим опытом по реализации программ повышения осведомленности обменялись эксперты в ходе открытой встречи Московского отделения ISACA в марте 2017 года «Повышение осведомленности пользователей — практики российских организаций».

Другим подходом обоснования необходимости реализации программы повышения осведомленности является расчет её экономической эффективности. Приведем пример такого расчета.

Предположим, что у вас в компании сеть из 30 компьютеров: серверы почты, баз данных, веб-сайта. В такой маленькой компании функции системного администратора возложены на вас, специалиста по закупкам. Бизнес-функция организации состоит в предоставлении доступа к материалам из базы данных на основе подписки. Клиенты компании стали жаловаться, что ваш сайт стал работать медленнее, пользователи — на проблемы с доставкой внешней почты, а провайдер проинформировал вас, что вы полностью исчерпали доступную вам ширину Интернет-канала. Вам пришлось привлечь своего знакомого специалиста по информационной безопасности. При анализе логов вы обнаружили, что ваш веб-сервер взломали — он устанавливал соединения с адресами из стран, где у вас нет клиентов, также удалось выяснить, что сервер использовался для DDoS-атак и рассылки вредоносного содержимого. Дальнейшее расследование показало, что хакеры проникли в сеть через фишинговое письмо одному из пользователей и скомпрометированы все серверы и некоторые станции.

Вам необходимо вылечить всю сеть. Для этого вам потребуется выполнить примерно следующие операции:

- Выбрать, заказать, сконфигурировать и установить хороший межсетевой экран — 10 рабочих часов.

- Установить новый веб-сервер с нуля, развернуть на нём последний бэкап и подготовить к публикации — 20 рабочих часов.

- Выполнить сканирование всех рабочих станции антивирусом и специальными инструментами для поиска и удаления руткитов — 25 рабочих часов.

- Переустановить Windows на рабочих станциях и операционные системы на других серверах для исключения возможности, что часть вредоносного ПО не была детектирована — 20 рабочих часов.

- Установить и правильно сконфигурировать антивирусное ПО на всех серверах и рабочих станциях — 10 рабочих часов.

- Запустить новый веб-сервер и решить возникшие проблемы — 10 рабочих часов.

- Решение других, возникших по ходу инцидента проблем, — переустановка специализированного ПО, установка сетевых принтеров и сканеров, восстановление данных пользователей из резервного хранилища, подготовка запросов в спам-листы на исключения адресов вашей организации из них и т. д. — 20 рабочих часов.

Итого 115 рабочих часов ушло на то, чтобы полностью устранить последствия инцидента. Если один рабочий час обходится работодателю в 700 руб., то на устранение инцидента ушло 80 500 руб.. Теперь добавим к сумме убытков стоимость простоя. Приносящий основной доход веб-сервер был недоступен 1 рабочий день, что привело к неполучению прибыли на 40 000 руб. Также работники потеряли, как минимум, по одному рабочему дню на восстановление от инцидента, 30 человеко-дней по 800 руб. в среднем на человека — итого 24 000 руб. Итого, совокупная стоимость устранения инцидента составила 144 500 руб. Также к этой сумме можно добавить стоимость приобретения межсетевого экрана — 30 000 руб., антивируса для рабочих мест и серверов, если до этого его не было или использовался бесплатный антивирус — 52 800 руб.

|

№ |

Наименование затрат |

Тип затрат |

Стоимость, руб. |

|---|---|---|---|

|

1 |

Приобретение межсетевого экрана |

CAPEX |

30 000 |

|

2 |

Приобретение антивируса |

CAPEX |

52 800 |

|

3 |

Устранение последствий инцидента — 115 рабочих часов |

OPEX |

80 500 |

|

4 |

Недополученная прибыль |

OPEX |

40 000 |

|

5 |

Вынужденный простой 30 работников |

OPEX |

24 000 |

|

Итого, CAPEX |

82 800 |

||

|

Итого, OPEX |

144 500 |

||

|

Итого, в сумме |

227 300 |

||

Таким образом, сумма возрастает до 227 300 руб. И ее придётся потерять только потому, что работник нажал на ссылку в фишинговом письме и заразил свою рабочую станцию, например, ВПО Lurk. А ведь последствия могли быть гораздо страшнее, если бы вместо Lurk работник запустил вирус-шифровальщик WannaCry и у вас при этом в сети не было настроено резервного копирования. В данном расчете не учтены имиджевые потери и оплата услуг вашего знакомого специалиста по информационной безопасности, они могут составить весьма значительную сумму. Таким образом, если ваш бюджет на повышение осведомленности пользователей не превышает 227 300 руб. в год, то повышение осведомленности будет иметь положительный экономический эффект.

Надеюсь, я весьма убедительно показал, что у задачи по повышению осведомленности в кибербезопасности нет стоящей альтернативы. В следующих статьях я планирую рассмотреть подробно цели, метрики, лучшие практики и инструменты для повышения осведомленности в области кибербезопасности.

Автор статьи — член правления, директор по повышению осведомленности пользователей Московского отделения ISACA.