Человек не может анализировать 500 событий в секунду, а программные продукты могут. На этот факт обратил внимание пресейл RuSIEM Алексей Исихара в своем докладе на мартовской онлайн-конференции «День российских IT-решений», организованной OCS Distribution. Речь в данном случае шла о событиях, генерируемых как системами обеспечения информационной безопасности, так и разного рода сетевым оборудованием. А различных ИБ-систем в крупных предприятиях и организациях может быть очень много. При этом каждая из них имеет свой «круг обязанностей». О многообразии ИБ-cистем говорит хотя бы то, что в новом рубрикаторе Единого реестра отечественного ПО, утвержденном приказом Минцифры № 486 от 22 сентября 2020 г., раздел «Cредства обеспечения информационной безопасности» одних только классов ИБ-программ насчитывает 17.

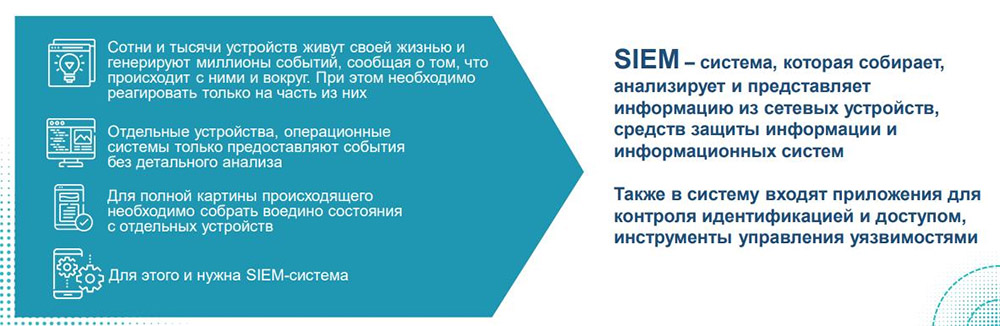

О том, что представляют собой ИБ-системы класса SIEM (Security Information and Event Management, управление информацией безопасности и событиями безопасности) мы рассказывали ещё в

Продукт RuSIEM, разработанный одноименной компаний, OCS включила в свой портфель инфраструктурного ПО в ноябре 2019 г. Объяснив это решение тем, что он высоко востребован в России как импортозамещающее SIEM-решение, не только отслеживающее и контролирующее действия пользователей, а также предотвращающее сбои или выявляющее их на ранней стадии, но и автоматически предпринимающее необходимые действия. Тогда отмечалось, что SIEM-решение RuSIEM насчитывает почти десять тысяч установок. Теперь же у компании имеется свыше 100 партнеров по всему миру, а свободно распространяемая версия RuSIEM Free установлена в более чем 10 тыс. компаниях по всему миру. Что же касается коммерческой версии, то она используется в более чем 300 пилотных проектах.

На вопрос «Где может применяться SIEM?» Алексей Исихара отвечает так: «Везде, где из журналов событий можно извлечь полезную информацию». В качестве примеров таких событий он приводит следующие:

- cетевые атаки;

- фрод и мошенничество;

- сообщения о блокировке учетных записей;

- изменение конфигураций «не админами»;

- повышение привилегий;

- выявление несанкционированных сервисов;

- обнаружение НСД (вход под учетной записью уволенного сотрудника);

- отсутствие антивирусной защиты на новом установленном компьютере;

- изменение критичных конфигураций с VPN-подключений;

- контроль выполняемых команд на серверах и сетевом оборудовании;

- аудит изменений конфигураций (сетевые устройства, приложения, ОС);

- аномальная активность пользователя (массовое удаление/копирование);

- обнаружение вирусной эпидемии;

- обнаружение уязвимости по событию об установке софта;

- оповещение об активной уязвимости по запуску ранее отключенной службы;

- обнаружение распределенных по времени атак и т. д.

Алексей Исихара обращает внимание на то, что «SIEM позволяет увидеть более полную картину активности сети и событий безопасности. Когда обычные средства обнаружения по отдельности не видят атаки, но она может быть обнаружена при тщательном анализе и корреляции информации из различных источников».