Анализу ситуации в этой сфере была во многом посвящена сентябрьская партнерская конференция «Жизненый цикл инсайдера: от найма до увольнения», организованная компанией «СёрчИнформ». Многие из участников этого мероприятия сошлись во мнении, что ИБ-тренд № 1 можно обозначить словами «Удаленка как данность».

«Если в прошлом году мы говорили про авральные „переезды“ на дистанционку, то сегодня видим, что большинство организаций оставляет сотрудникам возможность работать из дома постоянно или несколько дней в неделю. Мы видим это и по своим клиентам — если в 2019 г. в их компаниях было чуть больше 10% удаленных сотрудников, а в

Хорошо известно, что переход на удаленку обострил проблемы ИБ. Ведь контролировать действия сотрудников гибридного офиса (значительная часть сотрудников которого имеет возможность то или иное количество времени работать дома) значительно сложнее, чем предприятия, в котором информация циркулирует исключительно в пределах корпоративной сети.

В то же время под влиянием пандемии количество «гибридных предприятий» в нашей стране заметно увеличилось: так например, из опроса IDC следует, что если до пандемии в 38% предприятий-респондентов никому не разрешалось работать дома, то уже после первой волны коронавируса доля таких предприятий уменьшилась до 8%. В то же время под влиянием пандемии доля компаний, в которых свыше 50% сотрудников имели право проводить дома более половины своего рабочего времени, увеличилась с 15 до 35%.

«Мышление специалистов по безопасности изменилось, — полагает Лев Матвеев. — В условиях удаленной работы блокирование отправки ряда документов (финансовых документов, сведений ограниченного доступа, персональных данных и т. д.) стало критичным. Поэтому разработчики усилили и расширили виды блокировок в DLP-системах. Раньше блокировки реализовывались лишь для конкретных каналов передачи информации и конкретных приложений. Однако сейчас инсайдерам доступны сотни каналов передачи данных — zoom, skype, мессенджеры, системы ВКС и т. д. Потому появилась необходимость в технологиях, которые не привязаны к конкретному приложению. Мы замечаем повышенный спрос на открытые API. Заказчики хотят иметь возможность дорабатывать продукты под собственные уникальные бизнес-процессы, под редкое или самописное ПО. Компаниям необходимо бесшовное взаимодействие всех компонентов ИТ-инфраструктуры».

Он также отмечает, что если раньше тема перехода в облака была для ИБ-специалистов практически «табу», то сейчас использование облачных технологий для многих компаний становится нормой: «Интернет становится надежнее и у конечных пользователей возникает все меньше вопросов по поводу защиты облачных хранилищ».

Ещё один тренд: рост популярности ИБ-аутсорсинга. «Тренд на „ИБ как сервис“ давно прослеживается за рубежом, — напомнил Лев Матвеев. — В Россию он приходит с опозданием, но развивается стремительно. Сейчас к малому и среднему бизнесу приходит понимание, что своими силами ему с проблемами утечки данных не справиться — нет ни денег, ни специалистов нужной квалификации».

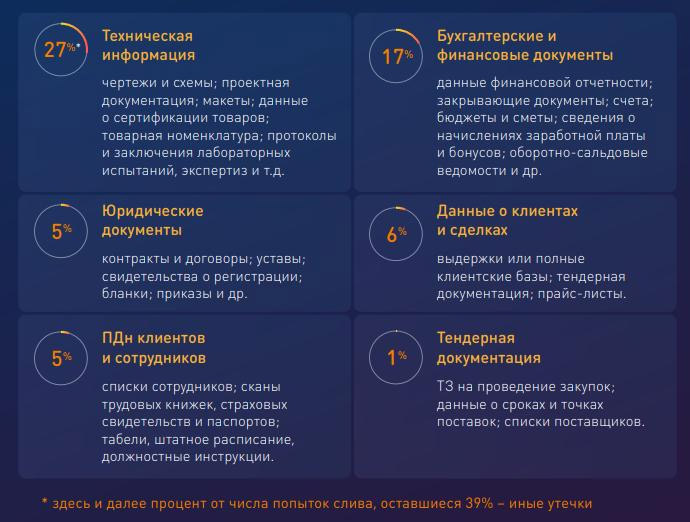

Что, где и как чаще всего сливают инсайдеры

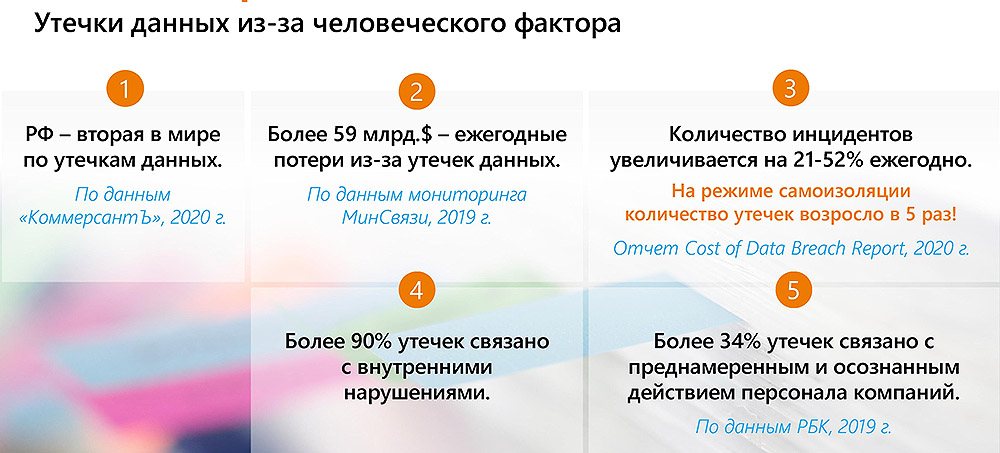

В 80% компаний считают, что внутренние инциденты в области ИБ опаснее внешних, отмечают аналитики «СёрчИнформ» на основе собственных исследований. Причиной этих инцидентов могут быть как умышленные действия, так и пренебрежение элементарными правилами «ИБ-гигиены». Причем неумышленные действия сотрудников являются причинами ИБ-инцидентов чаще, чем умышленные.

Для прояснения ситуации аналитики «СёрчИнформ» обобщили данные об инцидентах в 50 компаниях СМБ из шести отраслей (оптовая и розничная торговля, производство, услуги, ИТ, сфера строительства, ТЭК), которым оказывали услуги ИБ-аутсорсера. Данные, собранные с помощью DLP-систем показали, что за время исследования (оно длилось несколько месяцев) попытки слива данных зафиксированы у всех 50 предприятий.

Также выяснилось, что в попытках слить корпоративные данные сотрудники чаще всего (в 56% случаев) использовали внешние носители: флешки, жесткие диски, мобильные телефоны и другое оборудование. Далее с большим отрывом идут почта (21% случаев) и облака (19%).

«Чтобы сотрудники не могли слить данные на внешние носители, работодатель может ввести запрет на копирование данных определенного формата. Или любых документов с конкретных ПK. Однако при этом есть риск затормозить некоторые бизнес-процессы, ведь тогда сотрудники не смогут выполнять часть должностных обязанностей. Поэтому такую меру нужно применять точечно. Эффективнее использовать инструмент шифрования данных: документ будет скопирован на внешний носитель, но пользователь сможет открыть его только на разрешенных ПК, либо при других условиях (наличия пароля, например). Это позволит сотрудникам обмениваться данными между собой, но предотвратит их вынос за пределы компании», — полагает Алексей Дрозд.

Психология инсайдера

Эту тему в своем выступлении поднял научный руководитель направления профайлинга «СёрчИнформ» Алексей Филатов.

Он особо выделил, что, по данным Cost of Data Breach Report, под влиянием режима самоизоляции количество утечек возросло в пять раз!

Алексей Филатов, cсылаясь на исследования Owner Consulting, отметил, что 10% людей не воруют никогда, 10% людей воруют всегда, а 80% людей будут воровать, при благоприятных для этого условиях. При этой мотивы инсайдера можно разделить на пять больших групп: халатность, месть или обида, выгода, мошенничество, идейные соображения.

Есть исследования, в которых утверждается, что до 40% инсайдеров и сотрудников, совершающих серьезные нарушения правил ИБ, до инцидента в сетевой среде никак себя не проявляют. В то же время у более чем 80% инсайдеров имеются значимые личностные и поведенческие особенности, при выявлении и оценке которых возможно рассчитать риск нарушения правил ИБ конкретным сотрудником. Однако, как отмечает Алексей Филатов, c помощью тестов и анкет личностные черты, важные для безопасников, выявить практически невозможно, поскольку сотрудники при заполнении этих анкет дают преимущественно социально-желательные ответы.

В целом же портрет инсайдера таков: это личность, имеющая ярко выраженный индивидуализм в противовес командности. Кроме того, у этой личности высокий мотив денег и материальных ценностей. А также высокий мотив власти в коммуникации. Также можно добавить высокую импульсивность и эмоциональность, перепады в настроении, азартность. И ещё: высокий эгоизм; конфликтность и агрессивность; cаботаж и необязательность в выполнении профессиональных обязанностей; высокие нереализованные амбиции; низкая лояльность предыдущему работодателю; стремление к персональным привилегиям; средняя или низкая профессиональная продуктивность по KPI.

Алексей Филатов обращает внимание на то, что цифровое поведение инсайдера трудно паттернизировать. В то же время, инсайдера характеризуют:

- стремление не использовать корпоративный компьютер в личных целях;

- незначительное количество развлекательного траффика;

- полное отсутствие или минимальное количество позитивной лингвистики в переписке;

- незначительное количество открытых связей и контактов;

- интерес к политике и оружию;

- эпизодическая, а не постоянная сетевая активность.

Однако, как отмечает Алексей Филатов, существует набор инструментов, позволяющий на основе анализа цифрового следа сотрудника составить его психологический портрет для расчета рисков в области ИБ, а также для определения, отграничения и уменьшения потенциальных групп риска без каких-либо наводок и оперативной информации. При этом оценивается деятельность сотрудника исключительно на корпоративном компьютере, без нарушения каких-либо юридических норм.

«Детальное знание и понимание своего персонала позволяет компаниям не только действовать на опережение при предотвращении информационных утечек, но и увеличить эффективность менеджмента и работы всей команды», — утверждает Алексей Филатов.