Руководство покупателЯ

RADIUS и TACACS соперничают в качестве стандартов управления доступом по коммутируемым линиям

Сотрудникам корпораций, работающим на дому, он необходим, а те, кто постоянно находится в разъездах, называют его не иначе, как “грандиозный”. К несчастью, того же мнения о нем придерживаются и 12-летние подростки, которым удалось выяснить номер телефона для удаленного подключения к вашей вычислительной сети.

Для многих сетевых администраторов история удаленного доступа - идеальный пример неправильной реализации замечательной по своей сути идеи. Безусловно, для пользователей сетей такой доступ представляет собой большое удобство, но их администраторам необходимо предпринять действенные меры для обеспечения безопасности, контроля за теми, кто осуществляет удаленный доступ к их сети по телефонной линии, и за тем, что они в ней делают, подключившись.

До сих пор обеспечение безопасности удаленного доступа ассоциировалось не более чем с набором идентификаторов пользователей и паролей. Но сегодня возросшие требования к безопасности и сложности с их удовлетворением вызвали захлестнувшую рынок серверного ПО удаленного доступа волну продуктов, основанных на стандартах RADIUS (Remote Authentication Dial-In User Service - служба аутентификации при удаленном доступе по коммутируемым линиям) либо TACACS (Terminal Access Control System - система управления терминальным доступом) или на обоих одновременно.

Главный элемент обеспечения безопасности удаленного доступа - аутентификация, т. е. проверка наличия соответствующих привилегий у пользователя, пытающегося подключиться к сети по телефону. В дополнение к этому многие администраторы сетей заинтересованы в средствах управления авторизацией, ограничения доступа удаленных пользователей к тем или иным конкретным серверам и службам.

Наконец, сетевые администраторы могут вести учет расходования ресурсов сети удаленными пользователями: либо для того, чтобы впоследствии выставить им счет, либо для сбора статистических данных в иных целях. Три кита сетевой безопасности - аутентификация, авторизация и учет - являются непременными составляющими любой хорошо скоординированной политики обеспечения безопасности сети.

Зачастую эти компоненты системы обеспечения безопасности удаленного доступа распределяются между аппаратурой, управляющей последовательными портами, через которые с компьютером связаны модемы, и сервером сети, на котором исполняется ПО авторизации доступа. В среде Windows NT доступом по коммутируемым линиям ведает служба удаленного доступа (Remote Access Service, RAS). Но в других системах (и даже в Windows NT, если таковыми окажутся предпочтения администратора) доминируют методы управления доступом TACACS и RADIUS.

И те и другие являются открытыми стандартами протокола работы сервера аутентификации. Оба реализованы достаточно большим числом производителей средств удаленного доступа.

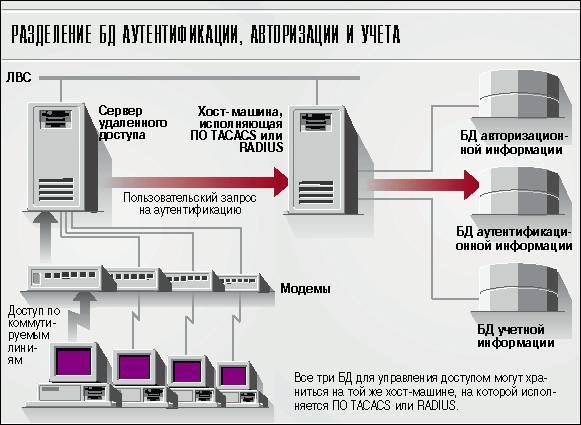

В системах, основанных на TACACS и RADIUS, администратор может управлять БД идентификаторов и паролей пользователей, предоставлять им привилегии доступа к системным ресурсам и вести учет обращений к этим ресурсам.

Первоначально разработанные для среды ОС Unix протоколы TACACS и RADIUS получили широкое распространение в реализациях для ОС сетей ПК. Фактически RADIUS стал стандартом де-факто для средств управления обеспечением безопасности на рынке серверов удаленного доступа.

Важно отметить, что TACACS и RADIUS не являются собственно системами обеспечения безопасности. Это - коммуникационные протоколы для них. Как TACACS, так и RADIUS требуют применения отдельного сервера, на котором хранится БД или список, по которому осуществляется аутентификация пользователей, проверяются их привилегии на доступ к тем или иным сетевым устройствам или службам и ведется учет такого доступа.

Подробности реализации

Способ реализации системы обеспечения безопасности доступа в значительной мере зависит от того, каким угрозам она должна противостоять. Некоторые сети обходятся простейшей системой, использующей идентификаторы пользователей и пароли, в других - находят применение устройства для генерации разовых паролей, перезванивание вызывающему абоненту и прочие специальные меры.

Наиболее широко распространены системы на основе идентификаторов пользователей и паролей. Простейший способ реализации удаленного доступа - встраивание идентификатора в сам сервер удаленного доступа, поскольку устройство, управляющее модемом и портами, также обычно анализирует личность пользователя.

Например, серверы удаленного доступа семейства 2500 фирмы Cisco Systems хранят идентификаторы и пароли пользователей в специальном системном конфигурационном файле. Пароли в нем обычно зашифрованы, так что лицо, случайно получившее в свое распоряжение содержимое этого файла, воспользоваться им не сможет.

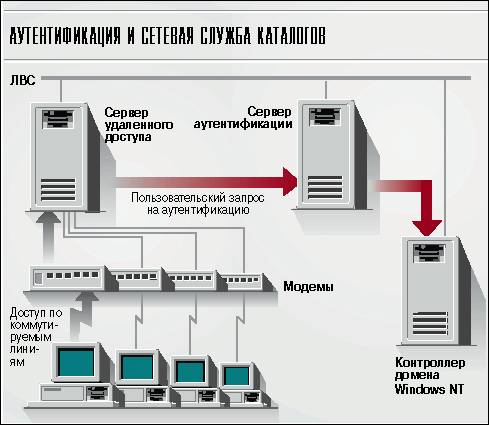

Служба RAS ОС Windows NT работает аналогичным образом, по крайней мере до тех пор, пока порты RAS и контроллера домена исполняются на одном и том же сервере. В простейшей конфигурации идентификатор пользователя Windows Networking ID обрабатывается контроллером домена. Когда все пользователи обладают одинаковыми привилегиями, установление удаленного подключения через RAS эквивалентно непосредственному подключению к ЛС.

Однако многие сети достигли уже таких масштабов, что число удаленных пользователей слишком велико для одного сервера доступа. Помимо этого, некоторым пользователям требуется более гибкое обслуживание, в том числе возможность подключения к ближайшему по географическому положению серверу, либо по оплаченному фирмой телефонному номеру (такие номера в США имеют префикс 800) с использованием одного и того же идентификатора и пароля.

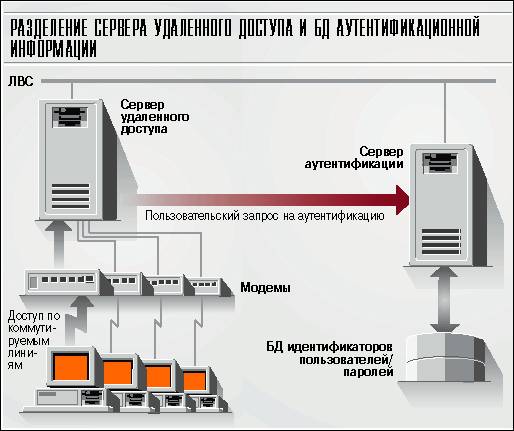

В таких случаях полезно бывает отделить коммуникационные функции и функции обеспечения безопасности. Во многих крупных и сложных сетях сервер доступа лишь управляет портами и модемами, а аутентификацией занимается отдельный сервер.

Устройство Cisco 2500, подобно многим серверам удаленного доступа других производителей, способен перенаправлять пользовательские запросы на аутентификацию отдельному серверу. Они поддерживают TACACS и RADIUS, а также TACACS+, частную реализацию Cisco одного из этих протоколов.

Фирма Bay Networks, один из основных конкурентов Cisco, основала собственный бизнес по производству серверов удаленного доступа в результате приобретения фирмы Xylogics. Старые устройства, выпускавшиеся этой компанией и раньше, теперь выходят под торговой маркой Bay Networks в виде моделей 2000, 4000, 6100 и 6300. Устройства семейств 2000 и 4000 поддерживают до 72 отдельных линий, а 6000 - рассчитаны на поделенные на каналы линии T-1 и ISDN. Кроме того, они поддерживают модемы стандартов K56Flex и x2.

Подобно многим другим производителям серверов удаленного доступа, Bay отдает предпочтение RADIUS перед TACACS. Хотя и тот и другой стандарты являются открытыми, RADIUS новее и пользуется большей популярностью. Кроме того, TACACS впал в немилость у производителей, конкурирующих с Cisco, из-за того, что его новейшая версия, TACACS+, является патентованной технологией этой фирмы.

Согласно мнению директора Bay по Internet-программам Шиаму Джа, многие сетевые администраторы используют RADIUS потому, что этот стандарт позволяет поддерживать смешанный парк оборудования. С покупкой Xylogics фирма Bay приобрела также и ее протокол обеспечения безопасности ACP (Access Control Protocol), который использовался в ее продуктах в качестве встроенного. На сегодняшний день Bay предоставляет своим клиентам специальные программные средства для перехода с ACP на RADIUS.

Дейв Доусон из фирмы Ascend Communications согласен с тем, что тенденция поддержки RADIUS в области обеспечения безопасности удаленного доступа весьма отчетлива. Однако многие производители, подобно самой Ascend и фирме Livingston Enterprises (специалистами которой была выполнена разработка RADIUS), создают свои собственные расширения RADIUS, называемые словарями, которые обеспечивают реализацию в их продуктах дополнительных функций.

Эти словарные расширения подобны библиотекам подпрограмм, в которых определяются и добавляются к RADIUS новые возможности. Например, словарное расширение может позволить администратору сети установить ограничение на продолжительность сетевого соединения по оплаченному фирмой телефонному номеру.

Специалистами Ascend разработано более сотни словарных расширений Ascend для серверов удаленного доступа серии MAX. Устройства, управляющие портами и модемами, требуют применения отдельного сервера управления доступом Ascend Access Control Server, который, в свою очередь, может перекладывать груз аутентификации на третий отдельный сервер.

Это настоящий подарок для администраторов сетей Novell, предпочитающих для аутентификации пользователей службу NDS сетевой ОС NetWare, вместо того чтобы организовывать второй уровень контроля доступа по стандарту RADIUS. Ascend Access Control Server передаст запрос удаленного пользователя на аутентификацию NetWare NDS, которой он известен под своим идентификатором NDS ID.

Некоторые производители поддерживают частные схемы обеспечения безопасности. Например, сервер Universal Access Manager корпорации Shiva может подключаться к серверам NT Domain Controller, NetWare Bindery или NetWare NDS, а также TACACS+ корпорации Cisco в качестве виртуального клиента.

Для учета предоставления услуг удаленного доступа Shiva и другие производители предлагают специальный факультативный модуль, передающий собранные данные непосредственно СУБД Access корпорации Microsoft либо любой другой ODBC-совместимой СУБД. Учет особенно важен для компаний - поставщиков услуг доступа в Internet, и в меньшей степени для значительной части корпоративных пользователей.

Более старый стандарт TACACS предусматривает хранение собранных учетных данных в специальной БД на сервере TACACS. Более новые схемы, предлагаемые многими производителями средств удаленного доступа, поддерживают ту же самую функцию, но хранят учетные данные на специальном сервере либо в ODBC-совместимой БД.

Фирма Funk Software разработала свой продукт Steel-Belted Radius для удаленных пользователей сетей под управлением ОС NetWare и Windows NT. Steel-Belted Radius представляет собой предназначенную для исполнения на сервере СУБД хранения аутентификационной и учетной информации для систем, основанных на стандарте RADIUS. Она способна работать с серверами удаленного доступа и буферными серверами таких производителей, как Shiva, Cisco, Bay Networks, Ascend, 3Com и др.

Блеск ТАС

Фирма Cisco, нацеливаясь на расширение области применения стандарта TACACS для систем обеспечения безопасности маршрутизаторов, создала его частную версию TACACS+. Основное различие между TACACS и TACACS+ состоит в том, что последний выполняет шифрование всех данных, пересылаемых между сервером удаленного доступа и хост-машиной, на которой хранится БД данных TACACS, с использованием алгоритма MD-5 (Message Digest 5) с секретным ключом. Помимо этого, TACACS+ предусматривает раздельное хранение БД аутентификационной, авторизационной и учетной информации, в том числе и на разных серверах.

TACACS+ позволяет даже обращаться с сервера доступа к TACACS-БД за сведениями, например, о том, может ли пользователь, проводящий в данный момент сеанс работы с системой с подключением по коммутируемой линии, выполнять ту или иную операцию. Эта спецификация разрабатывалась в расчете на серьезную методологию обеспечения безопасности в сложных сетевых средах.

В противовес этому частному расширению TACACS фирма Livingston Enterprises разработала RADIUS. Хотя и та и другая спецификации основаны на архитектуре клиент-сервер, на схеме запрос-ответ, сервер доступа, использующий RADIUS, перед передачей запроса на аутентификацию серверу RADIUS шифрует только пароль пользователя. Подобно TACACS+, он также предоставляет механизм учета использования сети.

Стандарт RADIUS стал более популярен среди производителей систем, опирающихся на RAS, отчасти благодаря тому, что основанное на нем серверное ПО распространяется бесплатно. Кроме того, это менее сложный протокол. Например, для управления связями между сервером доступа и хост-машиной, которая занимается аутентификацией пользователей, TACACS использует протокол TCP, а RADIUS - более простой, но менее надежный User Datagram Protocol. 4

Уильям Датчер

Y:PROCESSPCWEEKREWORK.ONLHTM37NT2_20.__