Проект Openhack может помочь электронному бизнесу найти оптимальное сочетание безопасности и открытости в Сети

Генри Балтазар (eWeek Labs)

Обеспечение безопасности в Интернете - процесс сложный, простым развертыванием готового продукта здесь не обойтись. Чтобы помочь компаниям электронного бизнеса защитить свои сети в комплексной разнородной среде, Тестовый центр eWeek Labs реализовал проект под названием Openhack.

Наша новая инициатива стала логическим продолжением прошлогоднего интерактивного теста Hackpcweek.com. Тогда на специально созданном узле мы развернули Web-сервер Apache под управлением Linux и Internet Information Server 4 с Windows NT корпорации Microsoft, чтобы проверить, как каждый из них будет вести себя во враждебной среде Интернета.

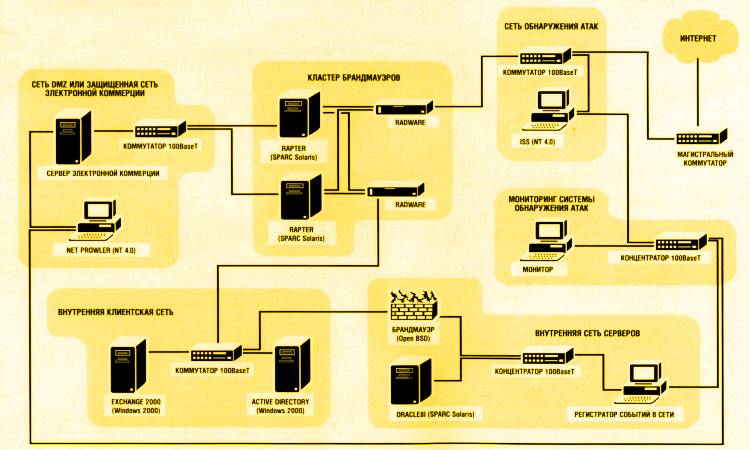

Проект Openhack - наш следующий шаг в направлении интерактивной проверки сетевой защищенности. Мы пригласили электронных взломщиков испытать свои лучшие приемы на узле openhack.com. Изучив интенсивность, типы и цели атак, мы сможем определить уровень безопасности - равно как и уязвимости - разнообразных платформ, работающих в смоделированной среде электронного бизнеса (см. топологическую схему узла).

Карта взломщика Openhack

Компании электронного бизнеса, как правило, создают несколько линий обороны своих узлов и стремятся защитить от вторжения все сетевые элементы. Чтобы проникнуть на узел Openhack, хакеру придется преодолеть несколько независимых уровней защиты.

В рамках проекта был создан общедоступный Web-сервер www.openhack.com, где любой желающий мог найти постоянно обновляемый журнальный файл.

Оборудование Openhack использовало IP-адреса от 38.144.162.2 до 38.144.162.15 - где хакеры были вольны делать все что угодно. Взламывая наш узел, они могли не только испытать свои силы, но и получить приз за успешную атаку. Изменение страницы Web-сервера мы оценили в $500, компрометацию почтового сервера - в $1500, а проникновение в сервер баз данных - в $2500. за атаки типа DDoS (Distributed Denial-Of-Service - отказ в обслуживании за счет многосторонней перегрузки), которые часто используются в качестве отвлекающего маневра, мы не заплатили ничего.

Главная цель нашего проекта - предоставить читателям как можно больше информации, помогающей найти оптимальный баланс между защищенностью и открытостью коммуникаций. Чтобы решить эту задачу, нам нужно знать все детали удавшихся атак (включая использованные коды), поэтому призы будут вручаться только после предоставления таких сведений. Подробности выполнения проекта и полученные результаты мы намерены опубликовать в нашем издании.

Эволюция теста

Развитие технологии и совершенствование практики деловых отношений делает современные узлы электронной коммерции все более сложными и зачастую повышает их уязвимость. Такая тенденция нашла отражение и в комплексной среде Openhack. Создавая ее, мы сделали акцент вовсе не на том, какая платформа защищена лучше, а на том, какая хуже. В первую очередь нас интересовало, насколько успешно смогут сосуществовать различные платформы в безопасной среде.

На узле openhack.com было развернуто несколько подсетей, в которых были расположены системы электронной почты, службы каталога, приложение электронной коммерции и база данных масштаба предприятия. Здесь широко использовались аппаратные средства фирмы Sun Microsystems и операционная система Solaris, а также Linux, OpenBSD, Windows NT и Windows 2000. Кроме того, свои серверы для тестирования нам предоставили корпорации Compaq Computer и Dell Computer.

Физически узел Openhack размещался в вычислительном центре фирмы PSI Net, расположенном в г. Торонто. Развернуть его нам помогали специалисты фирмы Guardent (Уолтем, шт. Массачусетс), которая дает консультации в области Интернет-безопасности, оценивает защищенность Web-узлов и оказывает услуги по управлению сетями.

Для помощи в налаживании защиты своих операционных систем собственных экспертов по безопасности прислали также Sun и Microsoft. А обеспечить безопасность ОС с открытыми исходными текстами нам помогли консультанты Guardent.

Главный элемент защиты узла Openhack - брандмауэр Raptor фирмы Axent Technologies, установленный на паре серверов Sun Ultra 10. Чтобы обеспечить устойчивость брандмауэра к непрерывным атакам, мы провели его кластеризацию с помощью ПО балансировки нагрузки фирмы Radware.

Были предусмотрены в системе и средства обнаружения попыток взлома. В этих целях использовалось приложение RealSecure 5 фирмы Security Systems, установленное за пределами брандмауэра.

Цели для атак

За нашим мощным брандмауэрным кластером скрывались три цели. Первая из них - Web-сервер, на котором были установлены Linux Mandrake фирмы Mandrake Soft и Web-сервер Apache. Контроль за вторжением в подсеть сервера осуществлялся с помощью системы обнаружения взломов NetProwler фирмы Axent.

В роли второй цели выступала подсеть электронной почты на основе последней версии Exchange 2000, которая работала в среде Windows 2000 Advanced Server (эта платформа обработки сообщений, которая вскоре должна появиться в продаже, проходила здесь боевое крещение). Для работы Exchange 2000 необходима служба каталога Active Directory, поэтому нам пришлось установить в подсети Exchange отдельную систему Advanced Server и разместить на ней Active Directory.

Третьей и последней целью являлась база данных Oracle8i, установленная на сервере Sun Enterprise F4500. Сервер работал под управлением операционной системы Solaris 8 и был оснащен дополнительной защитой - перед ним был установлен IP-фильтр OpenBSD. Контроль за этой подсетью был возложен на систему обнаружения взломов Network Flight Recorder.

Всего на награды за успешные и документированные взломы было выделено $2500.

Не прошло и месяца со дня запуска проекта Openhack, как сразу двое людей сумели его взломать. Только три цели, а имено почтовый, DNS- и Web-серверы были не тронуты. Две остальные - серверы электронной коммерции и база данных - пострадали от действий хакеров.

Со старшим аналитиком Генри Балтазаром можно связаться через Интернет по адресу: henry_baltazar@ziffdavis.com.

* Дополнительная информация об интерактивном тестировании уровней защиты находится на Web-узле www.zdnet.com/eweek/.

Способы защиты операционных систем

Ниже приведен минимальный перечень того, что необходимо сделать для защиты узлов электронной коммерции. Все эти рекомендации были выполнены при обеспечении безопасности серверов Openhack.

- Отключите ненужные службы. При использовании операционных систем с открытым кодом (например, OpenBSD или Linux) администратору надо провести их индивидуальную настройку и отключить все сетевые службы, которые он не собирается использовать. Такую же операцию мы советуем провести при развертывании Windows NT и Windows 2000.

- Спрячьте серверы за брандмауэрами. При настройке брандмауэра следует оставить минимальное число портов, через которые можно получить доступ к серверу.

- На забывайте обновлять программные “заплаты”. Замените все старые “заплаты” на новые, постоянно посещайте Web-узлы производителей используемого ПО и ищите там средства устранения вновь выявленных брешей в системе защиты.

- Продумайте схему размещения серверов системы обнаружения атак. Эти серверы следует размещать там, где существует наибольшая опасность взлома. Помните, что они нуждаются во внешних сетевых адаптерах, обрабатывающих все сетевые пакеты, даже те, которые предназначены не им. Воспользовавшись второй сетевой платой, установленной на каждом из серверов мониторинга, мы создали изолированную внутреннюю сеть, единственная задача которой состояла в контроле за деятельностью серверов. А чтобы обеспечить мониторинг всего узла Openhack, мы подключили все серверы системы обнаружения атак к коммутатору и настроили их внешние интерфейсы на анализ всего трафика.