Несмотря на те успехи, которые добились корпоративные ИТ, предприятия продолжают преследовать проблемы с низкой производительностью сетей и систем, пишет на портале InformationWeek президент и ведущий сетевой архитектор West Gate Networks Эндрю Фролич. Впрочем, это не повод винить во всем администраторов и инженеров — медлительность ИТ-инфраструктуры может быть результатом стратегических технологических просчетов руководства.

К счастью, существуют способы выявления и устранения большинства из этих просчетов, но для начала нужно рассмотреть несколько распространенных причин, которые вызывают проблемы с производительностью и с которыми сегодня сталкивается большинство современных предприятий.

Переход к публичному облаку

Снижение производительности, как правило, вызывается изменениями в клиент-серверной архитектуре. Наибольшее давление на нее в последние годы оказывает устойчивая миграция приложений и данных в публичные облачные сервисы. Если раньше большая часть данных обрабатывалась в частных ЦОДах и она не покидала пределов корпоративной локальной сети, то теперь данные проходят через Интернет или глобальные сети. Неправильная обработка трафика может повлечь за собой создание узких мест, уменьшающих пропускную способность сети.

Дистанционная модель работы

Дистанционная модель работы становится все более популярной, и этому есть объяснение. Она обеспечивает ту же гибкость рабочих процедур, но при этом экономит большие средства, которые в противном случае были бы потрачены на аренду офисных помещений. Необходимость подключения к ресурсам практически из любой точки мира требует обеспечить для пользователей высокоскоростной доступ к приложениям и данным.

Обременительные инструменты безопасности

Предприятия применяют средства безопасности, которые перемещают потоки данных в пункт централизованного хранения, что негативно влияет на производительность и влечет неудобства для конечных пользователей. Тем не менее, не может быть и речи об отключение служб, которые необходимы для защиты конфиденциальных данных. Таким образом, ситуация возникает необходимость разработки новых инструментов, архитектур безопасности, которые были бы более адаптированы к современным способам доступа пользователей к вычислительным ресурсам.

Неэффективные распределенные вычисления

Распределенные вычисления отлично смотрятся в теории, однако на практике такая архитектура очень часто становится причиной расползания данных по всем углам ЦОДа. В некоторых случаях пропускная способность и задержка между различными распределенными вычислительными ресурсами достигают уровня, когда это начинает оказывать негативное влияние на межмашинные и клиент-серверные коммуникации.

Интенсивная подключаемость к сети

Подключение к удаленным сайтам всегда было слабым звеном корпоративной ИТ-архитектуры. Арендованные линейные коммуникации слишком дорогостоящие, а VPN-туннели — малоэффективные и ненадежные. Однако пользователи, которым требуется подключение к удаленным сайтам, больше чем когда-либо зависят от подключения к своим приложениям и данным, расположенным внутри корпоративных ЦОДов или облаков. При этом стоит заметить, что контракты на подключение к глобальной сети с каждым годом дорожают и предприятиям приходится увеличивать расходы на эти цели.

Ниже представлен ряд технологий, которые стоит опробовать в свете представленных выше проблем.

SD-WAN

Программно-определяемая глобальная сеть (SD-WAN) выполняет две важные функции, решая проблемы с производительностью доступа к сети, которые возникают у офисных работников, работающих на удалении. Во-первых, SD-WAN позволяет устанавливать приоритеты каналам передачи данных и распределять нагрузку по двум или более каналам WAN. Во-вторых, большинство платформ SD-WAN обеспечивают глубокую видимость пакетных потоков данных с помощью сетевой телеметрии. Телеметрия дает администраторам возможность выявлять и решать многие проблемы с производительностью в сети в режиме реального времени.

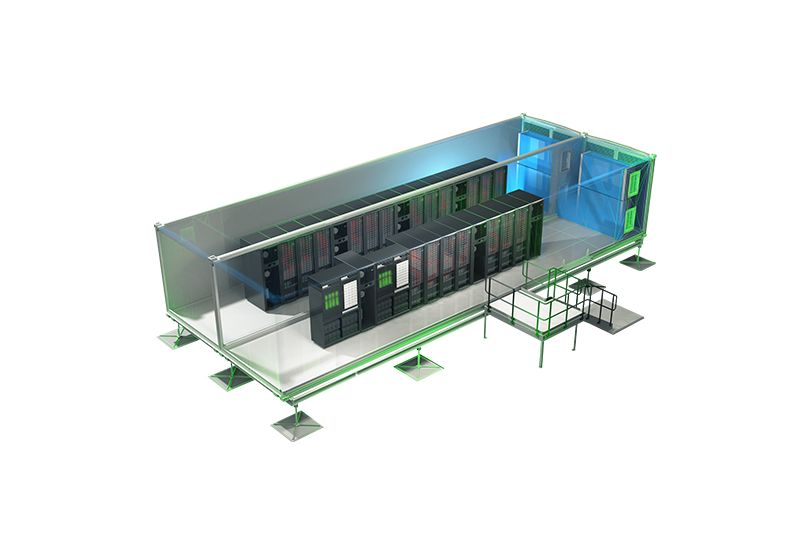

Гиперконвергентная инфраструктура

Есть несколько причин, которыми ИТ-отдел руководствуется при выборе гиперконвергентной инфраструктуры (hyper convergence infrastructure, HCI) вместо традиционной клиент-серверной. К ним относятся простота управления, автоматизация, масштабируемость и предсказуемость сетевых нагрузок при каждом развертывании. Учитывая, что HCI обладает собственной автономной инфраструктурой начиная с сети и заканчивая набором приложений, это позволяет легко контролировать пропускную способность и задержки в сети. Таким образом, HCI дает определенные гарантии, что приложение работает предсказуемо и с тем уровнем производительности сети, который ему задан.

Выделенное облачное соединение

Хотя Интернет, безусловно, является самым дешевым способом доступа к публичным облачным ресурсам, он зачастую приводит к снижению производительности. Если пользователи жалуются на проблемы с доступом к облачным приложениям, это не всегда означает, что они носят локальный характер, — может быть и так, что трафик замедляют определенные сетевые узлы в Интернете. Поскольку администраторы не имеют возможности выставлять различным классам трафика в Интернете приоритеты, то они не могут оказывать влияния на сторонние сетевые шлюзы. В то же время многие провайдеры публичных облаков предлагают для прямого подключения корпоративных сетей выделенные каналы WAN. Это дает гораздо больший контроль над пропускной способностью и позволяет группировать трафик исходя из его приоритетности.

Инструменты облачной безопасности

Инструменты безопасности являются необходимым компонентом стратегии развития инфраструктуры. Тем не менее, компании, которые полностью или частично перевели ее в облачную среду, забывают учитывать эти изменения в структуре трафика между клиентом и сервером. Как следствие, защита устройств конечных пользователей от угроз, исходящих из публичных облачных ресурсов, осуществляется при помощи устаревших встроенных средств безопасности. К ним относятся брандмауэры, системы защиты от вторжений и потери данных (data loss prevention, DLP), которые централизованно расположены в корпоративной локальной сети.

Работающие по удаленной модели сотрудники вынуждены применять эту ИБ-архитектуру, что сопровождается фильтрацией трафика через локальный набор инструментов сетевой безопасности и его дальнейшей передачей в облачные ресурсы. Очевидно, что такой путь трансляции данных устарел и из-за своей медлительности вызывает раздражение пользователей.

Предприятия, которые подключены к публичным облакам и обладают растущим числом мобильных пользователей, все чаще отказываются от статических инструментов сетевой безопасности в пользу инструментов для обеспечения облачной безопасности, предлагаемых по модели SaaS. Их преимущество состоит в обеспечении одинакового уровня защиты данных — это исключает необходимость в переадресации трафика, снижает нагрузку на сеть и, в свою очередь, повышает производительность работы.

Управление трафиком при помощи геолокации

Предприятию, штат сотрудников которого охватывает представительства по всему миру, порой непросто обеспечить одинаковый опыт применения для одних и тех же приложений. К примеру, филиалы, которые территориально расположены неподалеку от частных или облачных ЦОДов, будут получать доступ к приложениям с малой задержкой, а те, что расположены в отдалении — с большей задержкой. Исправить ситуацию поможет изучение пропускной способности трафика для двух или более географически распределенных частных или публичных облачных ЦОДов. Для этого можно воспользоваться комбинацией балансировщиков нагрузки и геолокационными DNS-серверами, которые перенаправят трафик к ближайшему приложению или базе данных.

Приоритизация трафика по классам и шейпинг трафика

Многие ошибочно полагают, что качество обслуживания (quality of service, QoS), которое достигается путем предоставления различным классам трафика различных приоритетов в обслуживании, имеет смысл только для потоковых протоколов передачи в режиме реального времени, таких как VoIP или видеоконференции. На самом деле QoS можно применять в локальных сетях и даже в ЦОДах, но для начала IP-потокам нужно присвоить приоритеты, то есть ранжировать их по степени важности (с учетом IP-адреса источника или информация о порте/протоколе).

Затем более значимые пакеты отмечаются (получают преференциальный режим) для назначения сетевым роутерам и коммутаторам выделенной таблицы маршрутизации. Это самый быстрый и недорогой способ улучшить производительность сети, которая страдает от перегрузок. Более современные и сложные сетевые продукты могут проверять трафик на уровне 7 модели OSI и обеспечивать гарантированную пропускную способность исходя из типа приложения. Такой способ ограничения пропускной способности канала для отдельного узла сети называется шейпингом трафика (shaping traffic). Он, к примеру, помогает отфильтровывать интернет-ссылки, которые ведут на ресурсы с развлекательным контентом типа YouTube или потоковой музыки. Шейпинг, или формирование трафика помогает полностью блокировать малозначимые типы данных либо ограничить скорость доступа к ним, что дает администраторам гораздо больше контроля над производительностью сети.

Инфраструктура виртуальных рабочих столов (VDI)

Традиционные клиент-серверные архитектуры во многом проигрывают VDI. Одним из преимуществ последней является снижение требований к пропускной способности: в зависимости от типа приложения,VDI за один сеанс связи может потреблять от 20 кбит/с с до 2 Мбит/с, что значительно меньше, чем потребление трафика устройством конечного пользователя, напрямую подключенному к серверу приложений. VDI — способ ограничить нагрузку на перегруженные интернет-каналы, WAN или транзитные соединения с ЦОДом.

Резервное копирование данных

Создание резервных копий и наличие решения для аварийного восстановления инфраструктуры имеют важное значение для защиты приложений и данных, особенно в случае серьезного сбоя в работе. Тем не менее, плохо продуманная схема создания резервных копий в публичных и частных ЦОДах может снизить производительность сети. Как это не парадоксально, но некоторые администраторы серверов и приложений по-прежнему планируют запуск систем резервного копирования бессистемно, не заботясь о том, повлияет ли добавленная сетевая нагрузка на производительность других служб. ИТ-администраторам придется приложить усилия, чтобы составить гибкий план резервного копирования (с учетом ограничений на скорость работы других служб) по всей инфраструктуре без ущерба для производительности конечного пользователя.

Фильтрация контента

Бытует мнение, что инструменты для фильтрации контента предназначены для блокировки предприятиями доступа к определенной категории сайтов и ресурсов. На ум сразу приходят такие категории «контента», как порнография, азартные игры и др. Фильтрация действительно помогает избавиться от подобной информации, но она также предоставляет сетевым администраторам возможность повышения производительности для критически важных приложений. Блокируя доступ к службам, которые оказывают повышенную нагрузку (потоковое видео, музыка и социальные сети), компания может высвободить большой объем пропускной способности для рабочих приложений и данных.

Периферийные вычисления

Модель периферийных вычислений (edge computing) — это самый современный подход к повышению производительности сети. Суть его заключается в том, чтобы максимально приблизить приложения и данные к конечному пользователю. Специфика работы ЦОДов и облачных моделей предусматривает централизацию вычислительных мощностей — это помогает сэкономить средства, но, с другой стороны, их удаление от конечного пользователя, а также необходимость перенаправлять трафик в облако (место хранения приложений/данных) влияет на производительность сети. Edge является тем средством, которое отбирает у ЦОДов значительную часть вычислительных нагрузок, обрабатывая их на месте. Тем самым уменьшается количество данных, отправляемых для обработки приложением в облако. Несмотря на то, что периферийные вычисления еще не получили широкого распространения на предприятиях, многие рыночные наблюдатели считают, что этот тип распределенной архитектуры является следующим этапом развития облачных вычислений.